Doctor Web a examiné un nouveau Trojan bancaire

Top des actualités Doctor Web | Real-time threat news | Hot news | Toutes les actualités | Alertes virales

le 24 novembre 2017

Ce nouveau Trojan, qui a reçu le nom de Trojan.Gozi.64 est basé sur le code des versions précédentes du Trojan.Gozi qui est depuis longtemps déjà en accès libre. Tout comme les autres membres de cette famille, Trojan.Gozi.64 peut infecter les ordinateurs fonctionnant sous des versions 32-bits et 64-bits de Windows. Le malware possède une architecture modulaire, mais, contrairement aux versions précédentes, il se compose entièrement de plug-ins téléchargeables séparés. Trojan.Gozi.64 n’a pas d'algorithmes pour générer les noms de serveurs de contrôle dont les adresses sont inscrites dans sa configuration, tandis qu’une des premières versions de Gozi utilisait comme dictionnaire un fichier texte disponible en téléchargement sur le serveur NASA.

Les auteurs du Trojan ont mis une limitation de sorte que ce malware est capable de fonctionner avec les OS Microsoft Windows 7 ou supérieurs, tandis que sous les OS plus anciens, le Trojan ne peut pas démarrer. Des modules supplémentaires sont téléchargés sur un serveur de contrôle à l'aide d'une bibliothèque (loader) spécialisée, et le protocole assurant l'échange de données utilise le chiffrement. Le cchargeur Trojan.Gozi.64 peut exécuter sur la machine infectée les fonctions malveillantes suivantes :

- vérifier les mises à jour du Trojan,

- télécharger sur le serveur distant des plug-ins pour les navigateurs afin d’effectuer des injections web,

- télécharger sur le serveur distant les configurations des injections web,

- recevoir des tâches personnalisées, y compris pour télécharger d’autres plug-ins,

- gérer l'ordinateur à distance.

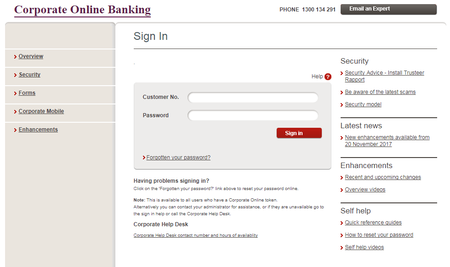

Pour réaliser des injections web, le Trojan.Gozi.64 utilise son propre plug-in personnalisé dans chaque navigateur. Actuellement, les analystes connaissent les plugins pour Microsoft Internet Explorer, Microsoft Edge, Google Chrome et Mozilla Firefox. Après avoir installé le module correspondant, le Trojan reçoit du serveur de contrôle une archive ZIP avec la configuration nécessaire aux injections web. Par conséquent, le malware peut intégrer du contenu dans les pages visitées par l'utilisateur, comme de faux formulaires d'authentification sur des sites de banques ou dans les applications de banque en ligne. Puisque dans ce cas, la modification des pages web est effectuée directement sur une machine contaminée, l'URL du site concerné affichée dans la barre d'adresse du navigateur reste correcte, ce qui peut affaiblir la vigilance de l'utilisateur et le tromper. Les données saisies dans ces faux formulaires sont ensuite transmises aux pirates et le compte de la victime se trouve compromis.

Des modules supplémentaires peuvent être téléchargés et installés sur l'ordinateur contaminé, notamment un plugin qui enregistre les frappes clavier (keylogger), un module assurant l'accès distant à la machine contaminée (VNC), le composant SPOCKS du serveur proxy, un plugin permettant de voler des données d'authentification des clients de messagerie.

Le Trojan bancaire Trojan.Gozi.64 ne représente aucun danger pour les utilisateurs des produits antivirus Dr.Web cas les signatures de ce programme malveillant et de ses modules ont été ajoutées aux bases de données virales Dr.Web.

| Plus d'infos sur ce Trojan |