le 30 novembre 2017

Au mois de novembre, les analystes de Doctor Web ont examiné un nouveau représentant de la famille des Trojans bancaires Trojan.Gozi. Contrairement à ses prédécesseurs, le nouveau cheval de Troie se compose d’un ensemble de modules et a perdu le mécanisme de génération de noms de serveurs de contrôle qui sont, dans cette version, flashés dans la configuration du programme malveillant.

Au cours du mois, une nouvelle backdoor ciblant les systèmes d'exploitation de la famille Linux a été détectée, ainsi que plusieurs sites frauduleux qui extorquaient de l'argent au nom d'une fondation inexistante.

Les tendances principales du mois de novembre

- Apparition d'un nouveau Trojan bancaire

- Propagation d'un backdoor ciblant Linux

- Apparition d'un nouveau type de fraude en ligne

Menace du mois

Les analystes connaissent bien la famille des Trojans bancaires Gozi, un de ces malwares ayant utilisé comme dictionnaire pour générer des adresses de serveurs de contrôle un fichier texte téléchargé sur le serveur de la NASA. La nouvelle version de ce cheval de Troie bancaire, appelé Trojan.Gozi.64 peut contaminer les ordinateurs fonctionnant sous des versions 32 et 64-bits de Microsoft Windows 7 et supérieurs, sous les versions antérieures de cet OS le malware ne démarre pas.

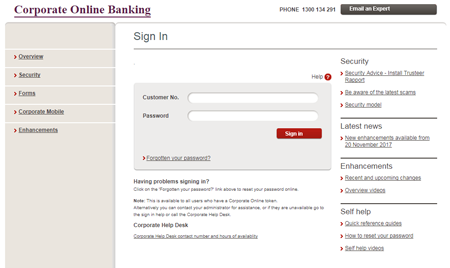

Trojan.Gozi.64 est conçu pour effectuer des injections web, autrement dit, il peut intégrer du contenu dans les pages visitées par l'utilisateur, par exemple, de faux formulaires d'authentification sur des sites de banques ou dans les applications de banque en ligne.

Puisque dans ce cas, la modification des pages web est effectuée directement sur la machine contaminée, l'URL du site concerné affichée dans la barre d'adresse du navigateur reste correcte, ce qui peut affaiblir la vigilance de l'utilisateur et le tromper. Les données saisies dans ces faux formulaires sont ensuite transmises aux pirates et le compte de la victime se trouve compromis.

Pour plus d’informations sur les fonctions et les principes de fonctionnement du Trojan.Gozi.64, consultez cet article publié sur notre site.

Selon les statistiques de Dr.Web Antivirus

- Trojan.DownLoader

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- Trojan.Starter.7394

- Son objectif principal consiste à lancer dans le système contaminé un fichier exécutable avec un jeu spécifique de fonctions malveillantes.

- Trojan.Encoder.11432

- Ver multi-composants, connu sous le nom de WannaCry. Il est capable d’infecter les ordinateurs fonctionnant sous Microsoft Windows sans intervention de l’utilisateur. Ce programme malveillant chiffre les fichiers se trouvant sur la machine contaminée et demande une rançon pour le déchiffrement. Le déchiffrement des fichiers dits de test tendant à prouver que le déchiffrement sera bien réel après le paiement de la rançon, et celui de tous les autres fichiers est effectué en utilisant des clés différentes, il n'existe donc aucune garantie de récupérer les données touchées même en cas de paiement de la rançon demandée.

- Trojan.Zadved

- Plug-ins conçus pour remplacer les résultats des moteurs de recherche et afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, ils peuvent remplacer les messages publicitaires affichés sur différents sites.

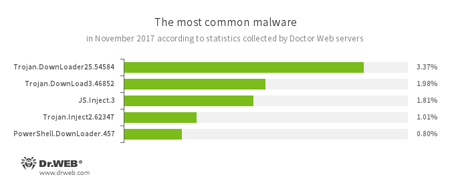

Données des serveurs de statistiques de Doctor Web

- Trojan.DownLoader25.54584, Trojan.DownLoad3.46852

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

- Trojan.Inject

- Famille de logiciels malveillants qui intègrent un code malveillant aux processus d'autres programmes.

- PowerShell.DownLoader

- Famille de fichiers malveillants écrits en PowerShell. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants.

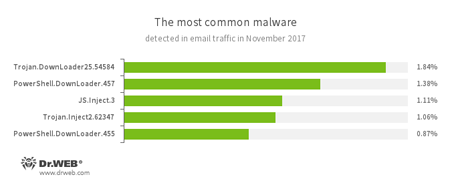

Statistiques relatives aux programmes malveillants détectés dans le trafic email

- Trojan.DownLoader

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- PowerShell.DownLoader

- Famille de fichiers malveillants écrits en PowerShell. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

- Trojan.Inject

- Famille de logiciels malveillants qui intègrent un code malveillant aux processus d'autres programmes.

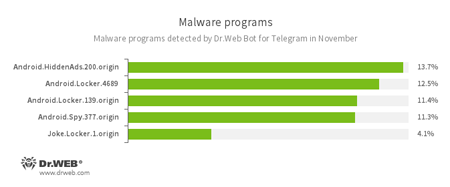

D’après les données du bot Dr.Web pour Telegram

- Android.HiddenAds.200.origin

- Trojan conçu pour afficher des publicités. Il est propagé sous couvert d’applications populaires par d'autres programmes malveillants, qui, dans certains cas, l'installent dans le répertoire système à l'insu de l'utilisateur.

- Android.Locker

- Famille de Trojans ciblant Android et conçus pour extorquer de l'argent. Ce malware affiche un message indiquant à l’utilisateur qu’il a enfreint la loi et que son appareil mobile est bloqué. Pour débloquer l'appareil, les malwares demandent une rançon.

- Android.Spy.337.origin

- Représentant de la famille des Trojans ciblant Android et capables de voler des informations confidentielles, y compris les mots de passe.

- Joke.Locker.1.origin

- Canular ciblant Android qui bloque l'écran de l'appareil mobile et affiche l'image de "l'écran bleu de la mort" de Windows (BSOD, Blue Screen of Death).

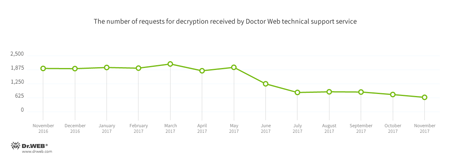

Ransomwares à chiffrement

Au mois de novembre, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes de Trojans Encoders :

- Trojan.Encoder.3953 — 17,88% des demandes ;

- Trojan.Encoder.858 — 8,39% des demandes ;

- Trojan.Encoder.11539 — 6,39% des demandes ;

- Trojan.Encoder.567 — 5,66% des demandes ;

- Trojan.Encoder.3976 — 2,37% des demandes ;

- Trojan.Encoder.761 — 2,37% des demandes.

Dr.Web Security Space 11.0 pour Windows protège contre les ransomwares

Sites dangereux

Au cours du mois de novembre 2017, la base de sites non recommandés par Dr.Web s’est enrichie de 331 895 adresses Internet.

| Octobre 2017 | Novembre 2017 | Evolution |

|---|---|---|

| +256 429 | +331 895 | +29.4% |

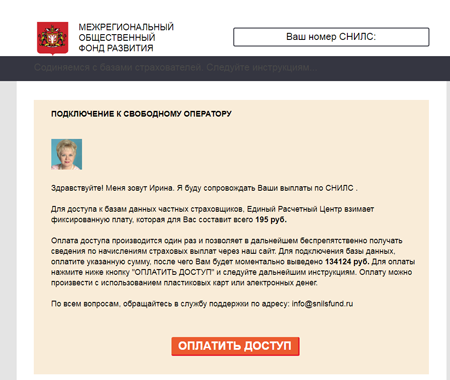

Au mois de novembre, Doctor Web a expliqué un nouveau type de fraude qui s’était propagé sur Internet en Russie. Les pirates envoyaient du spam avec un lien qui redirigeait vers un site appartenant à un certain " Fonds publics interrégional de développement ". En donnant les références d’une résolution gouvernementale qui en réalité n’existait pas, les escrocs proposaient aux visiteurs du site de vérifier s’ils avaient droit à des primes ou intérêts provenant de différentes compagnies d'assurance en soumettant leur numéro de passeport ou leur numéro de certificat d’assurance(SNILS). Quelles que soient les données soumises par la victime (même une séquence aléatoire de chiffres), elle recevait un message indiquant qu’elle devait bien recevoir une prime représentant plusieurs centaines de milliers de roubles, mais qu’il était nécessaire de procéder à un versement de cotisations au préalable.

Sur les serveurs qui hébergent les pages Web de ce '" Fonds public interrégional de développement ", les analystes ont détecté encore beaucoup d’autres schémas frauduleux.

Programmes malveillants ciblant Linux

A la fin du dernier mois de l’automne, les analystes de Doctor Web ont examiné une nouvelle backdoor ciblant Linux qui a reçu le nom de Linux.BackDoor.Hook.1. Le Trojan peut télécharger les fichiers indiqués dans une commande reçue des pirates, lancer des applications et se connecter à un hôte distant spécifié. Les autres caractéristiques de Linux.BackDoor.Hook.1 sont décrites dans notre news.

Logiciels malveillants et indésirables ciblant les appareils mobiles

En novembre, les analystes de Doctor Web ont révélé l’existence du Trojan Android.RemoteCode.106.origin qui télécharge des modules additionnels malveillants. Ce malware est présent sur Google Play. Ces modules téléchargent des pages Web en cliquant sur des liens et bannières publicitaires. Egalement sur Google Play, la présence de programmes malveillants de la famille Android.SmsSend. Ces programmes envoient des SMS payants. Le Trojan Android.CoinMine.3 a été diffusé lui aussi sur Google Play, il utilise les Smartphones et tablettes contaminés pour l'extraction de crypto-monnaie Monero. Enfin, un grand nombre de Trojans bancaires de la famille Android.Banker conçus pour dérober des données confidentielles et de l’argent ont été détectés.

L'événement le plus important lié à la sécurité des appareils mobiles du mois est :

- la détection d'un grand nombre de Trojans sur Google Play.

Pour en savoir plus sur la situation virale et les menaces ciblant les appareils mobiles au mois de novembre, consultez notre Rapport.