Revenir vers la liste d'actualités

le 20 mars 2018

Lorsqu'il est apparu, Android.BankBot.149.origin était un Trojan bancaire aux fonctionnalités ordinaires. Il affichait des fenêtres de phishing qu'il utilisait pour voler des noms d'utilisateur et des mots de passe de comptes de e-banking, il volait des informations sur les cartes bancaires, pouvait intercepter les SMS entrants afin d'avoir accès aux codes envoyés pour confirmer les virements bancaires. Lorsque le code source de cette application malveillante a été mis en libre circulation, les auteurs de virus ont commencé à l'utiliser pour créer des Trojans similaires. Les malfaiteurs diffusaient leurs Trojans via le catalogue Google Play. Et notamment, les Trojans bancaires suivants : Android.BankBotb.179.origin, Android.BankBot.160.origin, Android.BankBot.163.origin, Android.BankBot.193.origin et Android.Banker.202.origin. Ces malwares ont été dissimulés derrière des applications utiles et inoffensives.

Un autre Trojan, également créé à partir d’un code publié précédemment, a été ajouté à la base virale Dr.Web comme Android.BankBot.250.origin . Il est également connu sous le nom de Anubis. Les analystes de Doctor Web ont détecté les premières versions de ce programme malveillant en novembre 2017. Il possédait presque les mêmes fonctionnalités qu’Android.BankBot.149.origin . Il pouvait exécuter les actions suivantes :

- envoyer un SMS à un certain numéro avec un texte indiqué dans la commande,

- exécuter des requêtes USSD,

- envoyer au serveur de contrôle des copies des SMS stockés sur l'appareil,

- obtenir des informations sur les applications installées,

- afficher des boîtes de dialogue avec un texte de commande spécifié,

- demander des permissions supplémentaires,

- afficher des notifications push dont le contenu est défini par une commande,

- afficher des notifications push dont le contenu est déterminé par le code du Trojan,

- bloquer l'écran par une fenêtre WebView affichant le contenu d’une page web reçue du serveur pirate,

- envoyer au serveur tous les numéros de l'annuaire,

- envoyer des SMS à tous les numéros de l'annuaire,

- obtenir un accès aux informations sur l'appareil et sa géolocalisation,

- demander l’accès aux options d’accessibilité (Accessibility Service),

- connaître l'adresse IP du Smartphone ou de la tablette contaminés,

- écraser son fichier de configuration ou arrêter son fonctionnement.

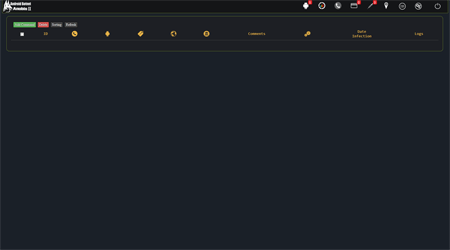

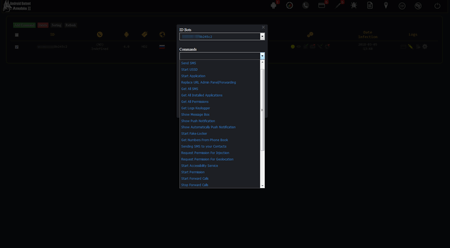

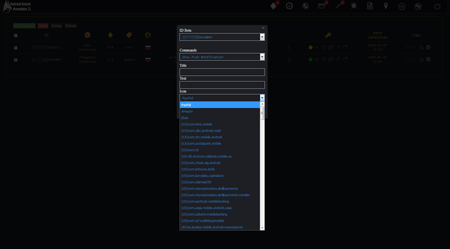

Les illustrations ci-dessous donnent un exemple de panneau de contrôle d'une des premières versions du Trojan Android.BankBot.250.origin :

Cependant, ses fonctionnalités se sont élargies avec la sortie de « mises à jour ».

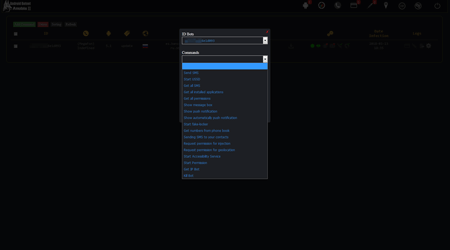

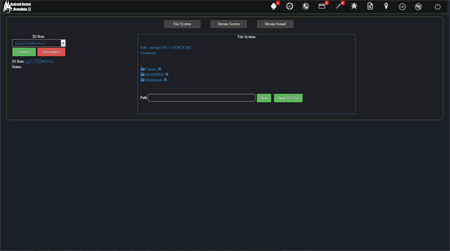

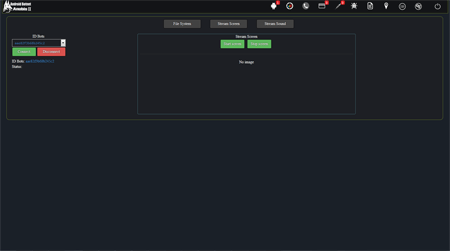

Dans une des nouvelles modifications du Trojan qui a reçu le nom Android.BankBot.325.origin, on voit une possibilité d'accéder aux appareils contaminés de manière distante. Grâce à cette option, le Trojan pouvait fonctionner en tant qu'utilitaire d'administration distante ou RAT (Remote Administration Tool). Une de ses nouvelles fonctions permettait de consulter une liste des fichiers enregistrés dans la mémoire des Smartphones et tablettes contaminés, de télécharger ces fichiers sur un serveur de contrôle ou de supprimer tout fichier. Le Trojan pouvait surveiller tout ce qui se passait sur l'écran de l'appareil en faisant des captures d'écran, envoyées ensuite aux pirates. De plus, sur commande des malfaiteurs, Android.BankBot.325.origin pouvait écouter son entourage avec un microphone embarqué, lui octroyant ainsi des fonctions d'espionnage. Les images suivantes montrent une section du panneau d'administration du serveur de contrôle du Trojan où les malfaiteurs pouvaient lui envoyer une commande :

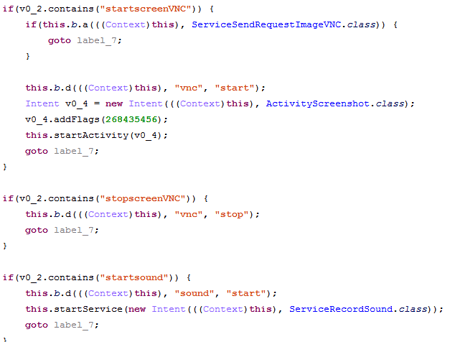

L'analyse du Trojan a montré que ses auteurs utilisent, dans les noms des méthodes et dans les commandes, une abréviation VNC qui signifie Virtual Network Computing et est conçue pour le système d'accès distant au bureau. Mais dans Android.BankBot.325.origin, cette fonction n'est pas effective et les pirates n'utilisent que son nom. Toutefois, on peut en conclure que les cybercriminels ont commencé à développer une fonction d'administration distante de l'écran des appareils contaminés et qu’ils transforment ainsi le Trojan en une application malveillante plus universelle. Ci-dessous, vous voyez une partie du code d’Android.BankBot.325.origin contenant cette abréviation :

L'une des dernières modifications d’Android.BankBot.325.origin examinée par les analystes de Doctor Web a reçu encore plus de fonctionnalités. Le Trojan bancaire est désormais en mesure de réaliser les fonctions suivantes :

- envoyer un SMS à un certain numéro avec un texte indiqué dans la commande,

- exécuter des requêtes USSD,

- lancer des programmes,

- modifier l'adresse IP du serveur de gestion,

- envoyer au serveur de contrôle des copies des SMS stockés sur l'appareil,

- obtenir des informations sur les applications installées,

- intercepter des caractères entrés avec le clavier (keylogger),

- demander des permissions supplémentaires,

- afficher des boîtes de dialogue avec un contenu défini par une commande,

- afficher des notifications push dont le contenu est défini par une commande,

- afficher des notifications push dont le contenu est déterminé par le code du Trojan,

- envoyer au serveur tous les numéros de l'annuaire,

- envoyer des SMS à tous les numéros de l'annuaire,

- bloquer l'écran par une fenêtre WebView affichant le contenu d’une page web reçue du serveur pirate,

- demander l’accès aux options d’accessibilité (Accessibility Service),

- rediriger les appels téléphoniques,

- ouvrir dans le navigateur des sites indiqués dans les commandes,

- ouvrir des liens vers des pages web en utilisant WebView,

- chiffrer des fichiers et demander une rançon,

- déchiffrer des fichiers,

- enregistrer les sons provenant de l’entourage de l’appareil à l'aide d'un microphone embarqué,

- obtenir un accès aux informations sur l'appareil et sa géolocalisation,

- obtenir l'adresse IP de l'appareil,

- écraser le fichier de configuration et arrêter le fonctionnement du Trojan.

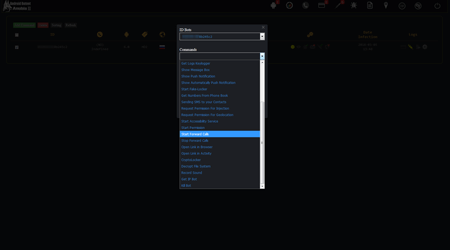

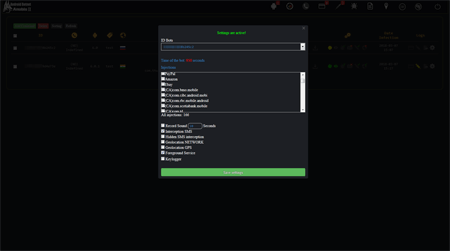

Les illustrations suivantes montrent une liste des commandes que les malfaiteurs peuvent envoyer au Trojan bancaire via le panneau d'administration :

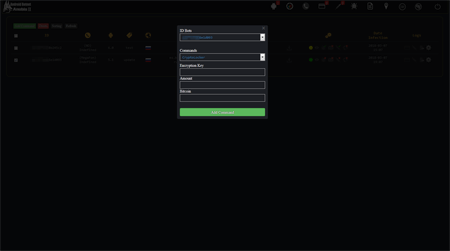

Ce panneau permet également de configurer la majorité des commandes transmises au Trojan. Par exemple, ci-dessous, vous voyez une variante de configuration des paramètres liés au chiffrement de fichiers. Les auteurs de virus peuvent définir une clé de chiffrement, le montant de la rançon ( par exemple en bitcoin) qu’Android.BankBot.325.origin va extorquer à sa victime, ainsi que le numéro de portefeuille électronique pour le virement.

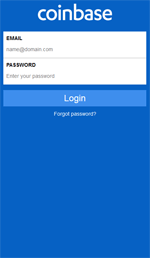

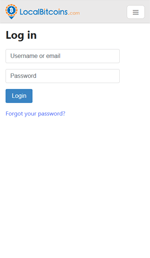

De fausses notifications utilisées pour inciter l'utilisateur à lancer une application dont les criminels ont besoin peuvent également être configurées. Immédiatement après le lancement du programme cible, le Trojan affiche par-dessus sa fenêtre une fenêtre de phishing invitant à entrer le nom d'utilisateur et le mot de passe, ainsi que d'autres informations confidentielles transmises ensuite aux pirates.

Les fenêtres de phishing et les paramètres complémentaires sont configurés de manière similaire :

Android.BankBot.325.origin affiche de faux formulaires d'authentification lors du démarrage de plus de 160 programmes, dont des logiciels assurant l'accès à des services bancaires, systèmes de paiement et réseaux sociaux. Cette liste est complétée par des applications populaires conçues pour le traitement des cryptomonnaies. Android.BankBot.325.origin n'est pas le premier Trojan bancaire qui tente de voler des noms d'utilisateur et des mots de passe, mais c'est dans cette application que les malfaiteurs ont essayé d'utiliser les fenêtres de phishing ressemblant beaucoup à l'interface des vraies applis. Voici quelques exemples de ces faux formulaires d'authentification :

Les analystes ont détecté que ce Trojan cible les utilisateurs en Russie, Ukraine, Turquie, Angleterre, Allemagne, France, Inde, Etats-Unis, Hong Kong, Hongrie, Israël, Japon, Nouvelle Zélande, Kénya, Pologne et Roumanie. A tout moment, cette liste peut être complétée par d'autres états.

Les experts de Doctor Web s'attendent à ce que les auteurs d’Android.BankBot.325.origin continuent à améliorer les fonctionnalités de ce malware en ajoutant de nouvelles options de gestion à distance des Smartphones et tablettes contaminés. Il n'est pas exclu que des fonctions d'espionnage puissent être également ajoutées.

Les produits antivirus Dr.Web pour Android détectent toutes les modifications connues de cette application malveillante, qui ne représente donc pas de danger pour les utilisateurs Dr.Web.

#Android #Trojan_bancaire #bitcoin

Votre Android a besoin d'être protégé

Utilisez Dr.Web

- Le premier antivirus russe pour Android

- Plus de 135 millions de téléchargements sur Google Play !

- Gratuit pour les utilisateurs de produits Dr.Web pour les particuliers

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments