Revenir vers la liste d'actualités

le 5 avril 2018

Android.BankBot.358.origin est connu des experts de Doctor Web depuis la fin 2015. Les analystes ont constaté que les nouvelles modifications du Trojan ont été conçues pour cibler les clients de la banque Sberbank en Russie et ont déjà pu contaminer plus de 60 000 appareils mobiles. Compte tenu du fait que les auteurs du malware diffusent beaucoup de versions différentes du malware, le nombre de victimes peut encore considérablement augmenter. Le total des fonds que les pirates peuvent voler des comptes des utilisateurs d'appareils mobiles dépasserait les 78 000 000 de roubles. De plus, les criminels peuvent voler plus de 2 700 000 de roubles des comptes mobiles des utilisateurs.

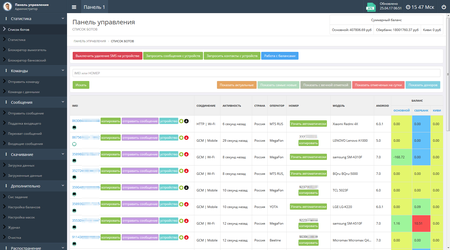

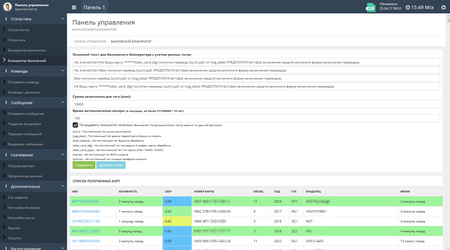

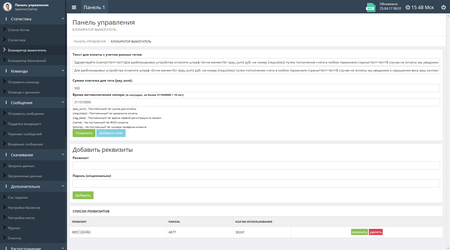

Les illustrations ci-dessous présentent certaines parties du panneau d'administration d'Android.BankBot.358.origin sur lesquelles apparaissent des informations sur les appareils contaminés et des statistiques liées à un des botnets détecté :

Ce Trojan bancaire se propage en utilisant des SMS frauduleux pouvant être envoyés par les pirates aussi bien que par le malware lui-même. Le plus souvent, les messages sont envoyés au nom des utilisateurs du service Avito.ru. Ces SMS proposent à une victime potentielle de visiter un lien sous prétexte de prendre connaissance d'une annonce. Le texte suivant est très courant. " Bonjour, ça vous dit de faire cet échange ? " Parfois, les propriétaires d'appareils mobiles reçoivent de fausses notifications sur les crédits, virements mobiles etc. Ci-dessous des exemples de messages phishing configurés dans le panneau d'administration du serveur de contrôle du Trojan et envoyés sur commande des cybercriminels.

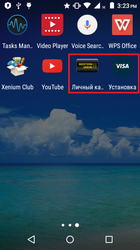

Lorsque l'utilisateur clique sur le lien proposé, il se retrouve sur un site appartenant aux pirates et le fichier .apk de l'application malveillante est alors téléchargé sur son appareil mobile. Pour être plus convoquant, Android.BankBot.358.origin utilise la vraie image du logiciel Avito car ceci augmente la probabilité d'installation du Trojan après son téléchargement. Certaines modifications du Trojan bancaire peuvent se propager sous couvert d'autres logiciels comme des applis destinées à fonctionner avec les systèmes de paiement Visa ou Western Union.

Au premier lancement, Android.BankBot.358.origin demande l'accès aux droits administrateur et persiste jusqu'à ce que l'utilisateur accepte et lui accorde les privilèges demandés. Après avoir obtenu les privilèges dont il a besoin, le Trojan affiche une fausse alerte indiquant qu’une erreur est survenue lors de l'installation et supprime son icône de la liste des programmes sur l'écran d'accueil, devenant ainsi « invisible » sur l’appareil. Si l'utilisateur découvre nénamoins sa présence et tente de le supprimer de la liste des administrateurs, il active une fonction d'auto-protection et ferme la fenêtre de configuration système. Certaines versions du Trojan peuvent installer leur propre code PIN de déblocage de l'écran.

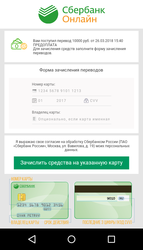

Après avoir contaminé un appareil, Android.BankBot.358.origin se connecte à son serveur de contrôle et lui signale le succès de la contamination puis attend d'autres commandes. Il reçoit la commande de bloquer l'appareil touché à l'aide d'une fenêtre affichant un message. Cette fenêtre imite l'apparence du système de banque en ligne de la Sberbank, Sberbank Online, et est affichée à tous les utilisateurs qu'ils soient clients ou non de cette banque. Ce message indique à l’utilisateur qu’il peut recevoir un virement de 10 000 roubles et l’invite à entrer des données sur sa carte bancaire : son numéro, le nom du détenteur, la date d'expiration et le code CVV. Sans saisir les détails demandés, il est impossible de fermer cette fenêtre frauduleuse, et dans ce cas, l'appareil reste bloqué. Donc l'utilisateur ne voit pas d'autre solution que de confirmer ce soi-disant virement, ce qui donne la main aux pirates pour effectuer des opérations.

A l'heure où nous publions cette alerte, les modifications existantes du Trojan ne vérifient pas en détails les données des cartes bancaires, et quelles que soient les données saisies par l'utilisateur, ils lèvent le blocage. Ceci donne une chance aux utilisateur de se débarasser de cette fenêtre de phishing et d'utiliser un antivirus pour supprimer ce programme malveillant. Pour ce faire, l'utilisateur doit saisir dans les champs proposés n'importe quel numéro composé de 16 ou 18 chiffres et indiquer n'importe quelle date d'expiration entre 2017 et 2030 (inclus). En aucun cas, il ne faut donner de vrais éléments sur une carte de la Sberbank ou d'une autre banque.

Toutefois, rien n’empêche les auteurs du malware d’envoyer une autre commande entraînant un nouveau blocage de l'appareil s’ils décèlent une tricherie. C'est pourquoi, il faut procéder le plus rapidement possible au scan antivirus après la fermeture de la fenêtre de phishing. https://download.drweb.fr/android/

Si l’utilisateur a activé le service sur son mobile, Android.BankBot.358.origin tente également de l'utiliser. Le malware envoie discrètement des SMS contenant des commandes qui effectuent des opérations dans le système de banque en ligne. Le Trojan vérifie le solde de la carte de l'utilisateur puis transfère de l'argent sur le compte bancaire des pirates ou sur leur compte mobile. Un exemple de l’utilisation du service par le malware est présenté sur l'illustration suivante :

Pour recevoir un revenu supplémentaire, certaines versions d'Android.BankBot.358.origin sont en mesure de bloquer l'appareil contaminé en utilisant un message qui demande une amende pour une soi-disant lecture de vidéos au contenu visé par la loi. De plus, pour masquer ses activités malveillantes (notamment la réception de SMS suspects), certaines modifications de ce Trojan peuvent bloquer l'écran du Smartphone ou de la tablette contaminé en affichant une notification sur l'installation d'une mise à jour.

Les auteurs du malware peuvent configurer les paramètres de la fenêtre de blocage via le panneau d'administration du serveur de contrôle. Ils peuvent par exemple configurer le texte des messages à afficher et la durée de leur affichage ainsi que le montant de rançon demandé. Ci-dessous, vous pouvez voir quelques exemples des sections correspondantes du panneau d'administration :

A part le vol d'argent et le blocage d'appareils contaminés, Android.BankBot.358.origin est capable de réaliser d'autres actions malveillantes. Le malware peut effectuer d’autres actions sur commande :

- télécharger ses mises à jour,

- envoyer des SMS à tous les numéros de l'annuaire,

- envoyer des messages SMS aux numéros indiqués dans les commandes,

- télécharger les sites web indiqués par les criminels,

- envoyer vers le serveur les message SMS stockés sur l'appareil,

- aspirer des informations de l'annuaire,

- créer de faux SMS entrants.

Les produits antivirus Dr.Web pour Android détectent toutes les modifications connues d’Android.BankBot.358.origin, il ne représente donc aucun danger pour les utilisateurs Dr.Web. Les experts de Doctor Web ont transmis des informations concernant ce malware à la Sberbank et continuent à surveiller la situation.

Position officielle de la Sberbank concernant cette alerte :

« Sberbank dément les allégations parues dans la presse concernant une menace pesant sur les clients de la banque liée au virus Android.BankBot.358.origin. Aujourd'hui, les médias ont relayé des informations concernant un nouveau logiciel malveillant ciblant les clients de la Sberbank.

Ce virus est déjà connu des spécialistes de la Sberbank. L'application " Sberbank en ligne " dotée d'un antivirus embarqué protège les utilisateurs contre de telles attaques ».

Ce texte est une traduction de la publication de la Sberbank sur son site (voir le lien) : " Position officielle de la Sberbank concernant cette alerte ".

#Android #Banker #mobile #ransonnement #Trojan_bancaire

Votre Android a besoin d'être protégé

Utilisez Dr.Web

- Le premier antivirus russe pour Android

- Plus de 135 millions de téléchargements sur Google Play !

- Gratuit pour les utilisateurs de produits Dr.Web pour les particuliers

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments