le 28 avril 2018

Deux malwares mis en lumière au mois d’avril : la nouvelle version d’un Trojan bancaire ciblant les mobiles fonctionnant sous Android et un ransomware ne tenant pas ses promesses de déchiffrement des fichiers endommagés.

Les principales tendances du mois d'avril.

- Apparition d'un Trojan bancaire ciblant Android

- Bug d'un ransomware à chiffrement contaminant des machines sous Windows

Menace du mois

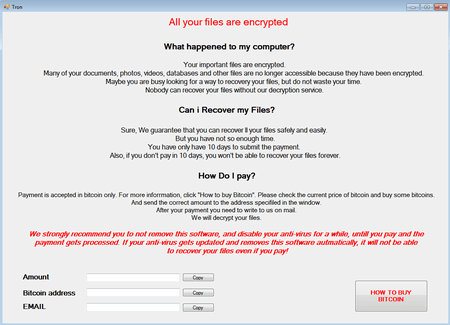

Le ransomware à chiffrement qui a reçu le nom de Trojan.Encoder.25129 est détecté par la Protection préventive de Dr.Web Antivirus comme DPH:Trojan.Encoder.9 D’après l’analyse effectuée par les chercheurs de Doctor Web, il semble que le Trojan a été conçu de sorte qu'il ne devait pas chiffrer les fichiers si l'adresse IP était localisée en Russie, Kazakhstan ou Biélorussie, ainsi que dans le cas où les paramètres régionaux Windows étaient en russe et la langue russe utilisée. Cependant, à la suite d'une erreur dans son code, le ransomware chiffre les fichiers quel que soit l'emplacement géographique de l'adresse IP.

Trojan.Encoder.25129 utilise les algorithmes AES-256-CBC et chiffre le contenu des dossiers de l'utilisateur en cours d’utilisation de l’ordinateur, du bureau Windows, ainsi que des dossiers AppData et LocalAppData. Les fichiers chiffrés reçoivent l'extension .tron. Le montant de la rançon demandée par les pirates varie entre 0.007305 et 0.04 Btc.

Puisque les auteurs de ce Trojan ont commis une erreur dans son code, dans la plupart des cas, ils ne sont pas en mesure de déchiffrer les fichiers touchés par ce malware. Vous pouvez consulter plus d'informations sur Trojan.Encoder.25129 dans notre article.

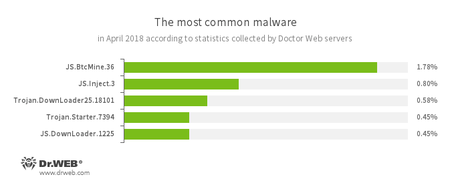

Données des serveurs de statistiques de Doctor Web.

- JS.BtcMine.36

- Scénario en JavaScript, conçu pour extraire de la crypto-monnaie de manière cachée.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

- Trojan.DownLoader

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- Trojan.Starter.7394

- Son objectif principal consiste à lancer dans le système contaminé un fichier exécutable avec un jeu spécifique de fonctions malveillantes.

- JS.DownLoader

- Famille de scripts malveillants écrits en JavaScript. Ils téléchargent et installent d’autres logiciels malveillants.

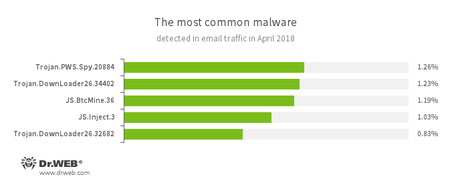

Statistiques relatives aux programmes malveillants détectés dans le trafic email

- Trojan.PWS.Spy.20884

- Représentant de la famille des Trojans espions ciblant Windows et capables de voler des informations confidentielles, y compris les mots de passe d'utilisateurs.

- Trojan.DownLoader

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- JS.BtcMine.36

- Scénario en JavaScript conçu pour extraire de la crypto-monnaie de manière cachée.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

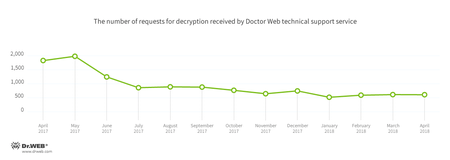

- Trojan.Encoder.11464 — 10.56% des demandes ;

- Trojan.Encoder.11539 — 9.73% des demandes ;

- Trojan.Encoder.858 — 8.70% des demandes ;

- Trojan.Encoder.25064 — 7.66% des demandes ;

- Trojan.Encoder.24249 — 4.76% des demandes ;

- Trojan.Encoder.761 — 2.28% des demandes .

- propagation d'un Trojan bancaire qui a contaminé plus de 60 000 appareils mobiles russes,

- apparition de nouveaux Trojans espions,

- détection de programmes malveillants et potentiellement dangereux sur Google Play.

Ransomwares à chiffrement

Au mois d'avril, le Support technique de Doctor Web a reçu de nombreuses requêtes d’utilisateurs touchés par les modifications suivantes des Trojans Encoders :

Dr.Web Security Space 11.0 pour Windows protège contre les ransomwares

Sites dangereux

Durant le mois d'avril 2018, la base de sites non recommandés par Dr.Web s’est enrichie de 287 661 adresses Internet.

| Mars 2018 | Avril 2018 | Evolution |

|---|---|---|

| + 624 474 | + 287 661 | - 53,9% |

Logiciels malveillants et indésirables ciblant les appareils mobiles

Au mois d'avril, les analystes de Doctor Web ont détecté une nouvelle modification d'un Trojan bancaire ciblant Android qui a reçu le nom Android.BankBot.358.origin. Ce malware attaquait les clients d'une grande banques russe et a contaminé plus de 60 000 appareils mobiles. Beaucoup de programmes malveillants de la famille Android.Click.ont été également détectés au mois d'avril sur Google Play. Notamment, Android.Click.245.origin, Android.Click.246.origin et Android.Click.458. Au lancement, ils téléchargeaient des sites web indiqués par les pirates dans le but d’inciter l’utilisateur à s’y rendre, ce qui l’abonnait à son insu à des services onéreux. Plus tard, on a détecté sur Google Play le programme potentiellement dangereux Program.PWS.2, qui permettait de se connecter au service Telegram qui est bloqué en Russie.qui Cette appli ne chiffre par les informations confidentielles transmises, ce qui pourrait conduire à une fuite de données personnelles des propriétaires de Smartphones et tablettes Android. A la fin du mois, les experts de Doctor Web ont détecté le Trojan Android.RemoteCode.152.origin sur Google Play, qui téléchargeait et lançait des modules supplémentaires qu'il utilisait pour créer des bannières publicitaires. Puis le programme malveillant cliquait sur ces bannières afin de procurer une rémunération aux cybercriminels. De nouveaux Trojans espions ont également été détectés au mois d'avril. Selon la classification de Doctor Web, ils ont reçu les noms Android.Spy.443.origin et Android.Spy.444.origin.

Les événements les plus importants du mois d'avril relatifs à la sécurité des mobiles sont les suivants :

Pour en savoir plus sur la situation virale et les menaces ciblant les appareils mobiles, consultez notre aperçu.