le 28 avril 2018

En avril 2018, Doctor Web a détecté la propagation du Trojan bancaire Android.BankBot.358.origin qui a contaminé plus de 60 000 appareils mobiles d’utilisateurs russes. De plus, les analystes ont détecté un grand nombre de Trojans de la famille Android.Click diffusés via Google Play. Le Trojan Android.RemoteCode.152.origin quant à lui, téléchargeait des modules malveillants avec lesquels il créait des bannières publicitaires, puis cliquait dessus pour générer des revenus aux criminels. Le programme potentiellement dangereux Program.PWS.2 a également été détecté sur Google Play. Ce programme octroyait un accès au service Telegram bloqué en Russie mais le logiciel ne pouvait pas assurer la protection nécesaire des données confidentielles. Parmi les applications malveillantes ciblant Android et détectées en avril, des Trojans espions tels que Android.Hidden.5078, Android.Spy.443.origin et Android.Spy.444.origin.

LES TENDANCES PRINCIPALES D'AVRIL

- Propagation massive d'un Trojan bancaire parmi les utilisateurs d'appareils Android en Russie

- Détection sur Google Play de nouveaux programmes malveillants et potentiellement dangereux

- Détection de nouveaux Trojans espions ciblant Android

Menace " mobile "du mois

Doctor Web a signalé la propagation du Trojan bancaire Android.BankBot.358.origin, qui a pu contaminer plus de 60 000 Smartphones et tablettes Android. La plupart des appareils touchés appartiennent à des utilisateurs russes. Android.BankBot.358.origin cible principalement les clients d'une grande banque.

Le malware a été diffusé en utilisant des SMS frauduleux qui proposaient aux utilisateurs de visiter un lien pour consulter des informations, des propositions de crédit ou de virement bancaires. Lorsque une victime potentielle cliquait dessus, elle se retrouvait sur un site depuis lequel le Trojan bancaire se téléchargeait sur son appareil mobile.

Le Trojan volait de l'argent à l'aide des commandes de banque mobile via SMS. Même si l'application officielle de la banque concernée n’était pas installée sur l'appareil mobile de la victime, le propriétaire de l’appareil courait un risque. A la suite de cette attaque, plus de 78 000 000 roubles de clients de la banque touchée étaient menacés. Pour en savoir plus sur Android.BankBot.358.origin, consultez notre publication.

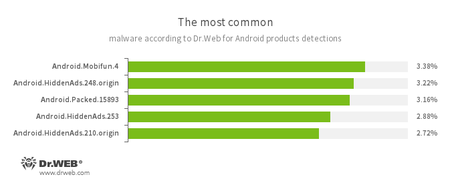

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.Mobifun.4

- Trojan conçu pour télécharger d’autres applications Android.

- Android.HiddenAds.248.origin

- Android.HiddenAds.253

- Android.HiddenAds.210.origin

- Trojans conçus pour afficher des publicités. Ils sont propagés sous couvert d’applications populaires par d'autres programmes malveillants, qui, dans certains cas, les installent dans le répertoire système à l'insu de l'utilisateur.

- Android.Packed.15893

- Trojans ciblant Android et protégés par un outil de compression.

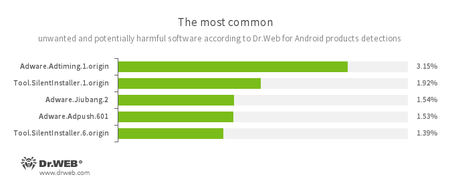

- Adware.Adtiming.1.origin

- Adware.Adpush.601

- Adware.Jiubang.2

- Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les mobiles.

- Tool.SilentInstaller.1.origin

- Tool.SilentInstaller.6.origin

- Programmes potentiellement dangereux conçus pour lancer discrètement des applications sans intervention de l'utilisateur.

Menaces sur Google Play

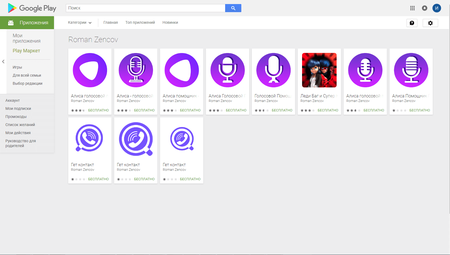

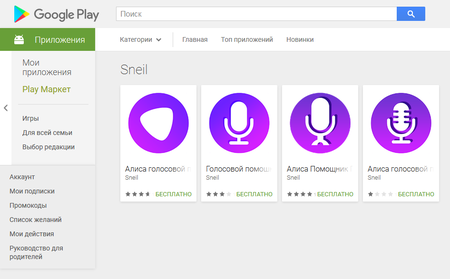

Le mois dernier, les analystes de Doctor Web ont détecté sur Google Play un grand nombre de nouveaux programmes malveillants. Notamment, des Trojans de la famille Android.Click. Par exemle, à la mi-avril, la base virale Dr.Web s'est enrichie d'une entrée permettant de détecter le Trojan Android.Click.245.origin, qui était diffusé sous couvert d’applications populaires au nom des développeurs Roman Zencov et Sneil.

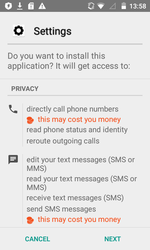

Après son lancement, le Trojan téléchargeait des sites web indiqués par les pirates dans le but d’inciter l’utilisateur à s’y rendre, ce qui l’abonnait à son insu à des services onéreux. Dans ce cas, si les appareils des victimes potentielles se connectaient à Internet via le réseau mobile, ces utilisateurs étaient automatiquement abonnés à des services, après avoir cliqué sur quelques boutons sur les sites téléchargés. Un de ces cas est décrit par les experts de Doctor Web dans notre publication.

Plus tard en avril, les analystes ont découvert sur Google Play d'autres malwares similaires. Ils ont été ajoutés à la base de données virales Dr.Web comme Android.Click.246.origin et Android.Click.458. Tout comme avec Android.Click.245.origin, les cybercriminels ont diffusé ces Trojans sous couvert de programmes inoffensifs. Par exemple, les pirates ont ajouté au catalogue Google Play environ 40 applications similaires au nom du développeur mendozapps.

Les développeurs Trinh Repasi et Vashashlaba ont diffusé le malware Android.Click sous couvert des applis Viber et Avito. Ce malware est écrit en langage Kotlin. Il vérifie l'adresse IP de l'appareil contaminé, et en fonction du pays où se trouve l'utilisateur, le programme malveillant reçoit une tâche de télécharger des sites web indiqués. Android.Click.248.origin est géré par les pirates via le service Cloud Firebase.

À la fin du mois, les analystes de Doctor Web ont détecté sur Google Play le Trojan Android.RemoteCode.152.origin , dissimulé derrière des jeux inoffensifs. Ce programme malveillant téléchargeait discrètement et lançait des modules supplémentaires, utilisés plus tard pour créer des bannières publicitaires invisibles. Le Trojan cliquait lui-même sur ces bannières, apportant ainsi une rémunération aux pirates. Pour en savoir plus sur Android.RemoteCode.152.origin, vous pouvez consulter cet article sur notre site.

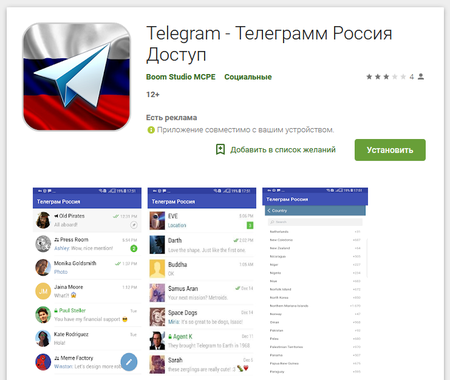

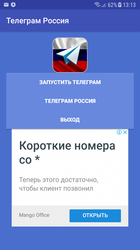

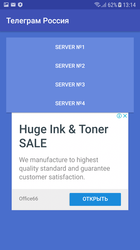

De plus, au mois d'avril, les analystes de Doctor Web ont détecté sur Google Play le programme potentiellemnt dangereux Program.PWS.2, qui permet d'utiliser le service Telegram bloqué sur le territoire russe.

Cette appli fonctionne via un anonymizer, mais elle ne chiffre pas les logins et mots de passe transmis ainsi que d'autres données confidentielles. Par conséquent, les données personnelles des utilisateurs de cette appli sont menacées. Doctor Web a signalé un incident similaire au mois de juillet 2017.

Dans les illustrations ci-dessous, vous pouvez voir l'icône et l'apparence du logiciel Program.PWS.2

Trojans espions

Au mois d'avril, de nouveaux Trojans espions ont également été détectés. Un de ces Trojans est ajouté à notre base virale comme Android.Hidden.5078. Ce programme malveillant vole des correspondances des messageries Viber, Facebook Messenger, WhatsApp, WeChat, Telegram, Skype, Weibo, Twitter, Line et d'autres. Lors de la création de ce Trojan, les malfaiteurs ont utilisé l'obfuscation du code ainsi que des méthodes d'anti-débogage afin d'éviter la détection par des antivirus et empêcher l'analyse du malware.

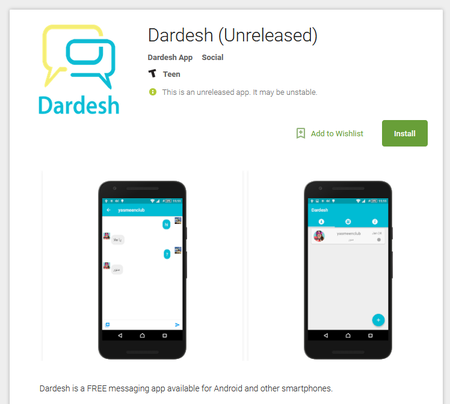

Les autres Trojans espions ciblant Android et détectés en avril ont reçu les noms Android.Spy.443.origin et Android.Spy.444.origin. Ils étaient téléchargés et installés sous couvert d'un module de configuration par le Trojan répertorié dans la base virale Dr.Web comme Android.DownLoader.3557. Ce chargeur était diffusé via Google Play dissimulé derrière l'appli Dardesh.

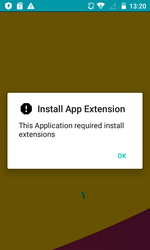

A son lancement, Android.DownLoader.3557 proposait à sa victime potentielle d'installer un soi-disant composant indispensable qui en réalité était un des Trojans espions.

Après avoir été installés et lancés, Android.Spy.443.origin et Android.Spy.444.origin commençaient à surveiller le propriétaire de l’appareil mobile. Ils surveillaient l'emplacement du Smartphone ou de la tablette contaminés, recevaient des informations sur tous les fichiers disponibles, étaient en mesure d'envoyer aux pirates des documents de l'utilisateur, d'envoyer ou de voler des SMS, d'effectuer un enregistrement du son avec un micro embarqué, d'enregistrer une vidéo ou d'intercepter des applels téléphoniques, de voler des informations de l'annuaire ou d'effectuer d'autres actions.

Les criminels continuent de diffuser des Trojans ciblant Android en utilisant non seulement des sites frauduleux mais également le catalogue Google Play. Pour protéger vos appareils mobiles contre les applications malveillantes et indésirables, nous vous recommandons d’installer des produits antivirus Dr.Web pour Android.

Votre Android a besoin d'être protégé

Utilisez Dr.Web

- Le premier antivirus russe pour Android

- Plus de 135 millions de téléchargements sur Google Play !

- Gratuit pour les utilisateurs de produits Dr.Web pour les particuliers