le 31 juillet 2018

En juillet 2018, les pirates ont de nouveau diffusé le backdoor ciblant Android Android.Backdoor.554.origin, connu des analystes de Doctor Web depuis le mois d'avril 2017. Ce cheval de Troie espionne les utilisateurs et permet aux criminels de gérer à distance des Smartphones et tablettes contaminés. Android.Backdoor.554.origin contient un ver Windows qu'il copie vers une carte mémoire connectée à l'appareil mobile pour contaminer plus tard des ordinateurs fonctionnant sous Windows. Par ailleurs, les pirates n’ont cessé de propager des attaques visant les propriétaires de Smartphones et tablettes Android en utilisant des Trojans bancaires. L’un d’eux, nommé Android.Banker.2746 était disponible en téléchargement sur Google Play. Un certain nombre d’autres chevaux de Troie ont été téléchargés sur les appareils mobiles par le programme malveillant Android.DownLoader.753.origin, également disponible dans le catalogue officiel des applis Android. Au cours du mois de juillet, les criminels ont également diffusé d'autres malwares ciblant Android, dont Android.BankBot.279.origin que les auteurs de virus tentaient de faire passer pour une application utile. En juillet, les analystes de Doctor Web ont détecté quelques nouveaux programmes espions qui ont reçu les noms de Program.Shadspy.1.origin et Program.AppSpy.1.origin.

Les tendances principales du mois du juillet

- Propagation d'un backdoor Android qui espionne les utilisateurs et est utilisé par des pirates pour contaminer les ordinateurs fonctionnant sous Windows.

- Apparition sur Google Play de nouveaux programmes malveillants

- Propagation de Trojans bancaires

Menace " mobile "du mois

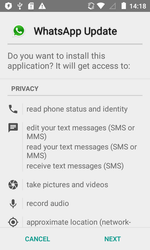

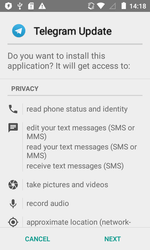

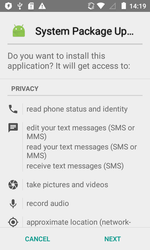

En juillet, les spécialistes ont enregistré une nouvelle attaque du backdoor Android.Backdoor.554.origin ciblant les utilisateurs de Smartphones et tablettes Android. Ce cheval de Troie se propage sous couvert de nouvelles versions d’applications populaires pour la communication en ligne, telles que WhatsApp et Telegram, ainsi que sous forme de mises à jour système ou d'autres mises à jour importantes.

Android.BackDoor.554.origin exécute les commandes des pirates et permet aux criminels de contrôler les appareils contaminés ainsi que de surveiller leurs propriétaires. Le Trojan surveille la géolocalisation des Smartphones et tablettes Android, intercepte les correspondances dans les messageries instantanées populaires, obtient un accès aux appels et SMS, vole des informations sur les contacts du téléphone et effectue d'autres actions malveillantes. De plus, dans ses ressources de fichiers, ce backdoor contient un ver Windows qui a reçu le nom de Win32.HLLW.Siggen.10482. Après avoir infecté un appareil mobile, Android.Backdoor.554.origin copie le ver vers la carte mémoire connectée en le plaçant dans des dossiers contenant des images. Le fichier exécutable Win32.HLLW.Siggen.10482 ayant l'extension .pif reçoit le nom du dossier dans lequel il se trouve. Par la suite, lorsque l'utilisateur ouvre ou copie ces dossiers vers l'ordinateur afin d'afficher des images, il court le risque de lancer ce ver.

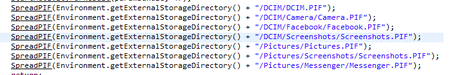

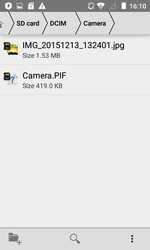

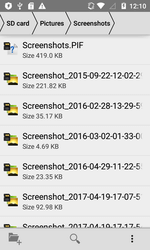

L’illustration suivante montre une liste de répertoires dans lesquels le cheval de Troie Android.Backdoor.554.origin place Win32.HLLW.Siggen.10482:

Des exemples de copie réussie du fichier exécutable du ver dans les répertoires avec des images se trouvant sur la carte mémoire des appareils Android infectés :

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.Altamob.1.origin

- Plate-forme de Trojans publicitaires qui télécharge discrètement et lance des modules malveillants.

- Android.HiddenAds.288.origin

- Android.HiddenAds.524

- Trojans conçus pour afficher des publicités. Ils sont propagés sous couvert d’applications populaires par d'autres programmes malveillants, qui, dans certains cas, les installent dans le répertoire système à l'insu de l'utilisateur.

- Android.Mobifun.4

- Trojan qui télécharge d'autres logiciels malveillants.

- Android.Xiny.197

- Trojan conçu pour télécharger discrètement installer d’autres applications malveillantes.

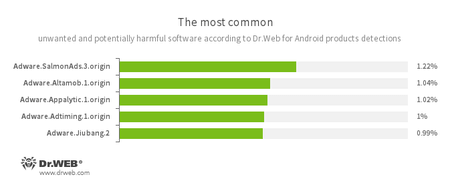

- Adware.SalmonAds.3.origin

- Adware.Altamob.1.origin

- Adware.Appalytic.1.origin

- Adware.Adtiming.1.origin

- Adware.Jiubang.2

- Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les mobiles.

Trojans bancaires

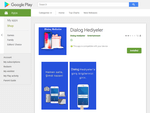

Au cours du mois de juillet, les spécialistes ont détecté sur Google Play le Trojan qui a reçu (selon la classification Dr.Web) le nom Android.DownLoader.753.origin. Le programme malveillant a été diffusé sous le couvert d’applications financières. Certaines de ses modifications remplissent réellement les fonctions indiquées, tandis que les autres sont inutiles et proposent d'installer un logiciel bancaire en téléchargeant ses pages sur le Play Store.

Android.DownLoader.753.origin télécharge discrètement, depuis un serveur distant, un des Trojans bancaires de la famille Android.BankBot et tente de l'installer en affichant une fenêtre de dialogue standard d'installation.

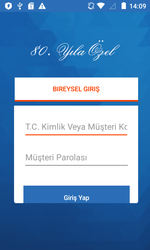

À la mi-juillet, les spécialistes de Doctor Web ont examiné le Trojan bancaire ciblant Android Android.Banker.2746. Les auteurs de virus propageaient ce cheval de Troie via Google Play, et le faisaient passer pour une application bancaire officielle.

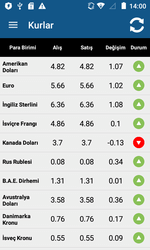

Ainsi, ils voulaient obtenir un accès aux comptes utilisateurs d'une des organisations de crédit turques. Android.Banker.2746 affichait une fausse fenêtre de saisie du login et du mot de passe et il interceptait des SMS contenant les codes de confirmation.

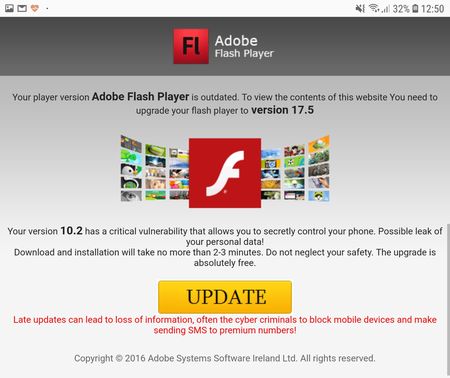

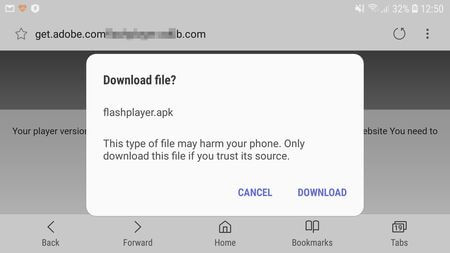

Parmi les Trojans bancaires attaquant les utilisateurs au mois de juillet, on voit le malware Android.BankBot.279.origin. Les cybercriminels diffusaient ce programme malveillant via des sites frauduleux. Lorsqu'un utilisateur visitait un de ces sites via son mobile, le Trojan se téléchargeait sur son appareil sous couvert d’applis inoffensives, comme par exemple, le lecteur Adobe Flash Player, des applis pour la communication en ligne, des clients assurant une connexion à des services VPN etc. Android BankBot.279.origin suit le lancement des applications bancaires et affiche par dessus leurs fenêtres son formulaire de phishing invitant les utilisateurs à saisir le login et le mot de passe de leur compte. De plus, ce Trojan bancaire peut modifier le code pin de déverrouillage de l'écran et bloquer l'appareil mobile.

Voici quelques exemples de sites depuis lesquels Android.BankBot.279.origin a été téléchargé vers des Smartphones et tablettes Android :

Spyware

Au cours du mois de juillet, les analystes de Doctor Web ont détecté également quelques nouveaux programmes espions. L'un d'eux a reçu le nom de Program.App.Spy.1.origin. Ce malware surveille la géolocalisation de l'appareil contaminé, écoute les appels téléphoniques et intercepte les SMS. Un autre programme créé à des fin de cyber espionnage a été ajouté à la base Dr.Web comme Program.Shadspy.1.origin. Cette application possède des fonctionnalités étendues. Program.Shadspy.1.origin surveille les SMS, les appels téléphoniques, l'emplacement de l’appareil, enregistre les sons de l’environnement en utilisant le microphone intégré, copie l'historique des visites de sites web du navigateur, des informations sur les événements planifiés dans l'agenda de l'utilisateur et est capable de faire des captures d'écran en utilsant la caméra du Smartphone et tablette, ainsi que d'effectuer d'autres actions malveillantes. De plus, si les privilèges sont suffisants, Program.Shadspy.1.origin peut intercepter les correspondances dans Facebook et WhatsApp.

Les chevaux de Troie bancaires représentent un danger important pour les propriétaires d’appareils mobiles. Les pirates continuent à diffuser ces programmes malveillants non seulement avec l’aide de sites frauduleux, mais également via Google Play. Pour protéger vos Smartphones, tablettes et autres appareils de ce type de menaces, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'être protégé

Utilisez Dr.Web

- Le premier antivirus russe pour Android

- Plus de 135 millions de téléchargements sur Google Play !

- Gratuit pour les utilisateurs de produits Dr.Web pour les particuliers