Revenir vers la liste d'actualités

Le 2 août 2018

Les programmes malveillants et les utilitaires de mining décrits dans cet article ont été téléchargés sur un de nos " honeypot ", des serveurs spécialisés utilisés comme des appâts pour les pirates. Les premières attaques ciblant des serveurs tournant sous Linux ont été enregistrées par les analystes au début du mois de mai 2018. Les cybercriminels se connectaient au serveur via SSH, ils trouvaient le mot de passe en utilisant la technique de force brute et après s’être authentifiés sur le serveur, déconnectaient l'utilitaire iptables gérant le pare-feu. Ensuite, les attaquants téléchargeaient sur le serveur ciblé un utilitaire de mining et un fichier de configuration pour cet utilitaire. Pour le lancer, ils éditaient le contenu du fichier file/etc/rc.local. Puis ils stoppaient la connexion.

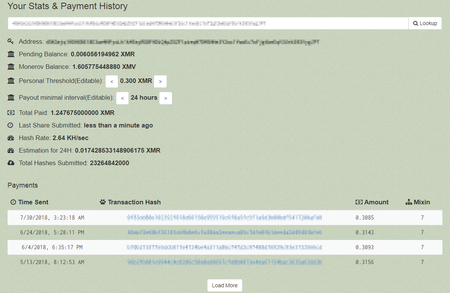

Au début du mois de juin, les criminels ont changé de schéma et ont commencé à utiliser le malware ajouté aux bases Dr.Web sous le nom de Linux.BtcMine.82. Ce cheval de Troie est écrit en Go et représente un dropper (injecteur ou virus compte-gouttes) dont le corps contient un miner emballé. Le dropper l'enregistre sur le disque et le lance, ce qui simplifie grandement le scénario de l’attaque. L'adresse du porte-feuille électronique sur lequel la cryptomonnaie extraite est versée est également enregistrée dans le corps du programme malveillant.

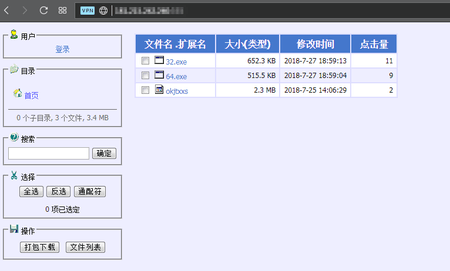

Les analystes ont examiné un serveur appartenant aux malfaiteurs depuis lequel le Trojan a été téléchargé et ils y ont détecté quelques miners destinés à fonctionner sous Windows.

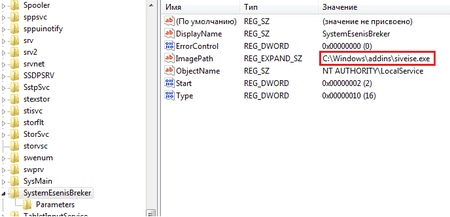

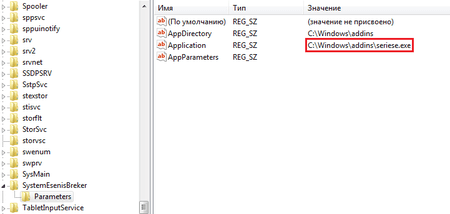

La version du miner Windows représente une archive RAR auto-extractible contenant un fichier de configuration, quelques scripts VBS pour lancer le miner et l'utilitaire de mining. Après avoir lancé l’archive, l'utilitaire se décompresse vers le dossier %SYSTEMROOT%\addins et s'enregistre en tant que service avec le nom SystemEsinesBreker.

Les versions du miner conçues pour les OS Windows 32-bits et 64-bits sont détectées par Dr.Web Antivirus comme appartenant à la catégorie des mawlares Tool.BtcMine. Nos utilisateurs sont entièrement protégés contre ces programmes malveillants.

#Honeypot #Linux #cryptomonnaies #mining #Trojan

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments