Doctor Web a détecté un Trojan clipper ciblant Android

Top des actualités Doctor Web | Real-time threat news | Hot news | Toutes les actualités | Alertes virales

Le 7 août 2018

Les chevaux de Troie capables de substituer discrètement des numéros de portefeuilles électroniques dans le presse-papier pour détourner les versements afin que l'argent soit envoyé non pas au destinataire mais aux pirates sont nommés " clippers " (du terme anglais " clipboard " qui signifie " presse-papier "). Jusqu'à récemment, les utilisateurs Windows représentaient les principales cibles de ces malwares. Il était rare de voir des Trojans ayant des fonctions similaires cibler Android. Au mois d'août 2018, les bases virales Dr.Web ont été complétées par les entrées permettant de détecter deux modifications du Trojan Android.Clipper qui ont reçu les noms Android.Clipper.1.origin et Android.Clipper.2.origin . Ces programmes malveillants menacent les utilisateurs d'appareils fonctionnant sous Android.

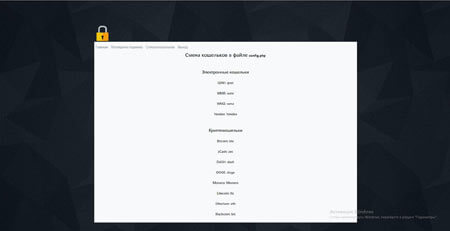

Android.Clipper est capable de remplacer, dans le presse-papier, les numéros des portefeuilles électroniques utilisés dans les systèmes de paiement comme par exemple, Qiwi, Webmoney (R et Z) et Yandex money ainsi que des portefeuilles utilisés pour effectuer des opérations avec les cryptomonnaies Bitcoin, Monero, zCash, DOGE, DASH, Blackcoin, Litecoin et Etherium. Un des échantillons du Trojan Android.Clipper se fait passer pour un porte-monnaie électronique Bitcoin :

Lors du lancement sur un dispositif contaminé, le Trojan affiche un faux message d'erreur et continue à fonctionner de manière discrète. Il masque son icône dans la liste des applications de l'écran d'accueil de l'OS, de sorte que par la suite, ce programme malveillant ne peut être vu que dans les paramètres système de l'appareil mobile, dans la section dédiée au contrôle des logiciels installés. Puis les deux modifications d'Android.Clipper se lancent automatiquement à chaque démarrage du Smartphone ou de la tablette.

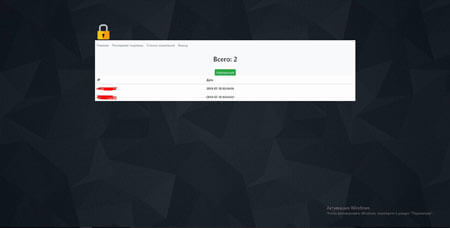

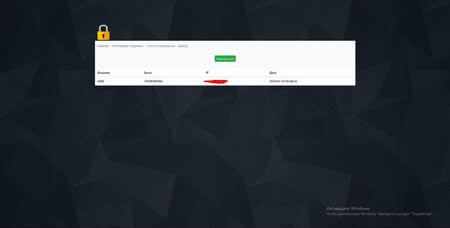

Après avoir contaminé un appareil Android, le Trojan commence à surveiller la modification du contenu du presse-papiers. Si Android.Clipper détecte que l'utilisateur a copié un numéro de porte-monnaie électronique dans le presse-papier, il envoie ce numéro vers son serveur de contrôle ainsi qu’une requête pour recevoir un numéro de porte-monnaie pirate à insérer dans le presse-papier à la place du numéro original.

L'auteur d’Android.Clipper vend activement des Trojans de cette famille sur les forums pirates. Il est à noter que ses clients peuvent utiliser n'importe quelle icône et n’importe quel nom d'application pour chaque copie du malware qu'ils achètent. On peut s'attende à l'apparition imminente d'un grand nombre de modifications de ces Trojans diffusés par les pirates sous couvert de logiciels utiles et inoffensifs.

Dans ses messages publicitaires, l'auteur du malware déclare la disponibilité d’une option permettant d'envoyer des rapports sur le fonctionnement de son programme malveillant vers l'application Telegram ainsi qu’une possibilité de modifier rapidement les numéros de porte-monnaie insérés dans le presse-papier en utilisant le protocole FTP. Cependant, ces fonctions déclarées ne sont pas réalisées dans le malware. Les fonctionnalités décrites sont fournies aux criminels par le serveur de contrôle.

Les produits antivirus Dr.Web protègent de manière efficace contre tous les représentants connus de la famille Android.Clipper, ce malware ne représente aucun risque pour nos utilisateurs.

Plus d'information sur Android.Clipper.1.origin

Plus d'information sur Android.Clipper.2.origin

#Android #Bitcoin #crypto_monnaies