Un trojan bancaire attaque les utilisateurs européens d'appareils Android

Top des actualités Doctor Web | Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

le 16 novembre 2018

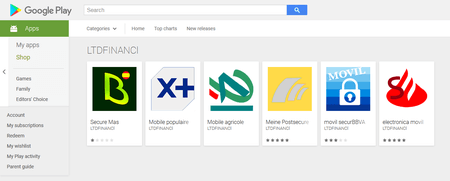

Le Trojan baptisé Android.Banker.2876 a été diffusé sous le couvert d’applications officielles de plusieurs établissements bancaires européens dont les espagnols Bankia, Banco Bilbao Vizcaya Argentaria (BBVA) et Santander, les français Crédit Agricole et le Groupe Banque Populaire et la société allemande Postbank. Au total, nos experts ont détecté 6 modifications d'Android.Banker.2876. Ils ont tous été rapidement retirés de Google Play dès que Doctor Web a rapporté le problème à Google.

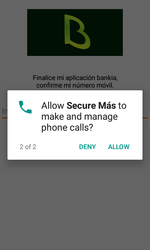

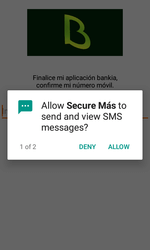

Une fois lancé par l'utilisateur, le Trojan demande l'accès pour gérer les appels téléphoniques et envoyer/recevoir des SMS. Il est à noter que sur les appareils tournant sous Android en version 6.0 ou plus ancienne, ces droits sont octroyés automatiquement lors de l'installation de l'application malveillante. Un exemple d’une telle requête est montré dans les images ci-dessous :

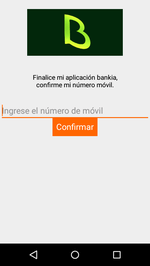

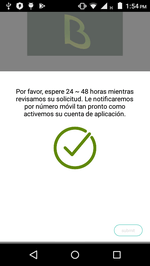

Android.Banker.2876 collecte et envoie à une base de données Cloud des informations confidentielles : le numéro de téléphone mobile, les données de la carte SIM ainsi que certaines informations techniques sur l'appareil, puis il rapporte aux pirates que la contamination a fonctionné. Ensuite, le malware affiche une boîte de dialogue informant la victime qu'elle doit indiquer son numéro de téléphone mobile pour pouvoir continuer à utiliser le programme. Chacune des modifications de ce Trojan bancaire est destinée à un public particulier. Par exemple, si le Trojan imite l'application d'une banque espagnole, l'interface d'Android.Banker.2876 et le texte affiché à l'utilisateur seront en langue espagnole.

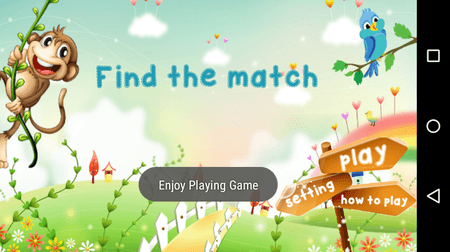

Le numéro indiqué par la victime est transféré à la base de données Cloud puis un second message est affiché à l'utilisateur. Le message demande de patienter en attendant une confirmation de l'enregistrement. Ici, l'utilisateur voit le bouton " Submit " s’afficher. S’il appuie sur ce bouton, un jeu intégré à Android.Banker.2876 démarre de manière inattendue.

Si le Trojan a pu télécharger sur le Cloud des informations sur l'appareil mobile, il retire son icône de l'écran d'accueil puis se lance automatiquement en mode masqué lorsque l'utilisateur allume un Smartphone ou une tablette contaminés.

Android.Banker.2876 intercepte tous les SMS entrants et enregistre leur contenu dans une base de données locale. De plus, le contenu des messages est téléchargé vers une base Firebase et est dupliqué puis envoyé via SMS au numéro mobile des pirates. Ainsi, les attaquants peuvent obtenir des mots de passe uniques confirmant des opérations bancaires et d'autres informations sensibles qui peuvent être utilisées pour mener des attaques de phishing. Les numéros de téléphones collectés par le Trojan peuvent également aider les auteurs de virus à organiser diverses campagnes frauduleuses.

Les produits antivirus Dr.Web pour Android détectent et éradiquent toutes les modifications connues du TrojanAndroid.Banker.2876, c'est pourquoi il ne représente aucun danger pour nos utilisateurs.

#Android, #Google_Play, #Trojan bancaire, #phishing, #fraude

Votre Android a besoin d'être protégé

Utilisez Dr.Web

- Le premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play !

- Gratuit pour les utilisateurs de produits Dr.Web pour les particuliers