Revenir vers la liste d'actualités

le 20 novembre 2018

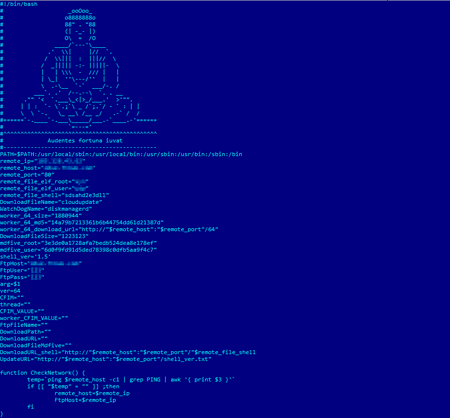

Le Trojan ajouté aux bases Dr.Web sous le nom de Linux.BtcMine.174 est un script écrit en langage shell sh et contenant plus de 1000 lignes de code. Ce programme malveillant inclut plusieurs composants : à son lancement, le Trojan vérifie l'accessibilité du serveur depuis lequel il télécharge ultérieurement d'autres modules et cherche sur le disque un dossier ayant les droits en écriture vers lequel il télécharge plus tard ces modules. Puis le script est déplacé vers un dossier précédemment préparé avec le nom diskmanagerd et il démarre de nouveau en tant que daemon. Pour ce faire, le Trojan exploite l'utilitaire nohup. Si l'utilitaire n'est pas présent dans le système, le Trojan télécharge lui-même et installe le package d'utilitaires coreutils contenant entre autre l'utilitaire nohup.

Si l'installation réussit, le script malveillant télécharge une des versions du Trojan Linux.BackDoor.Gates.9. Les backdoors de cette famille permettent d'exécuter les commandes envoyées par les pirates et de mener des attaques DDoS.

Après son installation dans l'OS, Linux.BtcMine.174 cherche des miners concurrents et s'il en trouve, il arrête leurs processus. Si Linux.BtcMine.174 n’a pas été lancé au nom du superutilisateur (root), il utilise un jeu d'exploits pour élever ses privilèges dans l'OS contaminé. Les analystes de Doctor Web ont révélé au moins deux exploits utilisés par Linux.BtcMine.174 : ce sont Linux.Exploit.CVE-2016-5195 (également connu sous le nom de DirtyCow) et Linux.Exploit.CVE-2013-2094. Il est à noter que les originaux de DirtyCow téléchargés sur Internet sont compilés par le Trojan directement sur la machine contaminée.

Puis le programme malveillant essaie de trouver des services de logiciels antivirus fonctionnant sur la machine et ayant les noms safedog, aegis, yunsuo, clamd, avast, avgd, cmdavd, cmdmgd, mdavd, cmdmgd, drweb-configd, drweb-spider-kmod, esets et xmirrord. S’il en détecte, le Trojan non seulement supprime le processus de l'antivirus, mais il utilise des gestionnaires de paquets pour supprimer ses fichiers et le dossier dans lequel l'antivirus a été installé.

Ensuite Linux.BtcMine.174 s'enregistre dans l'auto-démarrage, puis télécharge et lance sur le périphérique contaminé un rootkit. Ce module est également réalisé en tant que scénario sh et se base sur un code source publié en accès libre. Parmi les fonctions du module rootkit, citons le vol de mots de passe utilisés pour la commande « su », la dissimulation de fichiers dans le système de fichier, des connexions réseau et des processus lancés. Le Trojan collecte des informations sur les ordinateurs en réseau précédemment connectés via le protocole SSH et il tente de les infecter.

Après avoir terminé ces étapes, Linux. BtcMine.174 lance dans le système un miner conçu pour l’extraction de crytpomonnaie Monero (XRM). Chaque minute, le Trojan vérifie si le miner est lancé et il le relance si nécessaire. Il connecte également en permanence le serveur de contrôle depuis lequel il télécharge les mises à jour disponibles.

Dr.Web pour Linux détecte Linux.BtcMine.174 et tous ces composants, il ne représente ainsi aucun danger pour nos utilisateurs.

Vous pouvez consulter une liste complète des " Indicators of compromise " sur le lien https://github.com/DoctorWebLtd/malware-iocs/tree/master/Linux.BtcMine.174.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments