Revenir vers la liste d'actualités

le 6 décembre 2018

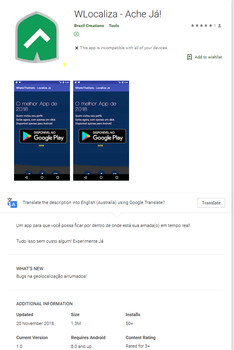

Les cybercriminels ont propagé Android.BankBot.495.origin sous le couvert des applications WLocaliza Ache Já, WhatsWhere Ache Já et WhatsLocal Ache Já. Google a rapidement retiré ces applis du catalogue après avoir été alerté par les experts de Doctor Web. Il semble toutefois que plus de 2000 utilisateurs aient pu télécharger ce Trojan bancaire.

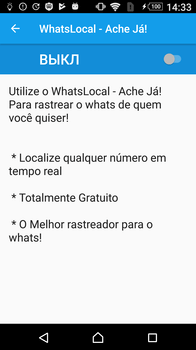

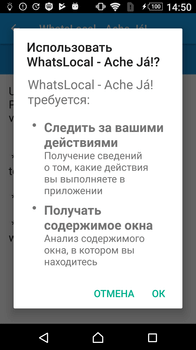

Au lancement, Android.BankBot.495.origin tente d'obtenir l’accès aux services d'accessibilité en ouvrant le menu des paramètres système et propose à l'utilisateur d'activer le paramètre correspondant. Si la victime potentielle accepte d’accorder au Trojan les privilèges demandés, Android.BankBot.495.origin pourra gérer les programmes discrètement, en appuyant sur les boutons et sera en mesure de voler le contenu des fenêtres d'applications actives.

Lorsque l’utilisateur autorise le Trojan à utiliser les services d'accessibilité, ce dernier ferme sa fenêtre et lance un service malveillant à l'aide duquel il continue à fonctionner de manière transparente. Ensuite Android.BankBot.495.origin demande un accès permettant d'afficher des formulaires par-dessus des programmes lancés. Le Trojan aura besoin de cette option plus tard pour afficher des fenêtres de phishing. Grâce aux services d'accessibilité, Android.BankBot.495.origin clique automatiquement sur tous les boutons comportant le texte " PERMITIR " ( " Autoriser " ) qui apparaissent lorsque les privilèges sont demandés. En conséquence, si la langue du système est le portugais, le Trojan se procure les privilèges nécessaires.

De plus, l'application malveillante utilise les services d'accessibilité pour se protéger en surveillant le fonctionnement d'un certain nombre d'antivirus et d'autres utilitaires. A démarrage de ces derniers, il tente de fermer leurs fenêtres, en cliquant 4 fois de suite sur le bouton " Revenir ".

Android.BankBot.495.origin se connecte à un hôte distant pour recevoir des paramètres initiaux et, dans la fenêtre WebView invisible, il clique sur le lien indiqué par les auteurs de virus. A la suite d'une série de redirections sur le site téléchargé, le Trojan reçoit un lien dans lequel sont chiffrées les adresses IP de deux serveurs de contrôle. Puis Android.BankBot.495.origin se connecte à l’un d’eux et reçoit une liste avec les noms des applications. Le cheval de Troie vérifie quelles sont les applications qui ont été installées sur le périphérique et le rapporte au serveur. Puis le Trojan envoie quelques demandes spécialement générées. En fonction de la configuration du serveur, Android.BankBot.495.origin reçoit en réponse la commande de lancer un programme. Au moment de l’analyse, il était en mesure de lancer des logiciels bancaires de Banco Itaú S.A. et Banco Bradesco S.A., ainsi qu'une application pré-installée par défaut et destinée à traiter des SMS.

Au lancement du programme Banco Itaú, le Trojan lit en utilisant les services d'accessibilité le contenu de la fenêtre de cette application et transmet aux pirates des informations sur le solde du compte de l'utilisateur. Puis il navigue lui-même dans l'application et passe dans la section dédiée à la gestion du compte. Là, le malware copie et envoie aux pirates la clé iToket, qui est un code de sécurité utilisé pour vérifier les transactions électroniques.

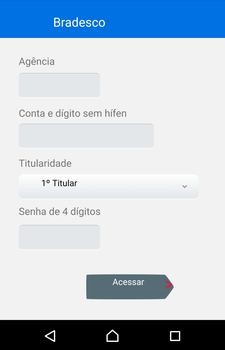

Une fois l'application Bradesco lancée, le Trojan bancaire lit des informations sur le compte de la victime et tente de s'y connecter automatiquement en entrant le code PIN reçu du serveur de gestion. Android.BankBot.495.origin copie des données sur le montant restant du compte et, avec des infos précédemment aspirées, transmet le tout aux criminels.

Après avoir reçu la commande de lancer l'application traitant des SMS, le Trojan ouvre l'appli et enregistre le texte des messages disponibles, puis il les envoie au serveur. Le Trojan sélectionne les SMS provenant de la banque CaixaBank, S.A. et les transmet via une demande particulière.

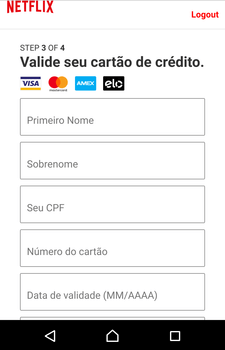

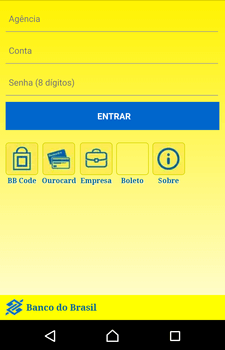

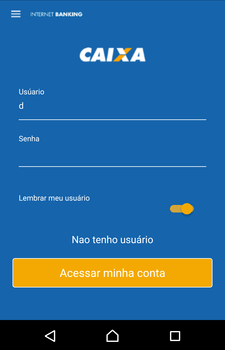

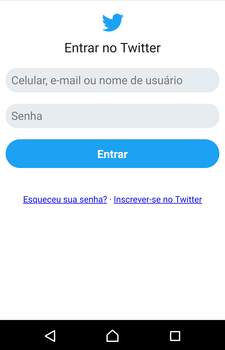

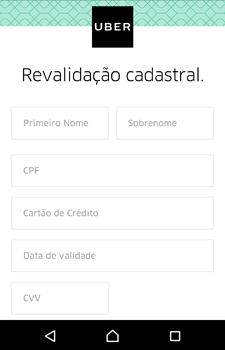

De plus, les auteurs d’Android.BankBot.495.origin utilisent le Trojan pour mener des attaques de phishing. Le cheval de Troie suit le lancement des programmes Itaucard Controle seu cartão, Banco do Brasil, Banco Itaú, CAIXA, Bradesco, Uber, Netflix et Twitter. Si le Trojan détecte qu'une de ces applis est lancée, il affiche par-dessus sa fenêtre une page web frauduleuse téléchargée sur le serveur de gestion. Cette page simule l’apparence de l'application attaquée. C'est sur cette page que l'utilisateur peut être invité à saisir des informations sur son compte, le numéro de son compte bancaire, les détails de sa carte bancaire, des logins et des mots de passe ainsi que d'autres informations confidentielles.

Exemples des pages de phishing:

Les informations confidentielles saisies par la victime sont transmises aux pirates, puis le Trojan ferme la fenêtre frauduleuse et relance l'application attaquée. Ceci est fait pour ne pas éveiller de soupçons chez le propriétaire de l’appareil lors de la fermeture de l'application en question.

Doctor Web rappelle qu'il faut être très prudent à l'installation des applications Android même si elles sont proposées sur Google Play. Les pirates peuvent contrefaire des applications connues ainsi que créer des applications à première vue inoffensives. Pour réduire le risque lié à une éventuelle installation d'un Trojan, faites attention au nom de l'éditeur de l'application, à la date de publication de l'appli dans le catalogue, au nombre de téléchargements et aux avis d'autres utilisateurs. De plus, il faut utiliser un logiciel antivirus.

Les produits antivirus Dr.Web pour Android détectent et éradiquent toutes les modifications connues du Trojan bancaire Android.Banker.495.origin, c'est pourquoi il ne représente aucun danger pour nos utilisateurs.

#Android, #Google_Play, #Trojan bancaire, #phishing

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments