Doctor Web alerte : des Trojans ciblant Android sont diffusés via Instagram, YouTube et Google Play

Top des actualités Doctor Web | Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités

Le 19 février 2019

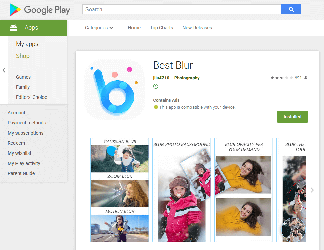

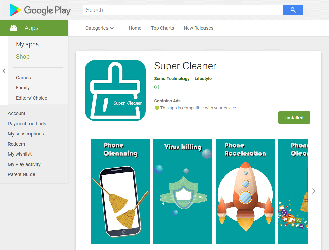

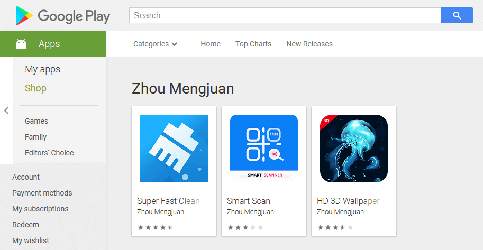

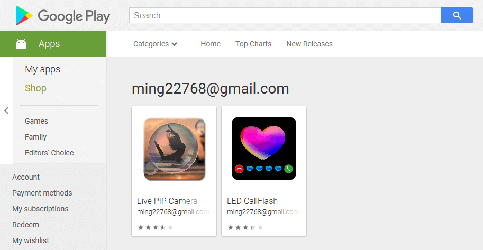

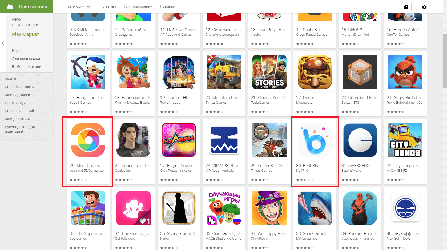

Au cours du mois de février, les analystes ont repéré sur Google Play 39 nouvelles modifications des Trojans de la famille Android.HiddenAds. Elles ont été dissimulées derrière des applications utiles et inoffensives : des applications photo, des éditeurs d'images et de vidéos, des collections de fonds d'écran, des utilitaires système, des jeux et d'autres logiciels. Au total, les applications malveillantes ont été téléchargées par au moins 9 940 305 utilisateurs. Doctor Web a signalé à Google Inc. les Trojans détectés, mais au moment de la publication de cette news, certains d’entre eux sont encore disponibles en téléchargement.

La fonction principale des applications malveillantes Android.HiddenAds est l'affichage de publicités. Elles affichent en permanence des fenêtres avec des bannières et des publicités vidéo, qui couvrent les fenêtres des autres programmes et l'interface système, ce qui empêche l'utilisation normale des appareils. Voici un exemple de cette publicité :

Le fait que les Trojans affichent leurs bannières presque en permanence permet aux pirates de rembourser rapidement leurs frais liés à la promotion de leurs malwares via des services Internet populaires.

Pour rester aussi longtemps que possible sur les Smartphones et tablettes, les Trojans Android.HiddenAds masquent leurs icônes de la liste des applications sur l'écran principal. Ainsi, ils ne peuvent pas être relancés mais il devient plus difficile de les trouver et de les supprimer. De plus, avec le temps, les utilisateurs oublient quelles applications ont été installées, ce qui augmente encore la durée de vie de ces Trojans sur les appareils contaminés.

Presque tous les malwares de type Android.HiddenAds détectés en février masquent également leurs icônes sur l’écran principal mais la remplacent par un raccourci permettant de les lancer. Sans doute, les auteurs des Trojans aient tenté de détourner les soupçons de leurs malwares et de minimiser la probabilité de leur suppression. Contrairement aux icônes présentes sur l'écran d'accueil, les raccourcis ne permettent pas de supprimer des applications à l'aide du menu contextuel. Par conséquent, si un utilisateur inexpérimenté tente de supprimer le malware à l'aide de l'icône, il supprime uniquement une icône. Le Trojan demeure sur l'appareil et continue à fonctionner de manière cachée afin de rapporter des gains aux pirates.

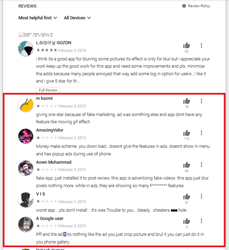

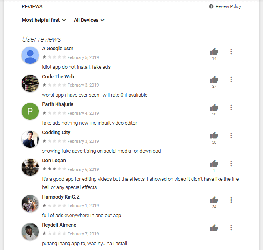

Un grand nombre de ces applications malveillantes ont été installées par les propriétaires de Smartphones et tablettes Android après avoir vu une publicité sur Instagram et YouTube dans laquelle les pirates proposent d'offrir de puissants outils de traitement de photos et vidéos. À première vue, les chevaux de Troie correspondent à la description de ces outils et n’éveillent pas de soupçons. En réalité, à l'exception d'une ou plusieurs fonctions basiques, les applis ne contiennent aucune des fonctionalités promises. C'est ce que les utilisateurs trompés écrivent dans leurs avis sur les logiciels concernés.

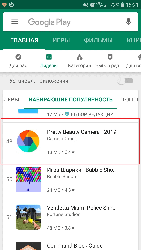

La campagne publicitaire très active réalisée par les pirates attire un grand nombre d’utilisateurs et augmente la quantité de téléchargements des logiciels malveillants. Certains de ces chevaux de Troie figurent dans la section dédiée aux nouveautés et aux applications les plus populaires sur Google Play, ce qui entraîne une croissance du nombre d'installations.

Toutes les informations sur les Trojans détectés par nos experts à l'heure actuelle sont réunies dans le tableau récapitulatif. Cependant, étant donné que les cybercriminels créent constamment de nouvelles modifications d’ Android.HiddenAds et qu'ils les promeuvent activement, il faut s’attendre à voir d’autres malwares de ce type circuler sur la toile.

| Nom du package de logiciel | Nombre de téléchargements |

|---|---|

| com.funshionstyle.ledcaller | 1 000 000+ |

| com.uniokan.pipphotoframer | 50 000+ |

| com.flextool.scanner.play | 100 000+ |

| com.flextool.superfastscanner | 100 000+ |

| com.piano.tiles.songs.black.white.game | 10 000+ |

| com.pop.stars.pop.cube | 10 000+ |

| com.mp3audio.musicplayer.fly.fun | 100 000+ |

| com.picsart.photo.editor | 50 000+ |

| com.loopshapes.infinite.puzzle | 100+ |

| com.cdtushudw.brand.logo.expert | 10 000+ |

| com.aardingw.chess.queen | 50 000+ |

| com.particle.sand.box | 100+ |

| checkers.online.classic.board.tactics | 500 000+ |

| com.wind.pics.blur.editor | 1 000 000+ |

| com.draughts.checkersnew | 50 000+ |

| com.watermark.zooms.camera | 10 000+ |

| com.photo.cut.out.studio | 1 000 000+ |

| com.camera.easy.photo.beauty | 100 000+ |

| com.camera.easy.photo.beauty.Pro | 10 000+ |

| com.soon.ygy.photograph.camera | 500 000+ |

| com.music.play.hi.cloud | 500 000+ |

| com.scanfactory.smartscan | 100 000+ |

| com.personalife.hdwallpaper | 10 000+ |

| com.smartmob.minicleaner | 100 000+ |

| com.beautylife.livepipcamera | 100 000+ |

| com.callcolorshow.callflash | 10 000+ |

| com.mobwontools.pixel.blur.cam | 1 000 000+ |

| com.video.nin.cut.face | 100 000+ |

| com.magicvcam.meet.photograph | 100 000+ |

| com.best.blur.editor.photo | 100,000+ |

| com.autocleaner.supercleaner | 10 000+ |

| com.wallpapers.project.hd.hd3d.best.live | 10 000+ |

| com.camera.selfie.beauty.candy.cam | 5+ |

| com.wallpaper.hd3d.hd.lock.screen.best3d.best | 50 000+ |

| com.selfie.beauty.candy.camera.pro | 1 000 000+ |

| com.cam.air.crush | 1 000 000+ |

| com.fancy.photo.blur.editor | 1 000 000+ |

| com.photoeditor.background.change | 100 000+ |

| com.eraser.ygycamera.background | 100 000+ |

Il est recommandé aux utilisateurs d'effectuer une analyse complète de leurs appareils avec Dr.Web Antivirus pour Android et de supprimer les chevaux de Troie détectés.

Les propriétaires de Smartphones et tablettes doivent se méfier des annonces publiées sur Internet et ne pas télécharger les programmes proposés même si ces derniers sont diffusés via Google Play. Seules les applications des éditeurs connus peuvent être installées, il est également important de prendre en considération les avis laissés par d'autres utilisateurs.

#Android, #fraude, #Google Play, #Trojan