le 30 avril 2019

Au mois d'avril, Doctor Web a rapporté la propagation du Trojan Android.InfectionAds.1, qui exploitait des vulnérabilités critiques de l'OS Android. En utilisant ces vulnérabilités, il pouvait contaminer d'autres programmes ainsi qu'installer ou supprimer des programmes à l'insu de l'utilisateur. De plus, les analystes ont révélé de nouvelles modifications du Trojan bancaire Android.Banker.180.origin conçu pour voler de l'argent et actif auprès d’utilisateurs japonais. De nouvelles applications malveillantes diffusées via Google Play ont également été détectées. Les Trojans Android.DownLoader, qui téléchargent des Trojans bancaires ciblant Android sur les appareils mobiles, des Clickers de la famille Android.Click et des Stealers Android.PWS.Instagram, qui volent des logins et des mots de passe des utilisateurs Instagram. Au mois d'avril, la base virale Dr.Web s'est enrichie des signatures permettant de détecter d'autres malwares.

LES TENDANCES PRINCIPALES D'AVRIL

- La détection de logiciels malveillants sur Google Play

- Propagation de Trojans bancaires

Menace " mobile "du mois

Au début du mois, Doctor Web a signalé l'apparition du Trojan Android.InfectionAds.1. Les pirates intégraient ce Trojan dans des programmes inoffensifs afin de le propager via des catalogues tiers d'applications Android. Ce cheval de Troie exploite des vulnérabilités critiques de l'OS Android, via lesquelles il contamine des fichiers apk (la vulnérabilité CVE-2017-13156), il est également capable d'installer et de supprimer des programmes (la vulnérabilité CVE-2017-13315). De plus, Android.InfectionAds.1 affiche des bannières publicitaires qui empêchent d'utiliser les appareils contaminés. Des informations détaillées sur ce cheval de Troie sont disponibles dans notre bibliothèque de virus.

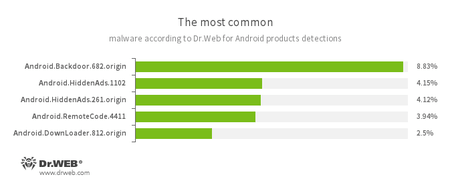

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.Backdoor.682.origin

- Trojans qui exécutent les commandes des pirates et leur permettent de contrôler les appareils mobiles contaminés.

- Android.HiddenAds.1102

- Android.HiddenAds.261.origin

- Trojans conçus pour afficher des publicités. Ils sont propagés sous couvert d’applications populaires par d'autres programmes malveillants, qui, dans certains cas, les installent dans le répertoire système à l'insu de l'utilisateur.

- Android.RemoteCode.4411

- Programme malveillant conçu pour télécharger et exécuter n'importe quel code.

- Android.DownLoader.812.origin

- Trojan qui télécharge d'autres logiciels malveillants.

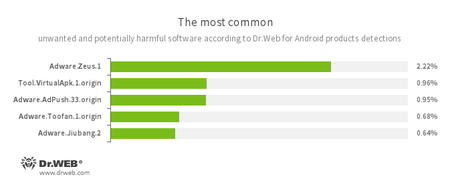

- Adware.Zeus.1

- Adware.AdPush.33.origin

- Adware.Toofan.1.origin

- Adware.Jiubang.2

- Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles.

- Tool.VirtualApk.1.origin

- Plate-forme potentiellement dangereuse qui permet aux applications de lancer les fichiers APK sans les installer.

Trojans bancaires ciblant Android

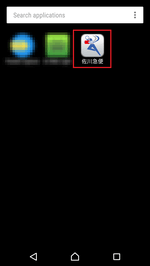

Le mois dernier, les utilisateurs d'appareils Android ont été de nouveaux menacés par des Trojans bancaires. À la fin du mois d'avril, les analystes de Doctor Web ont trouvé de nouvelles modifications du programme malveillant Android.Banker.180.origin. Ces modifications ont été diffusées sous couvert d’applications conçues pour le suivi des colis (notamment, derrière l'application nommée " 佐川 急 便 " ) et elle ciblaient les utilisateurs japonais. Après avoir démarré, ces Trojans retirent leur icône et se cachent de l'utilisateur.

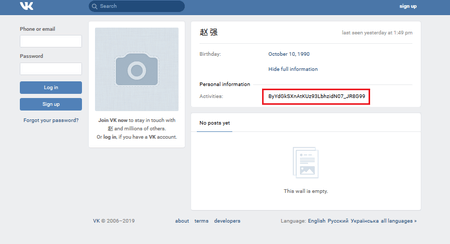

Ces modifications d'Android.Banker.180.origin sont contrôlées via des pages spécialisées du réseau social " VKontakte ". Les pages en question contiennent, dans le champ " Activités ", l'adresse d'un des serveurs de contrôle du banker sous un format crypté. Le programme malveillant recherche ce champ en utilisant une expression régulière, puis il la déchiffre et se connecte au serveur.

Ces versions du Trojan interceptent et envoient des messages SMS sur commande des pirates, ils affichent des fenêtres de phishing et sont capables d'effectuer des appels téléphoniques ainsi que d'écouter leur environnement en utilisant le microphone embarqué d'un appareil contaminé. De plus, ils peuvent gérer les Smartphones et tablettes : activer le module Wi-Fi, installer une connexion Internet via un réseau mobile, verrouiller l'écran etc ...

D'autres bankers Android ont été téléchargés sur les appareils mobiles par des téléchargeurs détectés sur Google Play et appartenant à la famille Android.DownLoader, par exemple, par Android.DownLoader.4303. Ces malwares ont été diffusés sous couvert d’applis financières.

Trojans sur Google Play

A part des téléchargeurs, d'autres Trojans ont été détectés sur Google Play, notamment Android.Click.303.origin et Android.Click.304.origin. Ils ont été propagés sous couvert d’applications inoffensives, telles que des jeux et des applis d’accès à des chaînes de télévision. Les analystes de Doctor Web en ont détecté 36. Plus de 151 000 utilisateurs ont téléchargé ce malware.

Ces programmes malveillants agissent de manière invisible en utilisant certains éléments WebView, dont un est destiné à télécharger un site web afin de recevoir des commandes de contrôle. Dans d'autres WebView, ils peuvent télécharger différents scénarios JavaScript et des sites indiqués par les pirates sur lesquels ils imitent des actions utilisateurs. Ainsi, ils suivent des liens et cliquent sur des bannières publicitaires afin de faire tourner des compteurs de visites et de clics. De plus, en cliquant sur des boutons spécialement conçus pour ces sites, ils peuvent abonner les propriétaires d'appareils mobiles à des services payants si les opérateurs de leurs victimes prennent en charge la technologie d'abonnement rapide Wap-Click. Pour empêcher leur suppression, les Trojans cachent leurs icônes du menu de l'écran d'accueil de l'OS.

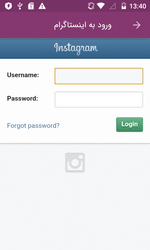

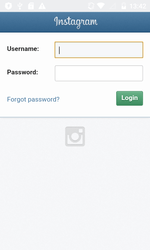

A la fin du mois d'avril, les entrées permettant de détecter les Trojans Android.PWS.Instagram.4 et Android.PWS.Instagram.5 ont été ajoutées à la base virale Dr.Web. Ces Trojans ont été propagés par des cybercriminels sous couvert de programmes destinés aux utilisateurs Instagram, qui permettaient d'augmenter le nombre de mentions "j'aime" et celui de followers ainsi que de renforcer la sécurité des comptes utilisateur. Au lancement, les Trojans demandaient à leurs victimes potentielles d'entrer un login et un mot de passe qui étaient ensuite transmis au serveur des pirates.

Autres menaces

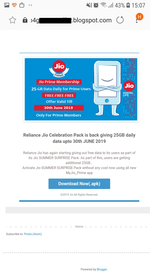

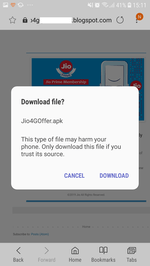

Parmi d'autres applications malveillantes qui ont menacé les propriétaires de Smartphones et tablettes Android, on a vu le Trojan Android.FakeApp.2.origin. Il se cachait dans le programme pouvant fournir prétendument 25 Go de trafic web gratuit aux abonnés de l'opérateur mobile indien Jio.

Pour toucher un maximum d'utilisateurs, le Trojan envoyait des SMS aux contacts du répertoire d’un appareil contaminé, ce message contenant un lien vers une page web depuis laquelle des copies du Trojan pouvaient être téléchargées. Le but principal d'Android.FakeApp.2.origin était d'afficher des bannières publicitaires.

était d'afficher des bannières publicitaires.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers