Android menacé par des notifications push frauduleuses via Google Chrome

Top des actualités Doctor Web | Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

Le 14 juin 2019

La technologie de Web Push permet aux sites web d’envoyer des notifications aux utilisateurs, avec leur accord, même si une page web n’est pas ouverte dans le navigateur. Cette fonctionnalité peut être utile dans la mesure ou le site web est inoffensif. Par exemple, elle permet aux réseaux sociaux de notifier les utilisateurs sur l’arrivée de nouveaux messages et permet également la diffusion de flux d’actualités etc. Mais comme souvent, une fonctionnalité utile peut être détournée à des fins malveillantes et/ou utilisée abusivement par des publicitaires peu scrupuleux.

Les ordinateurs, navigateurs et appareils mobiles prennent en charge ce type de notifications. Typiquement, une victime arrive sur un site douteux en cliquant sur un lien unique ou sur une bannière publicitaire.

Android.FakeApp.174 est un des premiers malwares à utiliser cette technique pour faire monter le nombre de visites sur un site web ou abonner les internautes à ces fameuses notifications, détournées ou abusivement utilisées.

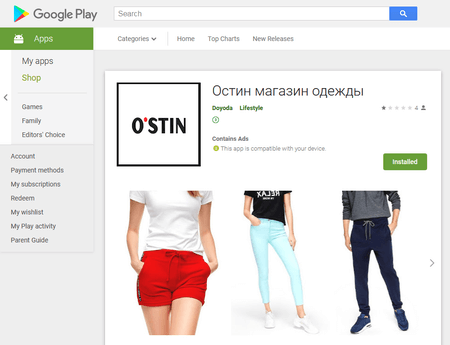

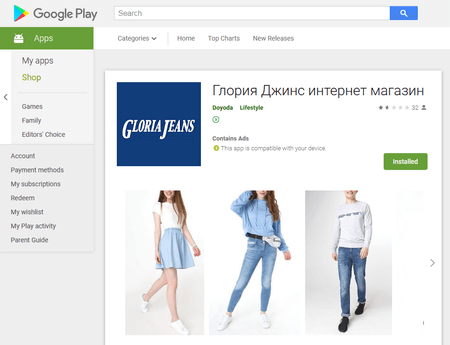

Le malware est distribué sous couvert d’app diverses. Au début du mois de juin, les analystes de Doctor Web ont signalé deux malwares représentant des modifications de ce Trojan à Google et les applis les abritant avaient été retirées de Google Play alors qu’environ 1 millier d’utilisateurs les avaient téléchargées.

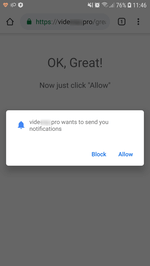

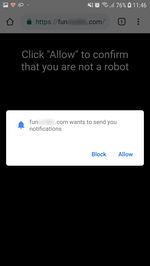

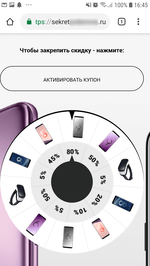

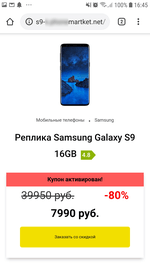

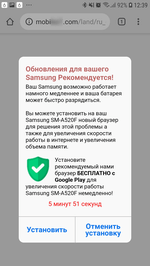

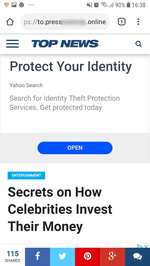

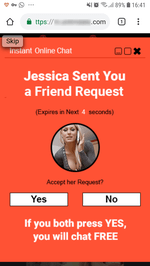

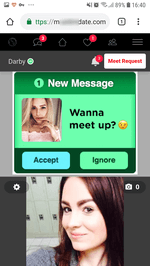

Une fois lancé, le malware charge un site web, indiqué dans ses propres paramètres, sur Google Chrome. En fonction de ses paramètres, il effectue des redirections vers plusieurs pages web qui, toutes, incitent l’internaute à accepter les notifications. Pour être plus convaincants, les pirates indiquent à l’utilisateur que cette autorisation lui est demandée à des fins de vérification (pour prouver qu’il n’est pas un robot par exemple), ou indiquent simplement sur quel bouton cliquer. Ils augmentent ainsi le nombre d’abonnements. Ci-après des exemples de ces requêtes.

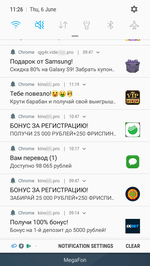

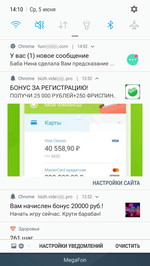

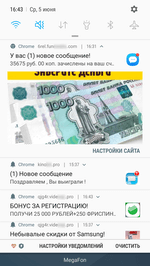

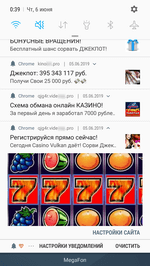

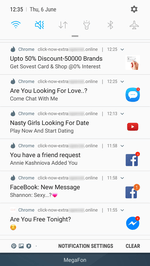

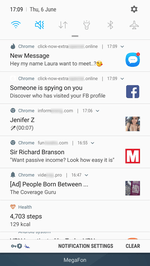

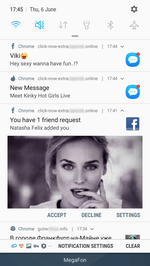

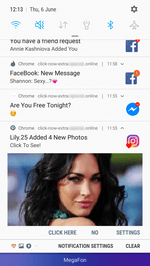

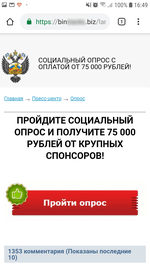

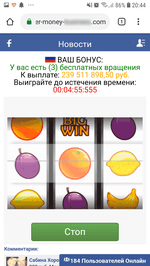

Après l’activation de l’abonnement, les sites web envoient à l’utilisateur de nombreuses notifications relatives à du contenu douteux. Ces alertes s’affichent dans la barre d’état du système d’exploitation même si le navigateur est fermé et que le Trojan a été supprimé. Les contenus sont très variés, allant de la promesse de gains à des notifications sur des nouveaux messages sur les réseaux sociaux en passant par des pop-up promeuvant horoscopes, casinos, biens et services divers, actualités.

La plupart de ces notifications sont bien faites et ressemblent à des notifications qui pourraient être affichées par des applis présentes sur l’appareil. Ce sont des logos de banque, de sites de rencontre, de sites d’actualités, de réseaux sociaux ou simplement des bannières attrayantes. Les aficionados d’Android peuvent recevoir des douzaines de notifications de ce type par jour.

Bien que la provenance (autrement dit, les sites frauduleux) de ces pop-ups soit lisible, un utilisateur inexpérimenté ou qui va vite et clique facilement sur des liens ou bannières sans en examiner le contenu ou la provenance, sera facilement berné.

Voici des exemples de ces notifications.

Après avoir cliqué sur une fenêtre, l’utilisateur est redirigé vers un site web au contenu douteux qui est différent selon le pays de résidence de l’utilisateur.

Nombre de ces sites sont associés à des schémas de fraude bien connus pour voler de l’argent mais les malfaiteurs sont également en mesure de lancer des attaques pour voler des données confidentielles via des notifications dites « importantes » au nom d’une banque ou d’un réseau social. L’internaute piégé sera redirigé vers un site de phishing qui lui demandera ses nom, identifiants, adresse email, numéro de carte bancaire et d’autres données confidentielles.

Les analystes de Doctor Web pensent que l’utilisation de cette technique de Push Web par les cybercriminels pourrait s’accentuer à l’avenir et invitent les mobinautes et internautes à rester vigilants face aux notifications intempestives qui pourraient s’afficher sur leurs appareils et à prendre le temps de vérifier leur provenance.

Si vous avez été piégé et êtes abonné à des notifications spam, suivez ces deux étapes :

- Allez dans les paramètres de Google Chrome et sélectionnez l’onglet « Notifications »

- Dans la liste des sites web avec notifications, trouvez l’adresse du (ou des) site(s) concerné(s), sélectionnez-la et faites « Effacer & réinitialiser » / « Clear & Reset ».

Dr.Web pour Android détecte et supprime toutes les modifications connues d’Android.FakeApp.174.

En savoir plus sur Android.FakeApp.174

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers