Risques et menaces dans l'Internet des objets (IdO)

Hot news | Toutes les actualités | Alertes virales

le 29 juillet 2019

Introduction

De nos jours, les ordinateurs, Smartphones et tablettes ne sont plus les seuls objets à se connecter à Internet. De plus en plus d’objets de la vie courante sont reliés à la toile, dans le vaste champ de l’Internet des Objets. Téléviseurs intelligents, caméras de surveillance, montres intelligentes, réfrigérateurs, voitures, trackers de fitness, caméras vidéo et sans doute encore d’autres objets du quotidien sont connectés en permanence ou par intermittence. Le nombre d'appareils dans l'Internet des Objets a déjà dépassé plusieurs milliards, et il est en hausse chaque année.

Beaucoup d'entre eux sont mal protégés ou ne sont pas protégés du tout contre les attaques. Par exemple, pour se connecter à certains périphériques, des combinaisons " login - mot de passe " très simples et largement connues sont installées par défaut sur des centaines de milliers de modèles. Leurs propriétaires ne se posent pas de question sur la nécessité de modifier les paramètres installés par défaut à l'usine, ou bien ils ne sont pas en mesure de le faire à cause des limitations installées par les fabricants. Ainsi, les pirates peuvent facilement accéder à de tels périphériques en utilisant la méthode de force brute. Ils peuvent également exploiter les vulnérabilités des systèmes d'exploitation installés sur ces objets.

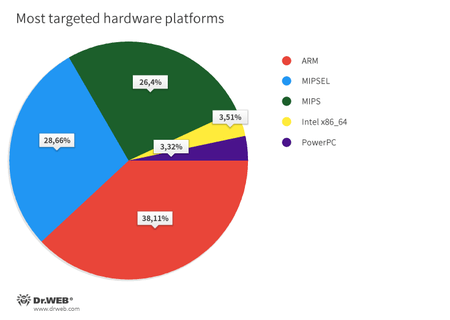

Depuis 2016, Doctor Web surveille très attentivement les menaces actives dans le domaine de l'Internet des objets. À cette fin, nos experts ont mis en place un réseau d'appâts spécialisés dits honeypots (du mot anglais honeypot - pot de miel). Ces pièges imitent différents types de dispositifs électroniques intelligents et enregistrent les tentatives de contamination. Les honeypots prennent en compte plusieurs plateformes dont ARM, MIPS, MIPSEL, PowerPC et Intel x86_64. Ils permettent de surveiller les vecteurs des attaques, de détecter et d'examiner de nouveaux échantillons de logiciels malveillants et d'améliorer les mécanismes de leur détection afin d'y faire face de manière plus efficace.

Ce document fournit des informations sur les attaques détectées ayant ciblé les dispositifs dits intelligents, ainsi que sur les menaces les plus courantes visant l'Internet des objets.

Statistiques

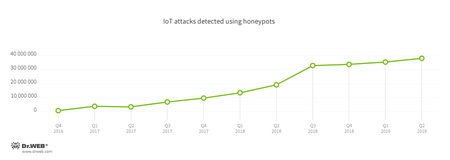

Au début, les analystes constataient une activité relativement faible des programmes malveillants ciblant l’IdO. En 2016, à l’issue de quatre mois d’observation, les analystes de Doctor Web enregistraient 729 590 attaques. Un an plus tard, ce nombre était multiplié par 32 et dépassait les 23 741 581. 12 mois plus tard, on en comptait 99 199 434. Pour l’année 2019, 73 513 303 attaques ont été enregistrées durant les six premiers mois.

Evolution du nombre d'attaques détectées par les honeypots :

En moins de trois ans, le nombre de tentatives de piratage et d'infection des appareils de l'Internet des objets a augmenté de 13497%.

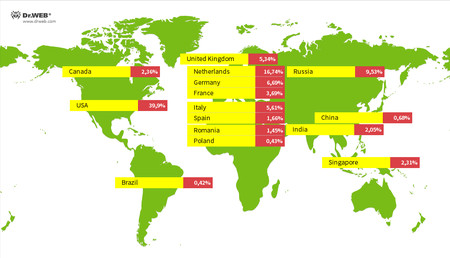

Les attaques ciblant les appareils intelligents ont été lancées depuis des adresses IP se trouvant dans plus de 50 pays. Dans la majorité des cas, les attaques proviennent des États-Unis, des Pays-Bas, de Russie, d'Allemagne, d'Italie, du Royaume-Uni, de France, du Canada, de Singapour, d'Inde, d'Espagne, de Roumanie, de Chine, de Pologne et du Brésil.

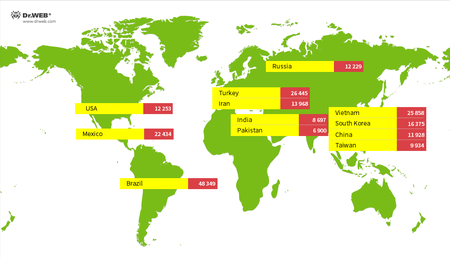

Répartition géographique des sources d'attaques :

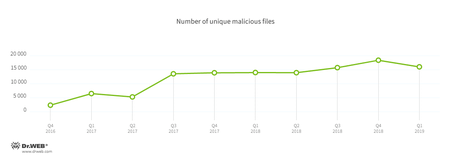

Si les pirates arrivent à compromettre des dispositifs, ils peuvent ensuite télécharger un ou plusieurs Trojans sur des appareils compromis. Au total, le nombre de fichiers malveillants uniques détectés par nos pièges pendant la période d'observation est de 131 412. L'évolution de leur détection est présentée ci-dessous.

Les dispositifs « intelligents » fonctionnent sur différentes architectures de processeurs, et de nombreux programmes malveillants possèdent des versions visant plusieurs plateformes matérielles. Parmi ceux qui sont imités par nos honeypots, les dispositifs possédant les processeurs ARM, MIPSEL et MIPS sont ceux qui subissent le plus souvent des attaques :

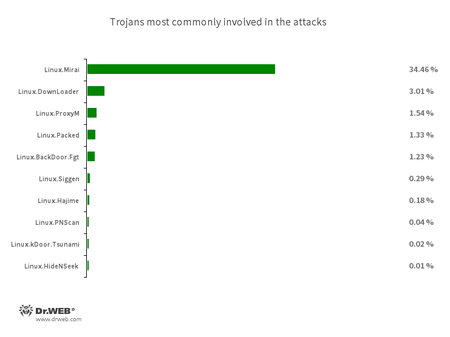

Selon les statistiques obtenues par les honeypots, les malwares les plus actifs appartiennent à la famille Linux.Mirai , qui représentent plus de 34% des attaques. Ils sont suivis des téléchargeurs Linux.DownLoader (3% d'attaques) et des chevaux de Troie Linux.ProxyM (1,5% d'attaques). Le Top 10 de ces menaces inclut également les applications malveillantes Linux.Hajime, Linux.BackDoor.Fgt, Linux.PNScan, Linux.BackDoor.Tsunami et Linux.HideNSeek. Trojans les plus actifs :

Les programmes malveillants qui attaquent les dispositifs dits intelligents peuvent être divisés en plusieurs catégories de base selon leurs fonctions principales:

- Chevaux de Troie utilisés pour mener des attaques DDoS (par exemple, Linux.Mirai) ;

- Chevaux de Troie qui diffusent, téléchargent et installent d'autres applications malveillantes et des composants auxiliaires (par exemple, Linux.DownLoader, Linux.MulDrop) ;

- Chevaux de Troie permettant de contrôler à distance les appareils infectés (par exemple, Linux.BackDoor) ;

- Trojans qui transforment les dispositifs en serveurs proxy (par exemple, Linux.ProxyM, Linux.Ellipsis.1, Linux.LuaBot) ;

- Trojans conçus pour le mining de cryptomonnaies (par exemple, Linux.BtcMine) ;

- et d'autre.

Cependant, la plupart des programmes malveillants d'aujourd'hui sont multi-fonctionnels, c’est-à-dire en capacité de combiner plusieurs fonctions.

Tendances Les menaces ciblant le plus les appareils intelligents

- La disponibilité des codes sources de Trojans tels que Linux.Mirai, Linux.BackDoor.Fgt, Linux.BackDoor.Tsunami etc. provoque l'apparition de nouveaux programmes malveillants dont le nombre est en hausse.

- On constate l'émergence d'un nombre croissant d'applications malveillantes écrites en langage de programmation « non standard », comme Go et Rust.

- De plus en plus d’informations sur les vulnérabilités des dispositifs sont accessibles, ce qui profite également aux cybercriminels.

- Les miners de cryptomonnaie (principalement Monero) restent populaires et utilisent les appareils de l'IdO.

Voici quelques informations sur les Trojans les plus courants dans l'IdO.

IdO : menaces récurrentes

Linux.Mirai

Linux.Mirai est l'un des chevaux de Troie les plus actifs qui attaquent les périphériques dans l'Internet des objets. La première version de cette application malveillante est apparue en mai 2016. Plus tard, son code source a été publié dans le domaine public, c'est pourquoi un grand nombre de ses modifications ont été créées rapidement. Actuellement, Linux.Mirai est le Trojan ciblant Linux le plus répandu, il fonctionne sur beaucoup de processeurs, dont x86, ARM, MIPS, SPARC, SH-4, M68K et d'autres.

Après avoir contaminé un appareil ciblé, Linux.Mirai se connecte au serveur de gestion et attend d'autres commandes. La fonction principale de ce cheval de Troie est de mener des attaques DDoS.

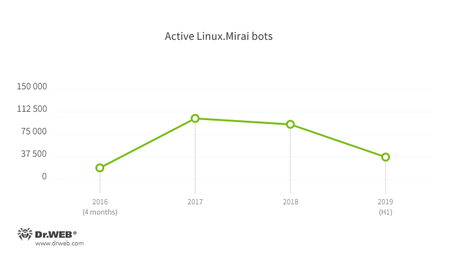

Le graphique suivant montre l'évolution de la détection des copies actives de cette application malveillante par des honeypots :

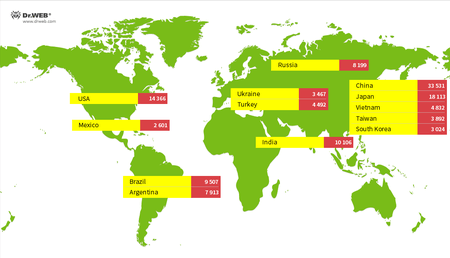

Différentes modifications de Linux.Mirai sont très actives en Chine, au Japon, aux États-Unis, en Inde et au Brésil. Voici les pays où le nombre maximum de bots de cette famille ont été enregistrés au cours de toute la période de surveillance.

Linux.Hajime

Une autre application malveillante dangereuse qui contamine les appareils « intelligents » est Linux.Hajime. Ce Trojan est connus des analystes depuis la fin 2016. Il fonctionne sur les architectures de processeurs ARM, MIPS et MIPSEL et embarque une fonctionnalité de ver de réseau en se propageant via le protocole Telnet. Les dispositifs qu'il contamine sont ensuite enrôlés dans un botnet P2P décentralisé et utilisés pour contaminer d'autres objets dans le réseau. Ce malware bloque l'accès d'autres programmes malveillants aux dispositifs qu'il a réussi à attaquer en fermant les ports 23, 7547, 5555 et 5358.

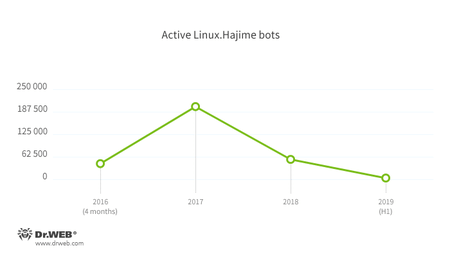

Le pic d'activité de Linux.Hajime a été enregistré à la fin 2016 - début 2017, lorsque le nombre maximum de copies du Trojan qui étaient actives simultanément a dépassé les 43 000. Plus tard, l'activité de ces programmes malveillants a diminué et continue de baisser progressivement. Aujourd’hui, le nombre de bots actifs Linux.Hajime ne dépasse pas quelques centaines.

Ces malwares ont été surtout diffusés et utilisés au Brésil, en Turquie, au Vietnam, en Mexique et en Corée du Sud. La carte indique les pays les plus touchés par Linux.Hajime pendant toute la période de surveillance.

Linux.BackDoor.Fgt

Linux.BackDoor.Fgt figure dans le Top 5 des Trojans conçus pour contaminer les dispositifs dans l'IdO, ce malware est diffusé depuis l'automne 2015. Différentes versions de cette application malveillante sont compatibles avec les architectures MIPS, SPARC etc. et fonctionnent sous Linux. Le code source de Linux.BackDoor.Fgt est disponible en accès public, ce qui explique sa popularité chez les auteurs de virus.

Ces portes dérobées sont propagées en utilisant les protocoles Telnet et SSH, les logins et mots de passe des appareils ciblés sont piratés grâce à la méthode de force brute. Le but principal de ces chevaux de Troie est de mener des attaques DDoS et de contrôler à distance les appareils infectés.

Linux.ProxyM

Le Trojan Linux.ProxyM est un des programmes malveillants que les pirates utilisent pour assurer leur anonymat sur Internet. Il lance sur les dispositifs sous Linux un serveur proxy SOCKS via lequel les pirates redirigent le trafic réseau. Les analystes de Doctor Web ont détecté les premières versions de Linux.ProxyM au mois de février 2017, et ce Trojan est toujours actif.

Linux.Ellipsis.1

Linux.Ellipsis.1 est un Trojan conçu pour convertir des dispositifs de l'IdO et des ordinateurs fonctionnant sous Linux en serveurs proxy. Il a été détecté pas les analystes de Doctor Web en 2015. Après son lancement, ils supprime les fichiers de logs, bloque leur écriture ultérieure, il supprime également certains utilitaires système et interdit à l'appareil contaminé d'établir une connexion avec certaines adresses IP. Si le Trojan détecte un trafic suspect provenant d'une des adresses, il ajoute cette adresse IP à sa liste noire. De plus, sur commande du serveur de gestion, Linux.Ellipsis.1 arrête les applications qui se connectent aux adresses interdites.

Linux.LuaBot

Doctor Web a détecté les premières versions des Trojans de la famille Linux.LuaBot en 2016. Ces applications malveillantes sont écrites en Lua et prennent en charge les dispositifs ayant l'architecture Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SPARC, SH4 et M68k. Ils se composent de quelques dizaines de script, dont chacun exécute une tâche spécifique. Les chevaux de Troie sont capables de recevoir du serveur de gestion des mises à jour de leurs modules, ainsi que de télécharger de nouveaux modules. La famille des Linux.LuaBot regroupe des applications malveillantes multifonctionnelles. En fonction des modifications des applications malveillantes et d'un ensemble de scripts, les attaquants peuvent les utiliser pour contrôler à distance les appareils infectés, ainsi que pour créer des serveurs proxy pour assurer leur anonymat dans le réseau.

Linux.BtcMine.174

Pour les criminels, le mining est une des raisons principales de contamination des dispositifs dans l'IdO. Ce faisant, ils sont aidés par les Trojans de la famille Linux.BtcMine ainsi que par d'autres applications malveillantes. Un de ces Trojans, Linux.BtcMine.174 détecté par les analystes de Doctor Web à la fin de l’année 2018 a été conçu pour l’extraction de la crypto-monnaie Monero (XRM). Linux.BtcMine.174 représente un script écrit en langage shell. S’il n’a pas été lancé sous le compte du superutilisateur (root), le cheval de Troie tente d’élever ses privilèges en utilisant plusieurs exploits.

Linux.BtcMine.174 recherche les processus des antivirus et tente de les arrêter et de supprimer leurs fichiers de l'appareil. Puis il télécharge et exécute quelques composants supplémentaires, parmi lesquels on voit une porte dérobée et un rootkit, ensuite il lance dans le système un programme miner.

Le Trojan s'enregistre dans l'auto-démarrage afin de garantir sa présence dans l’appareil même après un redémarrage du dispositif contaminé. De plus, il vérifie périodiquement si le processus du miner est actif. Si nécessaire, il le relance en assurant ainsi la continuité du mining.

Linux.MulDrop.14

Les Trojans de la famille Linux.MulDrop sont utilisés pour diffuser et installer d’autres applications malveillantes. Ils fonctionnent sur de nombreuses architectures matérielles et des périphériques, mais en 2017, les analystes de Doctor Web ont détecté un Trojan Linux.MulDrop.14 qui attaquait particulièrement les ordinateurs Raspberry Pi. Cet injecteur est un script dans le corps duquel un programme chiffré est stocké. Ce programme est un miner. Une fois lancé, le cheval de Troie décompresse et lance le miner, puis il tente d'infecter d'autres dispositifs disponibles dans l'environnement réseau. Pour empêcher les « concurrents » d'accéder aux ressources d'un dispositif infecté, Linux.MulDrop.14 bloque le port réseau 22.

Linux.HideNSeek

Le programme malveillant Linux.HideNSeek contamine les appareils intelligents, les ordinateurs et les serveurs tournant sous Linux, en les enrôlant dans un botnet décentralisé. Pour sa propagation, ce Trojan génère des adresses IP et tente de s'y connecter, en utilisant la force brute ainsi qu'une liste des combinaisons connues d’identifiants. De plus, il est en mesure d'exploiter différentes vulnérabilités matérielles. Linux.HideNSeek peut être utilisé pour le contrôle à distance des appareils infectés : exécuter des commandes pirates, copier des fichiers, etc.

Linux.BrickBot

Contrairement à la plupart des autres logiciels malveillants, les Trojans Linux.BrickBot ne sont pas conçus pour obtenir un gain. Ce sont des vandales, qui sont créés pour mettre hors service des ordinateurs et des appareils « intelligents », ils sont connus depuis 2017

Les chevaux de Troie Linux.BrickBot tentent de contaminer les périphériques via le protocole Telnet, en trouvant des logins et mots de passe par force brute. Ensuite, ils tentent d'effacer les données des modules de la mémoire RAM non volatile, réinitialisent les paramètres réseau et bloquent toutes les connexions, puis ils effectuent un redémarrage. En conséquence, pour restaurer les objets endommagés, il faut reflasher leur mémoire voire remplacer des composants. Ces Trojans sont rares, mais ils sont extrêmement dangereux.

A la fin du mois de juin 2019, on a constaté une propagation du Trojan Linux.BrickBot.37, également connu sous le nom de Silex. Il fonctionnait d'une manière similaire à celle d'autres représentants de la famille Linux.BirckBot : il effaçait des données des lecteurs des périphériques, supprimait leur paramètres réseau et effectuait un redémarrage après lequel les dispositifs atteints ne pouvaient plus fonctionner correctement. Nos pièges ont enregistré plus de 2600 attaques de ce Trojan.

Conclusion

Des millions d'appareils de haute technologie de plus en plus utilisés dans la vie quotidienne sont en réalité de petits ordinateurs. Ils sont soumis aux mêmes attaques et vulnérabilités que les autres, mais dans le même temps, ils sont plus difficiles voire impossibles à protéger compte tenu des particularités et des limitations de leur matériel. De plus, de nombreux utilisateurs ne sont pas pleinement conscients des risques potentiels et ils perçoivent encore les dispositifs intelligents comme des jouets complètement sécurisés, pratiques et faciles à utiliser.

Le marché de l'IdO se développe activement et nous rappelle l’époque où les ordinateurs personnels ont commencé à se développer, alors que les mécanismes de protection n'étaient pas encore assez efficaces. Alors que les fabricants d'équipement et les propriétaires d'appareils dits intelligents s'adaptent aux nouvelles réalités, de très larges « opportunités » sourient aux attaquants. Dans un proche avenir, nous pouvons nous attendre à une recrudescence de nouveaux programmes malveillants ciblant l'Internet des objets.

Doctor Web continue à mener une veille active sur ce sujet. Les produits antivirus Dr.Web détectent et suppriment tous les programmes malveillants mentionnés ci-dessus dans notre aperçu.