Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois de juillet 2019

Le 5 août 2019

Le mois dernier, Doctor Web a signalé l'apparition du Trojan Android.Backdoor.736.origin, qui exécute les commandes des pirates, vole des données confidentielles et est en mesure d'afficher de fausses fenêtres et des messages frauduleux. Au cours du mois de juillet, les analystes ont détecté beaucoup de nouveaux Trojans publicitaires de la famille Android.HiddenAds diffusés via le catalogue Google Play. De plus, la base virale Dr.Web s'est enrichie d’entrées permettant de détecter le module publicitaire indésirable Adware.HiddenAds.9.origin ainsi que les Trojans espions Android.Spy.567.origin et Android.Spy.568.origin.

Les tendances principales du mois du juillet

- Propagation d'un backdoor Android qui espionne les utilisateurs et exécute les commandes des criminels

- Détection de nouveaux Trojans et programmes indésirables sur Google Play

- Propagation de Trojans espions

Menace " mobile " du mois

À la mi-juillet, les analystes de Doctor Web ont étudié le cheval de Troie Android.Backdoor.736.origin qui se propageait sous le couvert de l'application OpenGL Plugin. Selon les fonctionnalités déclarées, le programme devait vérifier la version de l'interface graphique d'OpenGL ES et pouvait installer ses mises à jour.

En réalité, cette porte dérobée espionnait les utilisateurs en envoyant aux pirates des informations sur les contacts, les appels et la position GPS des Smartphones ou des tablettes. De plus, le backdoor pouvait télécharger des fichiers sur un serveur distant ainsi que télécharger et installer des programmes sur l'appareil. Caractéristiques d' Android.Backdoor.736.origin :

- Le principal composant malveillant du Trojan a été dissimulé dans un module auxiliaire stocké sous forme cryptée dans le dossier contenant les ressources de l'application,

- en cas d'accès root, il peut automatiquement installer des programmes,

- le backdoor est capable d'exécuter les commandes shell reçues du serveur de gestion.

Pour en savoir plus sur Android.Backdoor.736.origin, consultez notre publication.

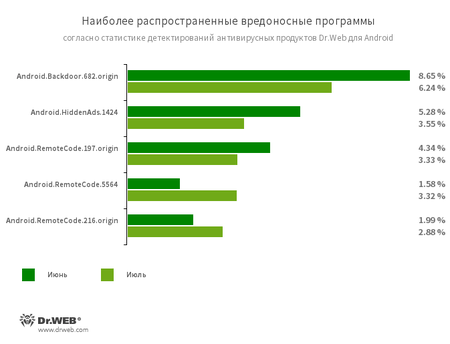

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.Backdoor.682.origin

- Trojans qui exécutent les commandes des pirates et leur permettent de contrôler les appareils mobiles contaminés.

- Android.HiddenAds.1424

- Trojan conçu pour afficher des publicités. Il est diffusé sous couvert d’applications connues.

- Android.RemoteCode.197.origin

- Android.RemoteCode.5564

- Android.RemoteCode.216.origin

- Applications malveillantes conçues pour télécharger et exécuter n'importe quel code.

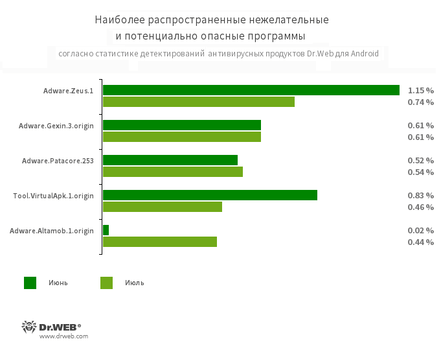

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles:

- Adware.Zeus.1

- Adware.Gexin.3.origin

- Adware.Patacore.253

- Adware.Altamob.1.origin

Plateforme potentiellement dangereuse qui permet aux applications de lancer des fichiers APK sans les installer:

- Tool.VirtualApk.1.origin

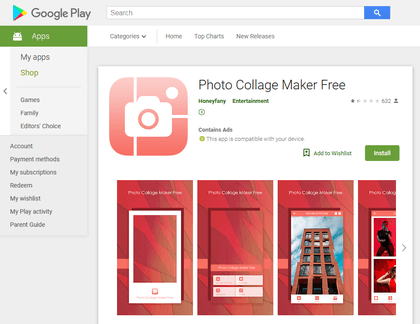

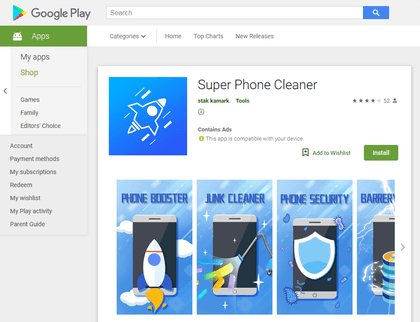

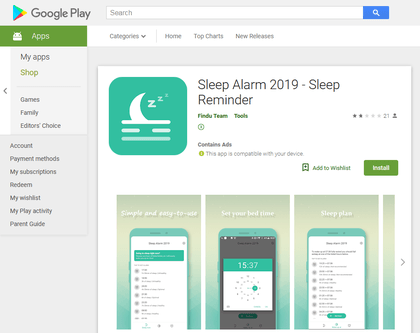

Menaces sur Google Play

Depuis début juillet, les analystes de Doctor Web ont trouvé beaucoup de nouveaux Trojans publicitaires de la famille Android.HiddenAds sur Google Play, installés par plus de 8,2 millions d'utilisateurs. Ces malwares ont été diffusés sous couvert de jeux inoffensifs ou d’applications utiles, telles que des filtres pour les caméras photo, des utilitaires système, des applis de réveils etc. Une fois lancés, les Trojans masquent leurs icônes de la liste des applis sur l'écran d'accueil et affichent des bannières empêchant d'utiliser les appareils concernés.

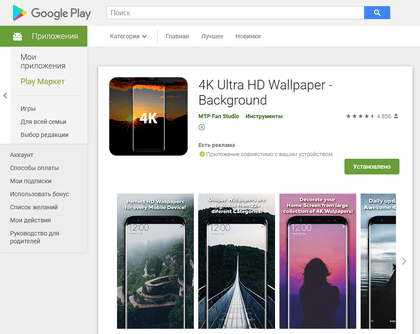

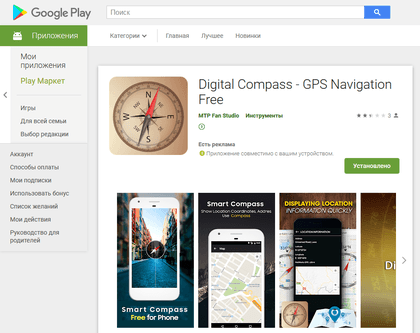

Un nouveau module publicitaire indésirable, Adware.HiddenAds.9.origin, a été découvert intégré à une appli boussole et à une autre qui est un jeu de fonds d'écran. Ce module affiche des bannières même lorsque les applications sont fermées.

Cyber espionnage

Au cour du mois de juillet, les entrées permettant de détecter les Trojans espions Android.Spy.567 et Android.Spy.568 ont été ajoutées à la base virale Dr.Web. Le premier transmettait vers un serveur distant des SMS et des informations sur les appels, les données du calendrier, de l'annuaire ainsi que sur les fichiers stockés sur les appareils contaminés.

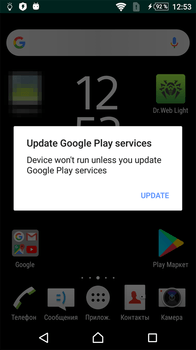

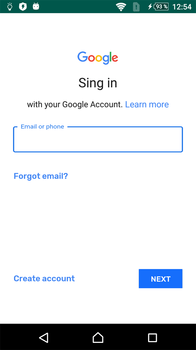

Le deuxième affichait un message frauduleux signalant à sa victime qu'il était nécessaire d'installer une mise à jour pour un composant de Google Play. Si l'utilisateur acceptait, le cheval de Troie affichait une fenêtre de phishing qui imitait la page de connexion de son compte Google.

Les auteurs du virus ayant commis une erreur grammaticale dans la phrase " Sign in ", cela pouvait alerter l'utilisateur. Mais si la victime s’était authentifiée sur son compte, Android.Spy.568.origin volait les données de la session courante et les pirates obtenaient ainsi accès à des informations confidentielles telles que les entrées du calendrier, des codes de vérification, les numéros de téléphone et les adresses e-mail pouvant être utilisées pour récupérer l'accès au compte.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer des produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers