Un Trojan-Clicker propagé vie Google Play a été installé par près de 102 millions d'utilisateurs d'Android

Top des actualités Doctor Web | Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

Le 8 août 2019

Ce cheval de Troie représente un module malveillant connu selon la classification Dr.Web sous le nom de Android.Click.312.origin. Il est intégré à des applications ordinaires, telles que des dictionnaires, cartes en lignes, lecteurs audio, scanner de codes-barres et d'autres applis. Tous ces programmes sont opérationnels et les utilisateurs d'appareils Android les considèrent comme inoffensifs. De plus, Android.Click.312.origin commence à être actif 8 heures après le lancement d'une application afin de ne pas éveiller les soupçons.

Une fois démarré, le cheval de Troie transmet au serveur de gestion les informations suivantes sur l'appareil infecté :

- fabricant et modèle de l'appareil ;

- version de l'OS ;

- pays où se trouve l'utilisateur et langue système installée par défaut ;

- identifiant User-Agent ;

- nom de l'opérateur mobile ;

- type de connexion Internet ;

- paramètres de l'écran ;

- fuseau horaire ;

- informations sur l'application à laquelle le cheval de Troie est intégré.

En réponse, le serveur lui envoie les paramètres nécessaires. Une partie des fonctions de l'application malveillante ont été réalisées en utilisant la technique dite de réflexion, et les paramètres correspondants contiennent les noms des méthodes et des classes, ainsi que leurs paramètres. Ces paramètres sont utilisés, par exemple, pour enregistrer un récepteur de messages broadcast et un observateur de contenu qui sont nécessaires pour qu’ Android.Click.312.origin puisse surveiller l'installation et la mise à jour des programmes.

Lors de l'installation d'une nouvelle appli ou lors du téléchargement d'un fichier apk par un utilisateur du Play Store, le Trojan transmet au serveur de gestion des informations sur l'application et quelques données techniques sur l'appareil. En réponse, Android.Click.312.origin reçoit des adresses de sites qu'il ouvre ensuite dans des WebView invisibles, ainsi que des liens qu'il charge dans un navigateur ou via Google Play.

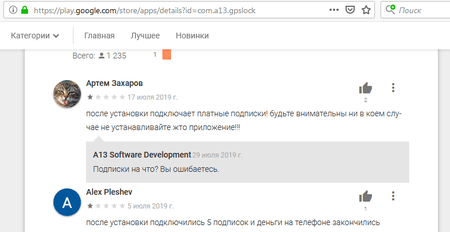

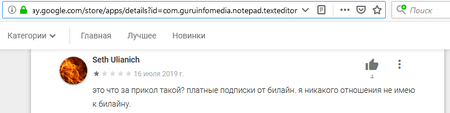

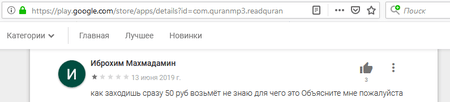

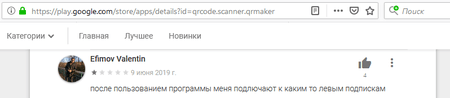

Ainsi, en fonction des paramètres du serveur de gestion et des commandes reçues, le Trojan est en mesure, non seulement de promouvoir des applications sur Google Play, mais également de télécharger de manière transparente n'importe quel site, y compris ceux affichant des publicités ou des vidéos à contenu douteux. Par exemple, après avoir installé les applications dans lesquelles ce Trojan a été intégré, les utilisateurs découvraient qu'ils étaient abonnés à des services onéreux auprès de fournisseurs de contenu.

Les experts de Doctor Web n'ont pas pu reproduire les conditions nécessaires pour que le Trojan télécharge de tels sites, mais la réalisation potentielle de ce schéma frauduleux avec Android.Click.312.origin est tout à fait simple. Puisque le Trojan communique au serveur de gestion des informations sur le type de connexion Internet, en cas de connexion via le réseau d'un opérateur mobile, le serveur peur transmettre une commande d'ouvrir un site web d'un des services partenaires qui prennent en charge la technologie WAP-Click. Cette technologie simplifie la connexion d'une variété de services haut de gamme, mais est souvent utilisée pour abonner les utilisateurs à des services premium de manière illégale. Nous en avons déjà parlé en 2017 et 2018 . Dans certains cas, aucune confirmation de l'utilisateur n'est requise pour se connecter à un service, un script publié sur la même page ou le Trojan peuvent le faire à la place de l'utilisateur. Le bouton de confirmation est pressé de la même manière. Puisque Android.Click.312.origin ouvre une page web dans une WebView invisible, toute la procédure s’effectue à l'insu de la victime.

Les analystes de Doctor Web ont détecté 34 applications avec Android.Click.312.origin embarqué. Plus de 51 700 000 utilisateurs les ont téléchargées. De plus, la modification du Trojan qui a reçu le nom Android.Click.313.origin a été téléchargée pas au moins 50 millions de personnes. Ainsi, le nombre total des propriétaires d'appareils mobiles menacés par ce Trojan a dépassé 101 700 000. Voici une liste des programmes dans lesquels le Clicker a été détecté :

| GPS Fix |

| QR Code Reader |

| ai.type Free Emoji Keyboard |

| Cricket Mazza Live Line |

| English Urdu Dictionary Offline - Learn English |

| EMI Calculator - Loan & Finance Planner |

| Pedometer Step Counter - Fitness Tracker |

| Route Finder |

| PDF Viewer - EBook Reader |

| GPS Speedometer |

| GPS Speedometer PRO |

| Notepad - Text Editor |

| Notepad - Text Editor PRO |

| Who unfriended me? |

| Who deleted me? |

| GPS Route Finder & Transit: Maps Navigation Live |

| Muslim Prayer Times & Qibla Compass |

| Qibla Compass - Prayer Times, Quran, Kalma, Azan |

| Full Quran MP3 - 50+ Audio Translation & Languages |

| Al Quran Mp3 - 50 Reciters & Translation Audio |

| Prayer Times: Azan, Quran, Qibla Compass |

| Ramadan Times: Muslim Prayers, Duas, Azan & Qibla |

| OK Google Voice Commands (Guide) |

| Sikh World - Nitnem & Live Gurbani Radio |

| 1300 Math Formulas Mega Pack |

| Обществознание - школьный курс. ЕГЭ и ОГЭ. |

| Bombuj - Filmy a seriály zadarmo |

| Video to MP3 Converter, RINGTONE Maker, MP3 Cutter |

| Power VPN Free VPN |

| Earth Live Cam - Public Webcams Online |

| QR & Barcode Scanner |

| Remove Object from Photo - Unwanted Object Remover |

| Cover art IRCTC Train PNR Status, NTES Rail Running Status |

Doctor Web a communiqué à Google Inc. des informations sur le Trojan, et certains des programmes concernés ont été retirés de Google Play. De plus, des mises à jour « saines » ont été publiées pour certaines applications. Cependant, au moment de la publication de cette news, la plupart des applications contiennent encore le module malveillant et restent disponibles en téléchargement.

Les analystes recommandent aux développeurs de choisir très attentivement les modules pour la monétisation des applications et de ne pas intégrer de SDK douteux à leurs logiciels. Les produits antivirus Dr.Web pour Android détectent et suppriment t tous les programmes contenant les modifications connues du malware Android.Click.312.origin, qui ne représentent donc aucun danger pour les utilisateurs Dr.Web.

Plus d'information sur Android.Click.312.origin

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers

#Android #Google_Play #Clicker