Un Trojan Clicker Android abonne les utilisateurs à des services payants

Top des actualités Doctor Web | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

le 17 octobre 2019

Les analystes ont découvert des modifications du malware qui ont reçu les noms Android.Click.322.origin, Android.Click.323.origin et Android.Click.324.origin. Pour masquer leur véritable but, ainsi que pour réduire la probabilité de détection des malwares, les pirates ont utilisé différents techniques. Tout d'abord, ils ont inséré le Clicker dans des applications inoffensives, telles que des caméras et des collections d'images qui possédaient les fonctions déclarées. Par conséquent, les utilisateurs et les spécialistes n'avaient aucune raison apparente de les considérer comme une menace.

En second lieu, tous les logiciels malveillants ont été protégés par l'outil de compression Jiagu afin d'empêcher leur détection par les antivirus et de compliquer l'analyse du code. Les chevaux de Troie avaient ainsi également moins de chances d'être détectés par la protection embarquée de Google Play.

En troisième lieu, les pirates ont tenté de dissimuler le cheval de Troie derrière des SDK. Après son ajout aux applications, il s’intégrait aux SDK de Facebook et Adjust, caché parmi leurs composants.

Enfin, le Trojan menait des attaques ciblées : il n'exécutait aucune action malveillante si sa victime potentielle n'était pas un résident d'un des pays ciblés par les pirates.

Voici des exemples d'applications avec le Trojan inséré :

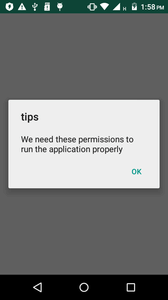

Après son installation et lancement, le Clicker (nous prendrons ici l’exemple d’Android.Click.322.origin) tente d'accéder aux notifications du système d'exploitation en affichant la demande suivante :

Si l'utilisateur accepte de lui accorder les permissions requises, le cheval de Troie peut masquer toutes les notifications sur les SMS entrants et intercepter le contenu des messages.

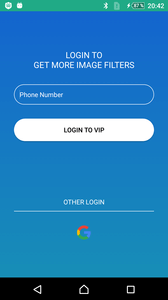

Puis le Clicker transmet au serveur de contrôle des données techniques sur l'appareil contaminé et vérifie le numéro de série de la carte SIM de la victime. Si la carte SIM correspond à un des pays ciblés, Android.Click.322.origin envoie au serveur des informations sur le numéro de téléphone associé. Aux utilisateurs de certains pays, le Trojan affiche une fenêtre de phishing où il leur propose d'introduire eux-mêmes le numéro ou de s'authentifier sur leur compte Google :

Si la carte SIM de la victime ne correspond pas aux pays qui intéressent les pirates, le Trojan ne fait rien et cesse de fonctionner. Les modifications étudiées du Clicker attaquent les résidents des pays suivants :

- Autriche

- Italie

- France

- Thaïlande

- Malaisie

- Allemagne

- Qatar

- Pologne

- Grèce

- Irlande

Après avoir transmis des informations sur le numéro, Android.Click.322.origin attend des instructions de son serveur de contrôle. Le serveur envoie au Trojan des tâches contenant des adresses de sites web à télécharger ainsi qu'un code au format JavaScript. Ce code est utilisé pour contrôler le Clicker via l'interface JavascriptInterface, ainsi que pour afficher des messages pop-up sur l'appareil contaminé et effectuer des clics sur des pages Web.

Ayant reçu l'adresse d'un site, Android.Click.322.origin l'ouvre dans une WebView invisible, où le code JavaScript précédemment reçu est également téléchargé avec des paramètres pour les clics. Après avoir ouvert un site avec des services premium, le cheval de Troie clique automatiquement sur les liens et les boutons appropriés. Ensuite, il obtient des codes de vérification depuis les SMS et confirme lui-même l'abonnement.

Malgré le fait que le Clicker ne soit pas doté d'une fonction pour traiter les SMS et qu'il n’obtient pas d'accès aux messages, il contourne cette limitation. Il le fait de la manière suivante : le Trojan surveille les notifications de l'application définie par défaut pour traiter les SMS. Lorsqu’un message arrive, il masque la notification système correspondante, puis il en extrait des informations sur le SMS reçu et les transmet au récepteur broadcast du Trojan. En conséquence, l'utilisateur ne voit aucune notification de SMS entrants et ignore tout de ce qui se passe. La victime pourra se rendre compte de l'incident uniquement lorsque de l'argent sera prélevé de son compte ou lorsqu'elle verra des SMS du service premium dans le menu des SMS.

Google a rapidement retiré ces applis malveillantes du catalogue après avoir été alerté par les experts de Doctor Web. Les produits antivirus Dr.Web pour Android détectent et éradiquent toutes les modifications connues de ce Trojan Clicker qui ne représente aucun danger pour nos utilisateurs.

Plus d'information sur Android.Click.322.origin

#Android, #Google_Play, #clicker, #abonnement_payant

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers