Revenir vers la liste d'actualités

Le 24 Mars 2020

Le Cheval de Troie qui a reçu le nom Android.Circle.1 a été diffusé sous le couvert de collections d'images, d’horoscopes, d’applications de rencontres en ligne, d’éditeurs photos ainsi que de jeux et d’utilitaires systèmes. Nos analystes ont trouvé 18 modifications du malware, installées plus de 700 000 fois. Google Inc. a rapidement retiré ces applis malveillantes du catalogue après avoir été alerté par les experts de Doctor Web. De plus, la délégation des domaines des serveurs de gestion Android.Circle.1 a été annulée.

Exemples de Trojans :

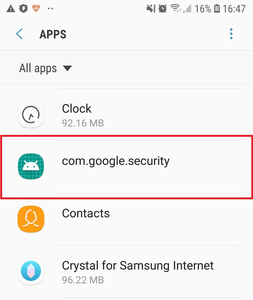

Ces applications semblent inoffensives et répondent aux fonctionnalités déclarées, c'est pourquoi elles n'évoquent aucun soupçon chez les utilisateurs. De plus, une fois installées, certaines d’entre elles tentent de se faire passer pour un composant système important, ce qui leur garantit une protection contre une éventuelle suppression.

Android.Circle.1 est un bot qui effectue des actions malveillantes sur commande des pirates. Les fonctions de bot sont mises en œuvre via une bibliothèque open source intégrée BeanShell. La bibliothèque est un interpréteur de code Java avec des fonctionnalités de langage de script basé sur Java et permet d'exécuter du code " à la volée ". A son lancement, le programme malveillant se connecte au serveur de contrôle et lui transmet des informations sur l'appareil contaminé, puis il reste en attente des tâches.

Android.Circle.1 reçoit des tâches via le service Firebase. Le Trojan les enregistre dans le fichier de configuration et en extrait des scripts BeanShell avec des commandes qu'il exécute ensuite. Les analystes de Doctor Web ont enregistré les tâches suivantes, reçues par ce malware :

- supprimer l'icône de l'application de la liste des applications de l'écran d'accueil,

- supprimer l'icône de l'application et télécharger un lien indiqué dans le navigateur Web,

- effectuer un clic sur un site téléchargé,

- afficher une bannière publicitaire.

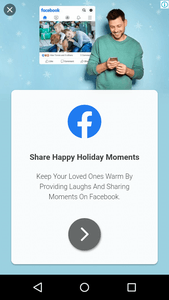

Ainsi, le but principal d' Android.Circle.1 est l'affichage de publicités et le téléchargement de sites web sur lesquels le Trojan imite les actions des utilisateurs. Par exemple, il peut cliquer sur des liens et sur des bannières publicitaires ou d'autres éléments interactifs (ce qui correspond aux fonctions de clicker).

Cependant, ceci n'est qu'une partie des fonctionnalités du bot. En fait, le cheval de Troie est en mesure de télécharger et d'exécuter n'importe quel code, il n'est limité que par les autorisations système du programme dans lequel il est intégré. Par exemple, si le serveur donne une commande appropriée, Android.Circle.1 peut télécharger WebView avec un site Web frauduleux ou malveillant utilisé pour mener des attaques de phishing. Il est à noter que l'exécution du code tiers par des applications publiées sur Google Play est une violation directe des règles du catalogue.

Ci-dessous vous trouverez un exemple de publicité affiché par le Trojan :

Android.Circle.1 a été créé à l'aide du mécanisme Multiple APKs. Il permet aux développeurs de préparer et de publier sur Google Play de nombreuses versions du même programme pour assurer la prise en charge de différents modèles de périphériques et processeurs. Ce mécanisme permet de réduire la taille des fichiers APK puisqu'ils contiennent uniquement les composants nécessaires au fonctionnement de l’appli sur un dispositif particulier. Dans ce cas, les fichiers contenant des ressources ainsi que des modules et des bibliothèques d'applications peuvent se trouver dans des fichiers apk séparés (le mécanisme de séparation - Split APK) ou bien être absents en fonction du dispositif en question. Ces fichiers APK auxiliaires sont automatiquement installés avec le package principal du programme et l'OS les voit comme un ensemble.

Une partie des fonctions malveillantes d' Android.Circle.1 ont été mises dans une bibliothèque native, qui se trouve dans un de ces fichiers apk auxiliaires. Par conséquent, Multiple APK devient ainsi un mécanisme d'auto-protection du Trojan. Si les experts en sécurité détectent uniquement le package principal d’ Android.Circle.1 sans l'autre fichier APK avec les composants nécessaires à l'analyse, l'étude de l'application malveillante peut être beaucoup plus difficile, voire impossible.

De plus, en cas d'attaque ciblée, les pirates peuvent préparer de nombreuses variantes " saines " de l'application, afin d'insérer le Trojan dans une ou plusieurs copies seulement. Ainsi, les modifications du Trojan ne seront installées que sur certains modèles d'appareils, tandis que pour les autres utilisateurs, l'application sera inoffensive, ce qui réduira également la probabilité de détection rapide de la menace.

Malgré le fait que toutes les modifications identifiées d'Android.Circle.1 ont été retirées de Google Play, les pirates peuvent y placer de nouvelles versions du Trojan, c'est pourquoi les propriétaires d'appareils Android doivent être très prudents lors de l'installation d’applications inconnues. Les produits antivirus Dr.Web pour Android détectent et éradiquent Android.Circle.1, il ne représente donc aucun danger pour nos utilisateurs.

Plus d'information sur Android.Circle.1

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments