Backdoor sous le couvert d'une mise à jour du navigateur Chrome

Real-time threat news | Hot news | Toutes les actualités | Alertes virales

Le 25 Mars 2020

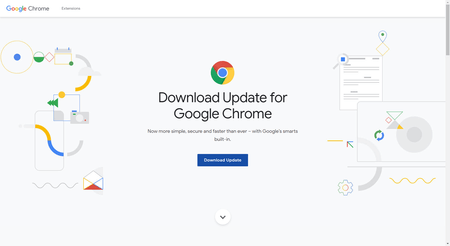

Selon le Laboratoire de Doctor Web, l'attaque a été menée par un groupe de pirates déjà impliqué dans la propagation de l'installateur contrefait de l'éditeur vidéo VSDC, effectuée via le site officiel dédié au logiciel ainsi qu'en utilisant des catalogues tiers. Cette fois-ci, les pirates ont pu obtenir un accès administrateur aux CMS d'un certain nombre de sites web qui ont été enrôlés plus tard dans une chaîne de contamination. Un scénario écrit en Java Script a été inséré dans le code des pages des sites compromis, il redirige les utilisateurs vers une page de phishing déguisée en une ressource officielle de Google Inc.

Le choix des utilisateurs ciblés est effectué à la base de leurs coordonnées géographiques et de leur navigateur web. Le public ciblé sont les internautes utilisant le navigateur Google Chrome aux États-Unis, au Canada, Australie, Grande-Bretagne, Israël et Turquie. Il convient de noter que le fichier téléchargé possède une signature numérique valide similaire à celle du faux installateur NordVPN, qui est diffusé par le même groupe criminel.

Le mécanisme de contamination est mis en œuvre comme suit : Au lancement du programme, un dossier est créé dans le répertoire %userappdata%. Ce dossier contient les fichiers de l'utilitaire d'administration à distance TeamViewer, dans le même temps, deux archives SFX protégées par un mot de passe sont extraites. Dans l'une des archives se trouve une bibliothèque malveillante msi.dll, qui permet d'installer une connexion non autorisée à l'ordinateur infecté, et un fichier batch pour lancer le navigateur Chrome avec la page d'accueil [.]com. Un script permettant de contourner la protection antivirus Windows embarquée est extrait de la deuxième archive. La bibliothèque malveillante msi.dll est chargée dans la mémoire par le processus de TeamViewer en cachant simultanément son fonctionnement à l'utilisateur.

En utilisant cette porte dérobée, les attaquants sont en mesure de télécharger vers les appareils contaminés une charge " utile " sous forme d'applications malveillantes. Parmi lesquelles :

- keylogger X-Key Keylogger,

- stealer Predator The Thief,

- un Trojan conçu pour le contrôle à distance via le protocole RDP.

Les produits antivirus Dr.Web détectent toutes les menaces mentionnées qui ne représentent aucun danger pour nos utilisateurs. La page de phishing en question dont le contenu est malveillant a été ajoutée à la liste des sites dangereux et non recommandés.