Trojan ciblant Android détecté dans une application pour la vision

Top des actualités Doctor Web | Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

le 1er décembre 2020

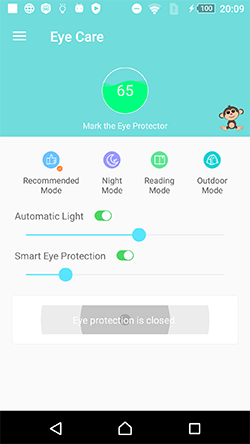

L'application Eye Care - Your close Eye Care Assistant est disponible sur Google Play depuis 2018, mais sa fonctionnalité malveillante a été détectée en 2019 seulement, à partir de la version .2.11. Les versions malveillantes de l'application ont été répertoriées dans la base virale Dr.Web comme Android.Mixi.44.origin.

L'application en question a une apparence inoffensive et elle fonctionne conformément aux attentes de l'utilisateur. Cependant, une fois lancée, elle se met à mener des actions malveillantes.

Android.Mixi.44.origin collecte et transmet vers le serveur C&C les informations suivantes relatives à l'appareil contaminé :

- l'identifiant d'utilisateur unique généré par le cheval de Troie

- l'identifiant unique de l'appareil

- l'identifiant publicitaire de Google

- la version du système d'exploitation

- la version de l'application à laquelle le cheval de Troie est intégré

- la version de l'application Play Store installée sur l'appareil

- la version du moteur WebView.

L'une de ses fonctions consiste en la monétisation frauduleuse des installations d'applications récentes. Pour ce faire, Android.Mixi.44.origin surveille constamment les processus d’installation et de suppression des programmes, tout en gardant des informations sur chacune de ces actions.

Une fois connecté au serveur de contrôle, le Trojan reçoit du serveur un lien vers le site depuis lequel il obtient une liste d’adresses web à visiter. Puis, à quelques secondes d’intervalle, il télécharge discrètement chacun de ces sites via WebView (invisible). Si le lien obtenu à la suite d'une chaîne de redirections mène vers la page d’une application publiée sur Google Play, mais que cette appli n'est pas encore installée sur l'appareil, le Trojan mémorise le nom de cette appli et l'heure d'ouverture du lien. Ensuite, il attend le moment où l’utilisateur installe l'application en question. Si ultérieurement Android.Mixi.44.origin détecte l’installation d’une telle application, il transmet au service d’analyse publicitaire qui suit les tâches publicitaires exécutées avec succès, le nom du paquet, ainsi que l’ID de référence (l’id du participant au programme partenaire). De cette façon, le cheval de Troie tente de tromper ce service et d’assigner aux attaquants l’installation d’une application que l’utilisateur a effectuée lui-même indépendamment et sans leur participation.

Si un lien reçu redirige vers une application qui a été installée et qui est connue du Trojan, Android.Mixi.44.origin tente de déjouer le service d'analyse publicitaire de la même manière en lui transmettant le nom du paquet avec l'ID de référence des pirates.

Une autre fonction d’Android.Mixi.44.origin est la possibilité de fonctionner en mode clicker, lorsque des liens reçus par le Trojan redirigent vers différents sites web. Le Trojan visite ces liens à l’insu de l'utilisateur et gonfle leur popularité, ce qui permet aux pirates de se faire payer par des services partenaires.

De plus, sur commande du serveur C&C, le Trojan est en mesure de télécharger différentes pages web puis d'afficher ces pages par-dessus les fenêtres d'autres applications ainsi que par-dessus l'interface de l'OS. Pour ce faire, il exploite la vulnérabilité Toast Overlay, qui est connue depuis quelques années. Des appareils Android jusqu’à la version 7.1 ont cette vulnérabilité. Le cheval de Troie crée une notification pop-up de type Toast qui bloque tous les autres éléments graphiques. Dans cette notification, il place WebView avec une page Web téléchargée dessus. Le contenu d'une telle page peut varier : une bannière publicitaire, une vidéo ou bien un site de phishing.

Ainsi, les fonctions principales d’Android.Mixi.44.origin sont l'affichage de publicités, le gonflement des compteurs de popularité des sites et leur utilisation potentielle dans des attaques de phishing. Dans le même temps, ce cheval de Troie appartient à une famille d’applications malveillantes multifonctionnelles conçues pour effectuer un large éventail de tâches. Certains représentants de cette famille sont en mesure de recevoir les droits root et d'installer et de supprimer de manière transparente d'autres applications ou d'exécuter d'autres actions malveillantes. Entre autres, certains Trojans de ce type ont été détectés dans les répertoires système d'appareils Android. L’un de ces malwares est Android.Mixi.36.origin. Il utilise l’utilitaire potentiellement dangereux Tool.SilentInstaller.7.origin pour lancer secrètement des applications téléchargeables. Parmi les programmes qu'il télécharge on peut voir Android.Mixi.42.origin - l’une des modifications du cheval de Troie examiné Android.Mixi.44.origin. Ce programme possède toutes les fonctions de la modification mais il est capable de télécharger et de lancer d'autres logiciels de manière transparente.

Les produits antivirus Dr.Web pour Android détectent toutes les modifications connues d’Android.Mixi.44.origin, ainsi que les autres Trojans de cette famille, qui ne représentent aucun danger pour les utilisateurs Dr.Web. Pour supprimer des applications malveillantes des répertoires système Android, vous avez besoin d’une solution complète Dr.Web Security Space pour Android, ainsi que l’accès root. Vous pouvez également vérifier si votre appareil est vulnérable à Toast Overlay avec Dr.Web Security Space pour Android.

Plus d'info sur Android.Mixi.44.origin

Plus d'info sur la vulnérabilité Toast Overlay

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers