Revenir vers la liste d'actualités

le 11 décembre 2020

Les échantillons détectés peuvent être divisés en 2 groupes :

- Des archives auto-extractibles qui contiennent des fichiers exécutables originels de Remote Utilities et un module malveillant téléchargé via DLL Hijacking. Le module empêche l'affichage des fenêtres et d'autres signes de fonctionnement du programme, il notifie également les pirates sur le lancement et l'installation du malware. Il a reçu le nom BackDoor.RMS.180 BackDoor.RMS.180.

- Les archives auto-extractibles qui contiennent le module d'installation d'origine Remote Utilities et un package pré-configuré MSI assurant l'installation transparente du programme de gestion distante et l'envoi d'un message disant que tout est prêt pour la connexion distante au serveur indiqué par les pirates sont référencées sous le nom BackDoor.RMS.181.

Scénario des attaques

Les deux groupes de logiciels malveillants sont unis non seulement par l'outil utilisé - Remote Utilities mais également pas le format des messages phishing. Ce sont des messages assez bien écrits et relativement volumineux en russe, qui concernent un sujet potentiellement intéressant pour le destinataire. Une autre caractéristique est la protection de la charge malveillante par un mot de passe, le mot de passe lui-même est attaché en tant que fichier texte. Le format du mot de passe représente la date d'envoi du message.

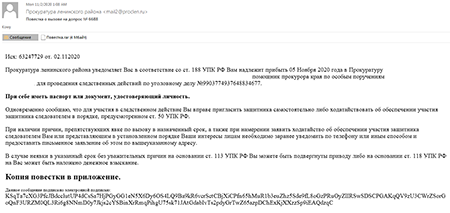

Exemple de message avec une pièce jointe malveillante utilisant DLL Hijacking :

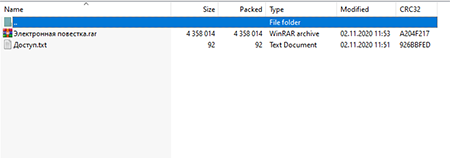

L'archive jointe contient une archive RAR protégée et un fichier texte avec le mot de passe.

Pour des raisons de confidentialité, pour protéger la pièce jointe, un mot de passe automatique est installé : 02112020

L'archive " Электронная повестка.rar " contient un dropper sous forme d'une archive RAR auto-extractible, qui, à son tour, contient BackDoor.RMS.180.

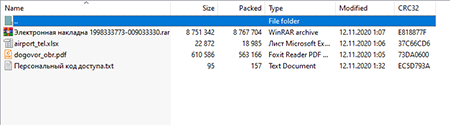

Voici un exemple d'un tel message avec une pièce jointe utilisant le package MSI.

L'archive « Документы.rar " en plus de l'archive avec la charge malveillante (BackDoor.RMS.181) et le fichier contenant le mot de passe contient également des documents vides.

Selon la politique de sécurité de l'entreprise, cette pièce jointe est protégée par un code d'accès : 12112020

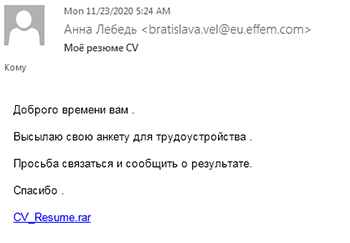

Au cours de l'étude, nous avons également détecté un échantillon de message phishing qui contenait un lien vers un dropper qui lançait l'installation de Remote Utilities depuis le package pré-configuré MSI (détecté par Dr.Web comme BackDoor.RMS.187). Dans ce message, le format du module malveillant et la méthode d’infection sont différents.

La pièce jointe " CV_resume.rar " est un lien vers un site piraté qui redirige l'utilisateur vers une autre ressource pour le téléchargement d'une archive malveillante contenant BackDoor.RMS.187.

Lors de l'analyse de l'infrastructure réseau utilisée par les pirates pour diffuser BackDoor.RMS.187 nous avons détecté d’autres sites compromis et un échantillon du Trojan Trojan.Gidra. Selon nos données, un programme détecté par Dr.Web comme Trojan.GidraNET.1 a été utilisé pour la pénétration initiale dans le système par le biais d'un e-mail de phishing et pour télécharger ensuite une backdoor qui installe à son tour l'utilitaire Remote Utilities de manière invisible.

Vous trouverez des descriptions techniques détaillées des programmes malveillants détectés dans la bibliothèque de virus Dr.Web.

BackDoor.RMS.180

BackDoor.RMS.181

BackDoor.RMS.187

Trojan.GidraNET.1

Conclusion

Les backdoors basées sur des utilitaires d'administration distante restent une menace de sécurité réelle et sont toujours exploitées pour les attaques ciblant les entreprises. À leur tour, les e-mails de phishing sont les principaux moyens utilisés pour transporter une charge utile sur les ordinateurs ciblés. Une caractéristique distinctive des pièces jointes malveillantes est l'archivage de la charge utile en utilisant un mot de passe, ce qui permet au message de contourner les outils de protection embarqués du serveur de messagerie. Une autre caractéristique est la présence d'un fichier texte avec un mot de passe pour ouvrir une fausse archive. De plus, l'utilisation d'une bibliothèque malveillante et d'une attaque DLL Hijacking assurent le fonctionnement transparent du logiciel destiné à la gestion distante sur un ordinateur compromis.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments