Le 18 janvier 2021

Depuis un certain temps déjà, et 2020 n’a pas fait exception, les malwares qui ciblent le système Android utilisent un schéma consistant à télécharger un code ou une autre application sur l’appareil à des fins de contrôle à distance ou de récupération de données. Une autre pratique désormais bien connue consiste à installer sur l’appareil un programme visant à télécharger des sites web et/ou visiter des liens, ce sont les malwares dits « clickers ». Leur objectif est souvent d’augmenter le ranking de sites répertoriés par les pirates afin de générer des gains.

Les portes dérobées qui permettent aux attaquants de contrôler à distance les appareils infectés, ainsi que les chevaux de Troie qui transforment les gadgets en serveurs proxy via lesquels les cybercriminels redirigent le trafic, ont été assez répandus en 2020.

Le cyber-espionnage fait partie des menaces potentielles. Au cours des 12 derniers mois, les propriétaires d'appareils Android ont été confrontés à de nombreuses applications permettant de les surveiller et de contrôler leurs activités.

Beaucoup de ces applications ne sont pas malveillantes en soi, mais elles sont potentiellement dangereuses, car elles peuvent être utilisées avec ou sans la permission de l'utilisateur.

De nouvelles menaces ont été révélées sur Google Play. Le catalogue officiel est considéré comme la source la plus fiable d'applications et de jeux pour les appareils Android, mais les pirates continuent d'y ajouter des logiciels malveillants et indésirables. Parmi les menaces détectées par les analystes de Doctor Web sur Google Play, beaucoup de Trojans publicitaires, d'applications frauduleuses et de logiciels malveillants qui abonnent les utilisateurs à des services payants et peuvent également télécharger des composants supplémentaires. De plus, c'est via Google Play que des Trojans bancaires et des programmes malveillants avec des modules publicitaires embarqués ont été propagés.

Enfin, en 2020, les attaquants ont activement exploité le thème de la pandémie de coronavirus pour diffuser différents programmes malveillants. Ainsi, les pirates ont propagé des Trojans bancaires, des ransomwares à chiffrement, des Trojans espions et d'autres menaces.

Les tendances de l'année 2020

- Apparition de nouvelles menaces sur Google Play.

- Utilisation par les pirates de différents outils de compression et d'autres utilitaires capables de protéger leurs programmes malveillants et indésirables.

- Apparition de nouveaux Trojans utilisant différentes techniques pour masquer leurs fonctionnalités malveillantes.

- Domination des Trojans publicitaires et des téléchargeurs de logiciels parmi les menaces détectées sur les appareils.

Les événements les plus intéressants de 2020

En Mars 2020, les analystes de Doctor Web ont détecté le nouveau Trojan multi-fonctionnel Android.Circle.1 sur Google Play, ce Trojan a été propagé sous le couvert de collections d'images, programmes astrologiques, jeux, utilitaires et d'autres applications. Une fois sur un appareil Android, le Trojan recevait des commandes contenant des scripts BeanShell qu'il exécutait. Il était notamment en mesure d'afficher des publicités et de télécharger des sites web sur lesquels il imitait les actions des utilisateurs - il visitait des liens et cliquait sur des bannières publicitaires.

Au cours de l'année dernière, nos analystes ont détecté d'autres applications malveillantes similaires appartenant à la même famille qu’Android.Circle.1.

En mai, les spécialistes de Doctor Web ont enregistré l'apparition d'une nouvelle version du programme malveillant Android.FakeApp.176 connu depuis quelques années. Les pirates l'ont fait passer pour un jeu ou un programme connu afin d'attirer plus d'utilisateurs. Une modification du Trojan a été diffusée par les pirates sous le couvert d'une version mobile des jeux Valorant, dont ils faisaient la publicité via YouTube.

La seule fonctionnalité d’Android.FakeApp.176 est le téléchargement de sites web « partenaires » sur lesquels les utilisateurs sont invités à exécuter certaines actions ― installer un jeu, une appli ou bien participer à un sondage. Pour chaque action réussie, les participants au programme reçoivent une rémunération. La fraude consiste en ce que le Trojan promet aux utilisateurs un accès à un jeu qui n’existe pas. Ainsi, les victimes ne reçoivent rien mais aident les pirates à gagner de l'argent.

Un schéma de fraude similaire avait été rapporté par les analystes de Doctor Web en décembre 2020. Le Trojan Android.Mixi.44.origin, dissimulé dans une application destinée à la vision (protection des yeux), visitait des liens et téléchargeait des sites web qu'il affichait par-dessus les fenêtres d'autres applications. De plus, le Trojan surveillait les applications installées par l'utilisateur et tentait d'attribuer chaque installation aux pirates pour qu'ils puissent recevoir une rémunération de la part des services partenaires ou publicitaires.

Une autre tendance forte en 2020 est la propagation de Trojans publicitaires, notamment Android.HiddenAds, affichant des bannières par-dessus les fenêtres d'autres applications et les Trojans multi-fonctionnels Android.Joker qui abonnent les utilisateurs à des services mobiles payants et peuvent également exécuter un code.

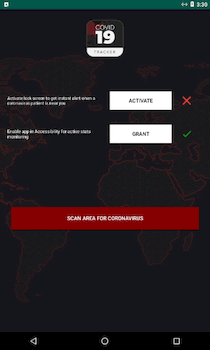

En exploitant le thème de la pandémie SARS-CoV-2, les cybercriminels ont activement propagé différentes applications malveillantes ciblant Android sous le couvert de logiciels utiles.

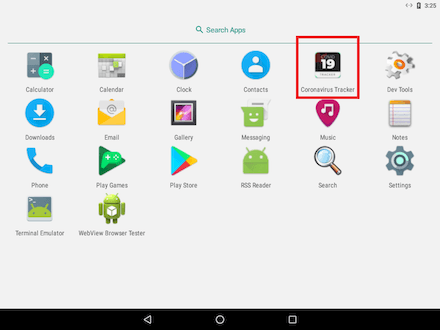

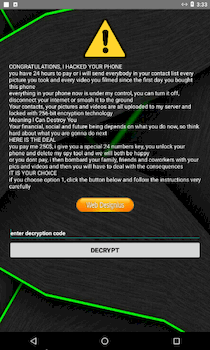

Notamment, en Mars 2020, les internautes ont été attaqués par le ransomware à chiffrement Android.Locker.7145. Ce malware a été diffusé sous le couvert d'une application permettant de suivre les statistiques de contamination par le coronavirus. En réalité, ce Trojan chiffrait les fichiers se trouvant sur les appareils Android et demandait une rançon de 250$ pour le déchiffrement.

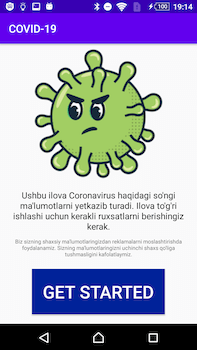

Au mois de mai, le Trojan espion Android.Spy.660.origin ciblant les utilisateurs de l'Ouzbékistan a été détecté. Contrairement à Android.Locker.7145, ce Trojan était dissimulé derrière une application qui affichait des statistiques réelles sur le nombre de malades atteints du coronavirus, mais il collectait en même temps et transmettait à un serveur distant des SMS, le journal d'appels et la liste des contacts.

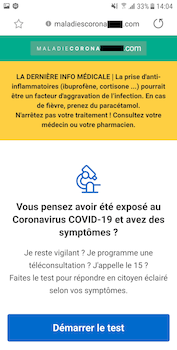

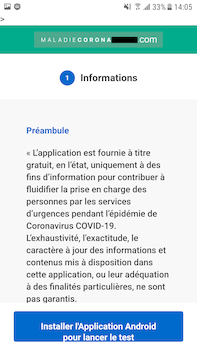

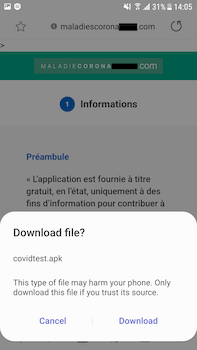

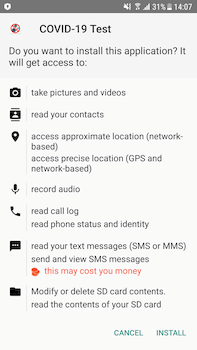

Un autre logiciel espion malveillant lié à l'épidémie de Covid - Android.Spy.772.origin, ce malware a attaqué les utilisateurs francophones. Les pirates ont diffusé cette application via un site frauduleux imitant une ressource francophone d'information dédiée au coronavirus. Android.Spy.772.origin pouvait être téléchargé depuis ce site contrefait sous couvert d'une application destinée à vérifier les symptômes et à dépister une éventuelle infection.

Une fois lancé, le Trojan téléchargeait un site web réel et se mettait à surveiller sa victime. Il transmettait aux pirates des informations confidentielles et, notamment, des messages SMS, les coordonnées GPS, des informations sur les appels et les contacts. Ce malware était en mesure d'écouter l'environnement et de l'enregistrer à l'aide d'un microphone embarqué ainsi que de faire des photos et des vidéos.

Parmi les programmes malveillants diffusés lors de la pandémie, il y a eu beaucoup de Trojans bancaires. Un de ces malwares - Android.BankBot.2550, est une modification du Trojan bancaire multifonctionnel connu sous le nom de Anubis. Nos experts ont enregistré des cas où les auteurs de virus ont diffusé ce Trojan via des réseaux sociaux et notamment via Twitter. Les cybercriminels proposaient aux victimes potentielles de visiter des sites qu'ils avaient précédemment créés, et d’installer une application relative à la propagation du coronavirus. En fait, les utilisateurs téléchargeaient sur leurs appareils une application malveillante qui volait de l'argent et leurs informations personnelles.

Android.BankBot.2550 affichait des fenêtres de phishing pour voler des logins et mots de passe ainsi que les détails des cartes bancaires, il interceptait des SMS et était en mesure de faire des captures d'écran, de désactiver le système de protection embarqué de l'OS Android - Google Play Protect, et il pouvait également intercepter des informations saisies.

D’autres Trojans bancaires liés au Covid ont été propagés sous le couvert d'applications permettant aux internautes d'obtenir une aide financière de l'Etat. Dans une situation économique compliquée liée à la pandémie, les gouvernements d'un certain nombre de pays ont alloué des fonds pour soutenir les entreprises et les particuliers, et ce fait a été exploité par les pirates. Par exemple, sous le couvert d'applications permettant de recevoir une aide sociale, les Trojans bancaires Android.BankBot.684.origin et Android.BankBot.687.origin qui ont attaqué les utilisateurs en Turquie.

Ces chevaux de Troie tentaient de voler des logins et mots de passe des comptes de banque en ligne en affichant des fenêtres de phishing par-dessus les fenêtres des applications bancaires. De plus, ils étaient en mesure de voler les données des cartes bancaires, d'intercepter et d'envoyer des SMS, d'effectuer des demandes USSD, ainsi que de bloquer l'écran d'un appareil contaminé et d'effectuer d'autres actions sur commande des pirates.

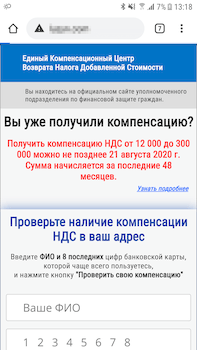

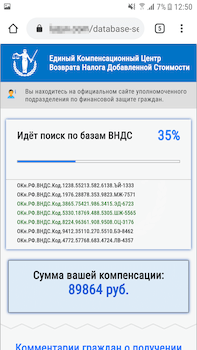

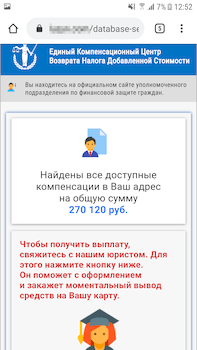

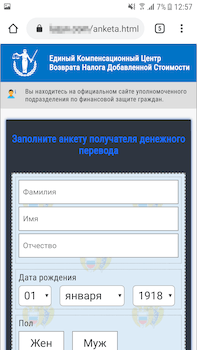

Ce thème a largement été exploité. Entre autres, ils ont diffusé différentes modifications des programmes malveillants de la famille Android.FakeApp. Au cours de l'année 2020, les analystes de Doctor Web ont révélé beaucoup de Trojans de ce type sur Google Play. Souvent, les criminels les faisaient passer pour des applications de référence dédiées à l'obtention d'une aide financière, d'un remboursement de TVA etc. Un grand nombre de ces Trojans ont ciblé les utilisateurs en Russie, où le gouvernement a également apporté son soutien à la population.

Ces applications malveillantes téléchargeaient des sites web frauduleux sur lesquels les internautes étaient invités à saisir leurs données personnelles sous prétexte de vérification du droit à un remboursement ou à une aide financière. Une fois les données saisies, le site imitait une recherche dans une base de données, puis la victime était invitée à indiquer les détails de sa carte bancaire pour payer des commissions pour un soi-disant " versement " sur son compte ou pour une " taxe " relative à la " préparation " des documents. En réalité, les victimes ne recevaient rien.

Statistiques

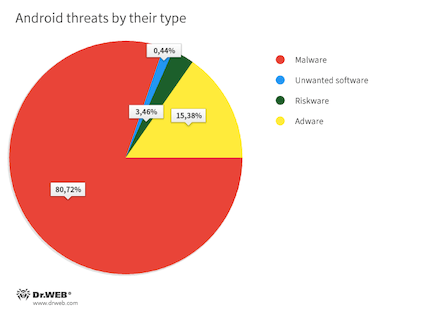

Selon les statistiques de détection recueillies par les produits antivirus Dr.Web pour Android, en 2020, 80% de toutes les menaces détectées sont des programmes malveillants, c’est-à-dire qui compromettent les données personnelles et/ou confidentielles telles que les données bancaires, en comparaison avec les menaces de type adware qui sont nuisibles mais ne menacent pas forcément l’intégrité des données des appareils. Au deuxième rang, on voit des applications publicitaires, dont la part est de 15%. A la troisième place, les programmes dits potentiellement dangereux, qui ont été détectés sur les appareils protégés dans 3,46% des cas. Moins souvent, les utilisateurs se sont vus confrontés à des logiciels dits indésirables - 0,44% des détections.

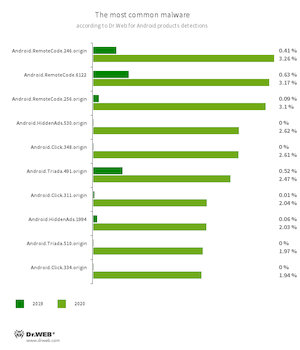

Les chevaux de Troie capables de télécharger et d'exécuter un code arbitraire, ainsi que de télécharger et d'installer d'autres programmes, ont dominé parmi les applications malveillantes détectées. Ces Trojans représentent plus de 50% des programmes malveillants détectés sur les appareils Android. Les plus courants sont les représentants des familles Android.RemoteCode, Android.Triada, Android.DownLoader et Android.Xiny.

De plus, les Trojans affichant des publicités indésirables ont été enregistrés parmi les malwares les plus actifs et représentent un quart de toutes les applications malveillantes détectées. Parmi eux, des représentants des familles Android.HiddenAds et Android.MobiDash.

- Android.RemoteCode.246.origin

- Android.RemoteCode.6122

- Android.RemoteCode.256.origin

- Programmes malveillants qui téléchargent et exécutent un code arbitraire. Selon la modification, ces logiciels malveillants sont en mesure de télécharger différents sites web, de cliquer sur des liens et des bannières, d’abonner les utilisateurs à des services payants et d’effectuer d'autres actions.

- Android.HiddenAds.530.origin

- Android.HiddenAds.1994

- Trojans conçus pour afficher des publicités. Ils sont propagés sous couvert d’applications populaires par d'autres programmes malveillants, qui, dans certains cas, les installent dans le répertoire système à l'insu de l'utilisateur.

- Android.Triada.491.origin

- Android.Triada.510.origin

- Trojans multi-fonctionnels qui exécutent différentes actions malveillantes. Ils appartiennent à la famille des applications de Trojans pénétrant dans les processus de tous les programmes en cours d'exécution. Quelques modifications de cette famille peuvent être détectées dans le firmware des appareils Android, où les malfaiteurs les insèrent au stade de la fabrication. De plus, certaines modifications peuvent exploiter des vulnérabilités pour accéder aux fichiers protégés du système et des répertoires.

- Android.Click.311.origin

- Android.Click.334.origin

- Android.Click.348.origin

- Applications malveillantes qui téléchargent elles-mêmes des sites web, cliquent sur des bannières publicitaires et sur des liens. Elles peuvent être diffusées sous le couvert de programmes inoffensifs, sans éveiller les soupçons des utilisateurs.

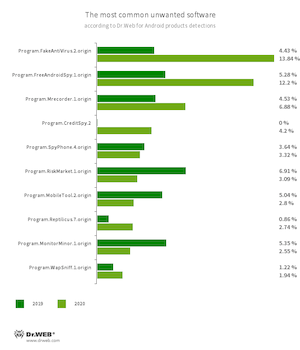

Parmi les programmes malveillants les plus courants, on trouve également des applications qui alertent sur des menaces inexistantes et proposent de " nettoyer " les appareils à condition que l'utilisateur achète une version payante de ces applications.

- Program.FakeAntiVirus.2.origin

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.SpyPhone.4.origin

- Program.MobileTool.2.origin

- Program.Reptilicus.7.origin

- Program.MonitorMinor.1.origin

- Logiciels qui surveillent les propriétaires d'appareils Android et qui peuvent être utilisés à des fins d'espionnage. Ils sont en mesure de contrôler les coordonnées gps de l'appareil, récolter des données sur les échanges SMS et conversations sur les réseaux sociaux, ils sont également en mesure de copier des documents, photos et vidéos, ainsi que d'écouter les conversations téléphoniques et l'environnement.

- Program.RiskMarket.1.origin

- Boutique d'applications contenant des Trojans.

- Program.WapSniff.1.origin

- Programme conçu pour l'interception des communications dans WhatsApp.

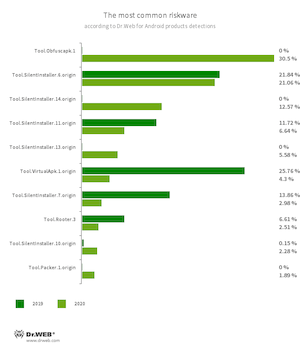

Parmi les logiciels potentiellement dangereux, les programmes capables de lancer d'autres applications sans aucune installation sont devenus très répandus. A part cela, les produits antivirus Dr.Web pour Android ont détecté sur les appareils mobiles de nombreux programmes protégés par des outils de compression et des outils utilisant du code impénétrable. De tels outils sont souvent utilisés par les auteurs de virus pour protéger les logiciels malveillants et indésirables contre la détection par les antivirus.

- Tool.Obfuscapk.1

- Applications protégées par l'utilitaire obfuscateur Obfuscapk. Cet utilitaire permet de modifier automatiquement le code source des applications Android afin de l'obscurcir et d'empêcher leur reverse engineering. Les pirates l'utilisent pour protéger leurs logiciels malveillants et d'autres programmes indésirables de la détection par les antivirus.

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.10.origin

- Tool.VirtualApk.1.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Rooter.3

- Utilitaire permettant d'obtenir des privilèges root sur les appareils Android et qui utilise des exploits. Cet utilitaires peut être utilisé non seulement pas les propriétaires d'appareils Android mais également par des pirates ou bien des logiciels malveillants.

- Tool.Packer.1.origin

- Utilitaire de compression spécialisé destiné à protéger les applications Android contre la modification et contre le reverse engineering. Ce logiciel n'est pas malveillant mais peut être utilisé pour protéger des applications malveillantes ciblant Android contre leur détection par les antivirus.

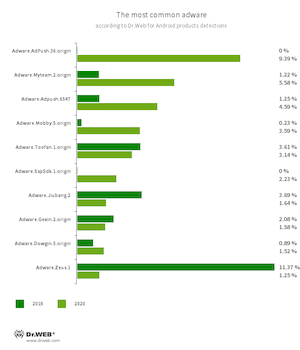

Parmi les logiciels publicitaires, les modules de programme ayant diffusé des publicités dans la barre de notification Android ont été largement propagés, ils affichaient des bannières par-dessus les fenêtres d'autres application voire par-dessus l'interface système.

- Adware.AdPush.36.origin

- Adware.AdPush.6547

- Adware.MyTeam.2.origin

- Adware.Mobby.5.origin

- Adware.Toofan.1.origin

- Adware.SspSdk.1.origin

- Adware.Jiubang.2

- Adware.Gexin.2.origin

- Adware.Dowgin.5.origin

- Adware.Zeus.1

- Modules publicitaires intégrés par leurs développeurs dans des applications pour leur monétisation. Ces modules affichent des annonces intempestives, des bannières et des publicités vidéo qui empêchent d'utiliser l'appareil. De plus, ils sont en mesure de recueillir des informations confidentielles et de les transmettre à un serveur distant.

Trojans bancaires

En 2020, l'intensité des attaques ayant utilisé des Trojans bancaires est resté au même niveau au cours des trois premiers trimestres. C'est au printemps qu'une augmentation de leur activité a été enregistrée, au moment du déclenchement de la pandémie

Avec le début de l'automne et l'arrivée de la deuxième vague de coronavirus, une augmentation significative des détections de ces applications malveillantes a été constatée et elle a duré jusqu'à la fin de l'année. Le mois de Septembre 2020 a été marqué par un pic de propagation de Trojans bancaires. Cela est notamment dû au fait qu'en Août, le code source du Trojan bancaire Cerebrus a été publié en accès libre, ce qui a conduit à l'émergence de nombreux nouveaux programmes malveillants créés sur sa base. Diverses modifications de ce cheval de Troie sont détectées par les produits antivirus pour Android Dr.Web comme les représentants de la famille Android.BankBot.

Les cybercriminels qui ont attaqué les utilisateurs japonais tout au long de l'année développaient de faux sites de services de messagerie et d’entreprises de livraison. Ainsi, lorsque les internautes visitaient ces sites, des Trojans bancaires étaient téléchargés vers leurs appareils Android.

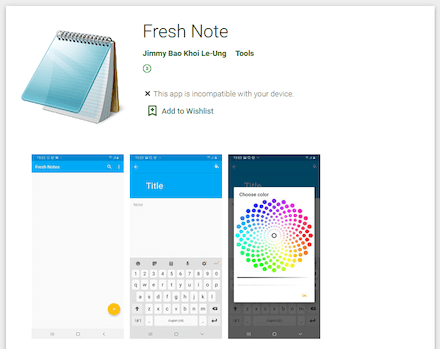

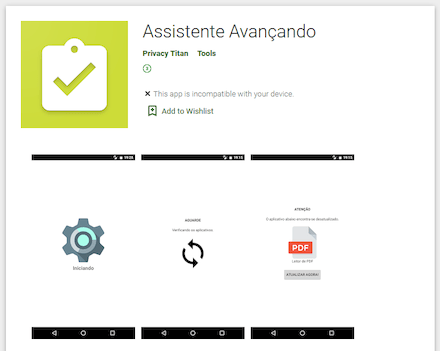

Google Play a également constitué un vecteur de diffusion de ces malwares. En Juin, les analystes de Doctor Web ont détecté plusieurs Trojans bancaires sur ce catalogue officiel. L'un d'eux était Android.BankBot.3260 que les pirates tentaient de faire passer pour une application de bloc-notes. Un autre Trojan - Android.BankBot.733.origin a été diffusé sous le couvert d'une application destinée à l'installation de mises à jour système et de programmes ainsi qu'à la protection contre les menaces.

En Juillet, le Trojan Android.Banker.3259 a été dissimulé derrière une application pour la gestion des appels et des SMS.

Perspectives et tendances

Les cybercriminels cherchent constamment des moyens de protéger leurs applications malveillantes. En 2021, nous pouvons nous attendre à un nombre croissant de menaces à plusieurs composants et à l'apparition de chevaux de Troie protégés par divers outils de compression qui empêchent la détection par les antivirus.

Les auteurs de virus continueront d'utiliser des applications malveillantes pour obtenir des revenus illégaux. En conséquence, les utilisateurs seront confrontés à de nouveaux Trojans, des téléchargeurs de logiciel et des clickers utilisés à des fins de monétisation illégale.

Le problème du cyber-espionnage et des attaques ciblées sera toujours d’actualité. Et de nouvelles applications malveillantes utilisant des vulnérabilités Android verront sans doute le jour car les cybercriminels cherchent de plus en plus à s’attaquer directement à l’OS.

Pour se protéger contre les menaces ciblant Android, il est recommandé d'utiliser les outils antivirus Dr.Web pour Android, ainsi que d'installer toutes les dernières mises à jour de votre système d'exploitation et des programmes que vous utilisez.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers