Revenir vers la liste d'actualités

Le 4 mars 2021

Nous avons déjà évoqué l'activité DE Winnti lors de l'examen des échantillons de la porte dérobée ShadowPad trouvée dans un réseau compromis d'une institution publique du Kirghizistan. De plus, plus tôt, dans le même réseau, nous avons trouvé une autre porte dérobée spécialisée - PlugX ayant beaucoup de points communs avec ShadowPad en ce qui concerne le code et l'infrastructure réseau. Une analyse comparative des deux familles malveillantes a été présentée dans un article dédié.

Dans cette étude, nous allons analyser le module malveillant détecté ainsi que les algorithmes et les caractéristiques de son fonctionnement, nous allons également révéler ses liens avec d’autres outils connus utilisés par le groupe ART Winnti.

Caractéristiques principales

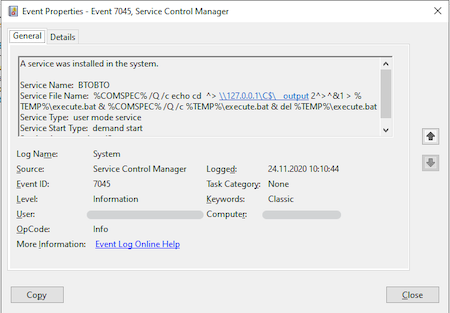

Dans le périphérique contaminé, le module malveillant s'est trouvé dans le répertoire système C:\Windows\System32 sous le nom oci.dll. Ainsi, le module a été préparé pour être lancé par le service système MSDTC (Microsoft Distributed Transaction Coordinator) en utilisant la méthode DLL Hijacking. Selon nos données, le fichier a pénétré sur des ordinateurs au mois de mai 2020, mais la méthode de contamination initiale reste inconnue. Dans les journaux d'événements, il existe des entrées sur la création de services destinés à lancer et arrêter MSDTC ainsi qu'à l'exécution de la backdoor.

Log Name: System

Source: Service Control Manager

Date: 23.11.2020 5:45:17

Event ID: 7045

Task Category: None

Level: Information

Keywords: Classic

User: <redacted>

Computer: <redacted>

Description:

A service was installed in the system.

Service Name: IIJVXRUMDIKZTTLAMONQ

Service File Name: net start msdtc

Service Type: user mode service

Service Start Type: demand start

Service Account: LocalSystem

Log Name: System

Source: Service Control Manager

Date: 23.11.2020 5:42:20

Event ID: 7045

Task Category: None

Level: Information

Keywords: Classic

User: <redacted>

Computer: <redacted>

Description:

A service was installed in the system.

Service Name: AVNUXWSHUNXUGGAUXBRE

Service File Name: net stop msdtc

Service Type: user mode service

Service Start Type: demand start

Service Account: LocalSystem

Des traces de lancement d'autres services ayant des noms aléatoires ont également été détectées. Les fichiers concernés se trouvaient dans les dossiers de type C:\Windows\Temp\<random1>\<random2>, où random1 et random2 sont des chaînes de longueur arbitraire de caractères aléatoires de l'alphabet latin. Au moment de l'étude, les fichiers exécutables de ces services n’étaient pas présents.

Une découverte intéressante concerne le service qui indique l'utilisation d'un outil pour l'exécution distante du code smbexec.py du jeu Impacket. C'est en utilisant cet utilitaire que les pirates ont pu avoir un accès distant à un shell de commande en mode demi-interactif.

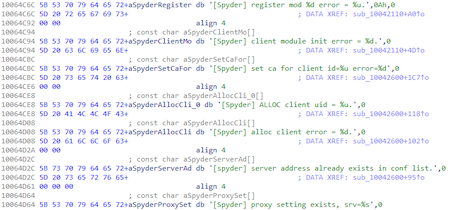

Le module malveillant oci.dll a été répertorié dans la base virale Dr.Web comme BackDoor.Spyder.1. Dans un des échantillons détectés de cette famille malveillante, une fonction de journalisation de débogage et des messages ont été trouvés. Les messages utilisés pour contacter le serveur de gestion contenaient la chaîne " Spyder ".

Cette backdoor a quelques caractéristiques intéressantes. Tout d'abord, oci.dll comprend le module principal PE mais sans signatures de fichiers. Le fait que les en-têtes des signatures aient été écrasés par des zéros fait penser que ceci a été fait pour empêcher la détection de la porte dérobée dans la mémoire de l'appareil. Deuxièmement, la charge utile elle-même n'a aucune fonctionnalité malveillante, mais elle sert de chargeur et de coordonnateur des plug-ins supplémentaires reçus du serveur de gestion. C'est en utilisant ces plugins que la porte dérobée exécute ses tâches principales. Ainsi, cette famille a une structure modulaire, ainsi que d'autres familles des portes dérobées utilisées par Winnti- nous les avons mentionnées précédemment : ShadowPad et PlugX.

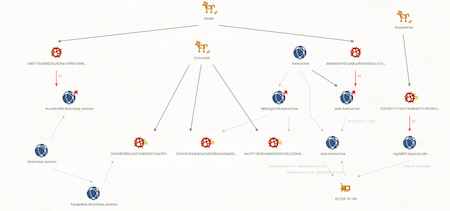

L'analyse de l'infrastructure réseau de Spyder a révélé un lien avec d'autres attaques de Winnti. Notamment, l'infrastructure utilisée par les backdoors Crosswalk et ShadowPad décrites dans une étude de Positive Technologies a des points en commun avec quelques échantillons de Spyder. La graphique ci-dessous montre les intersections identifiées.

Vous trouverez une description technique détaillée de BackDoor.Spyder.1 dans la version PDF de l'étude en question ainsi que dans la bibliothèque de virus Dr.Web.

Conclusion

L'échantillon examiné de la porte dérobée conçue pour des attaques ciblées - BackDoor.Spyder.1 est remarquable surtout parce que son code n'exécute pas directement des fonctions malveillantes. Ses tâches principales sont les suivantes : un fonctionnement discret dans un système contaminé et l'établissement de communications avec le serveur de gestion ainsi que l'attente de commandes de ses opérateurs. En même temps, la backdoor a une structure modulaire qui permet d'adapter ses capacités pour assurer toute fonctionnalité souhaitée en fonction des besoins des attaquants. La disponibilité des plug-ins ajoutables rend l'échantillon similaire à ShadowPad et PlugX ce qui, compte tenu des intersections des infrastructures réseau, nous permet de conclure que la backdoor est impliquée dans les activités de Winnti.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments