Premiers programmes malveillants détectés dans le catalogue AppGallery

Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

le 7 avril 2021

Android.Joker représente une famille de logiciels malveillants connus depuis l'automne 2019. Presque tous les jours, les analystes de Doctor Web détectent de nouvelles versions et des modifications de ces Trojans. Auparavant, ce type de Trojans était principalement détecté sur Google Play.

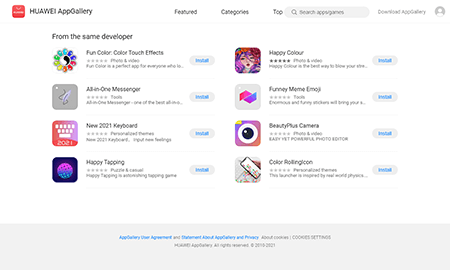

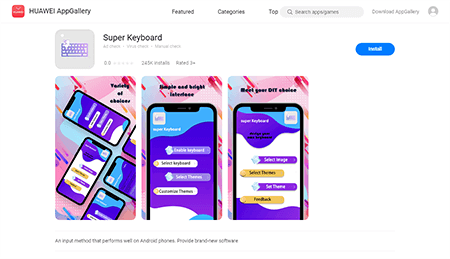

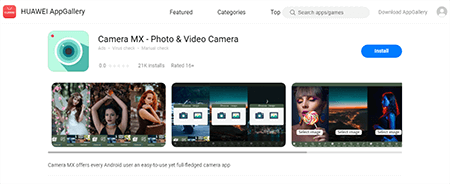

Tout comme dans d'autres versions d'Android.Joker, les modifications détectées ont été diffusées sous le couvert d'applications inoffensives qui, à leur lancement, fonctionnent selon les attentes des utilisateurs. Cette technique permet aux auteurs de virus de passer inaperçus assez longtemps et de contaminer un maximum d'appareils Android. Les Trojans détectés se cachent dans des claviers virtuels, dans une application caméra photo, dans un luncher (application qui gère l'écran d'accueil), dans un messenger en ligne, dans une collection d'autocollants, ainsi que dans un jeu. 8 applications ont été diffusées par l'éditeur Shanxi kuailaipai network technology co.,ltd, les deux autres ont été propagées par l'éditeur sous le nom 何斌.

Les Trojans Android.Joker représentent des menaces mutlicomposants, capables d'exécuter différentes tâches à des fins de piratage. Des applications dites appâts, diffusées par les pirates et installées par les utilisateurs sont, dans la plupart des cas, des modules de base avec un jeu minimum de fonctionnalités. Ces modules assurent une communication entre d'autres composants du malware. Les tâches principales malveillantes sont effectuées à l'aide d'autres modules téléchargés sur Internet. Les nouvelles modifications fonctionnent de la même manière. Compte tenu du fait que plusieurs entrées ont été créées pour ce type de menaces, la description de leur fonctionnement sera basée sur la modification portant le nom Android.Joker.531.

Après le démarrage de ces programmes malveillants, les utilisateurs voient des applications opérationnelles complètes. Cependant, sous le couvert d'une image d'application inoffensive, les Trojans se connectent de manière transparente à leur serveur de gestion et reçoivent des paramètres, puis ils téléchargent un composant supplémentaire et le lancent. Le composant téléchargé est responsable du processus d'abonnement automatique des propriétaires d'appareils Android à des services mobiles onéreux. De plus, les applications dites appâts demandent un accès aux notifications, dont elles ont besoin pour intercepter les SMS provenant des services payants qui contiennent des codes de confirmation des abonnements. Ces applications définissent une limite du nombre d’abonnements par utilisateur. Par défaut, la limite est fixée à 5, mais en fonction des paramètres reçus du serveur, la limite peut être modifiée. Dans les configurations des malwares interceptées par nos analystes, cette valeur pouvait atteindre 10.

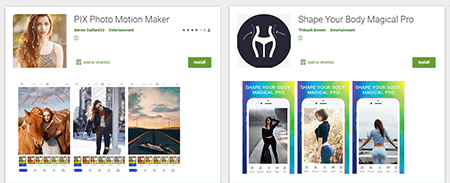

Le module de Trojan téléchargé est détecté par Dr.Web comme Android.Joker.242.origin. La même entrée permet de détecter d'autres modules similaires. De plus, les mêmes modules ont été utilisés dans certaines versions d'Android.Joker qui ont été diffusées, entre autres, via Google Play. Par exemple, dans des applications comme Shape Your Body Magical Pro, PIX Photo Motion Maker.

Le module Android.Joker.242.origin se connecte à un serveur distant et demande une configuration. La configuration contient une liste de tâches avec des sites dédiés à des services onéreux, des scripts JavaScript à l'aide desquels ces sites imitent les activités des utilisateurs, et d'autres paramètres.

Ensuite, conformément au nombre d'abonnements « prévus » par le malware, celui-ci tente de se connecter aux services indiqués dans la commande. Pour que l'abonnement soit activé avec succès, l'appareil contaminé doit être connecté à l’Internet mobile. Android.Joker.242.origin vérifie les connexions en cours, et s’il détecte une connexion Wi-Fi active, il tente de la désactiver.

Puis, pour chaque tâche, le module malveillant crée un WebView non affichable et télécharge successivement dans chacun d'entre eux l'adresse du site dédié à un service payant. Après cela, le cheval de Troie télécharge un JavaScript et l'utilise pour indiquer automatiquement le numéro de téléphone de sa victime et le code PIN de confirmation intercepté par le module de base, notamment - Android.Joker.531 dans un formulaire web du site ciblé.

Ces applications malveillantes cherchent non seulement des codes d'activation, mais elles transmettent également au serveur distant le contenu de toutes les notifications sur les SMS entrants, ce qui peut conduire à une fuite d'informations confidentielles. Au total, ces applications malveillantes contenant le Trojan ont été téléchargées par au moins 538 000 utilisateurs.

" Dès la réception d'une alerte provenant de la société Doctor Web, Huawei a masqué les applications contenant des logiciels malveillants sur AppGallery pour assurer la sécurité des utilisateurs. La société procèdera à des contrôles supplémentaires afin de minimiser le risque d'apparitions futures de programmes similaires ", explique le service RP d'AppGallery.

Les produits antivirus Dr.Web pour Android détectent et éradiquent toutes les modifications connues de Android.Joker, qui ne présentent pas de danger pour nos utilisateurs.

En savoir plus sur Android.Joker.531

En savoir plus sur Android.Joker.242.origin

#Android #logiciels_malveillants #abonnement_payant #Trojan

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers