Le nouveau Trojan bancaire Coper cible les utilisateurs en Colombie

Top des actualités Doctor Web | Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

21 juillet 2021

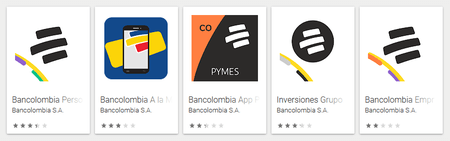

Tous les échantillons d’Android.BankBot.Coper détectés et examinés par nos analystes ont été diffusés sous le couvert du logiciel officiel d'un établissement de crédit, Bancolombia, l'appli Bancolombia Personas. Pour être plus convaincante, leur icône a été faite dans le même style que celui des programmes bancaires authentiques. Ci-dessous, un exemple d'une icône contrefaite et les icônes des applications authentiques Bancolombia (à droite) disponibles en téléchargement sur Google Play:

Le processus de contamination comprend plusieurs étapes. La première étape consiste à installer le programme-appât que les attaquants font passer pour une application bancaire. En fait, c'est un dropper, dont la tâche principale est de fournir et installer un module malveillant principal qui est caché à l’intérieur. Étant donné que le fonctionnement de toutes les modifications examinées est le même, sa description sera basée sur Android.BankBot.Coper.1.

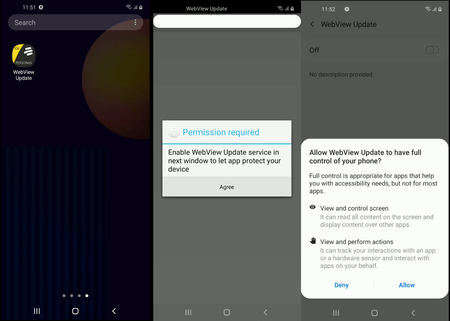

A son lancement, le dropper déchiffre et lance le fichier exécutable DEX (Android.BankBot.Coper.2.origin), qui se trouve dans ses ressources déguisées en un document web portant le nom o.htm. Ce composant du Trojan joue un rôle dans la deuxième étape de l'infection. L'une de ses tâches consiste à accéder aux Services d'accessibilité du système d'exploitation Android, grâce auxquels le cheval de Troie peut complètement contrôler un appareil infecté et simuler les actions de l'utilisateur (par exemple, appuyez sur des boutons de menu et fermer des fenêtres). Pour cela, il demande la permission correspondante à la victime. Une fois les privilèges demandés obtenus, le Trojan effectue les actions ultérieures lui-même. Ainsi, il tente de désactiver la protection embarquée du système d'exploitation Google Play Protect, d'autoriser l'installation de sources d’applis inconnues, d'installer et de lancer son module malveillant principal et de lui octroyer également un accès aux services d’accessibilité.

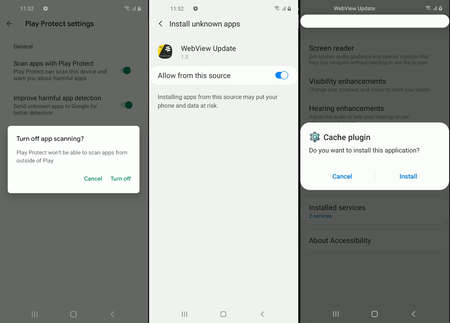

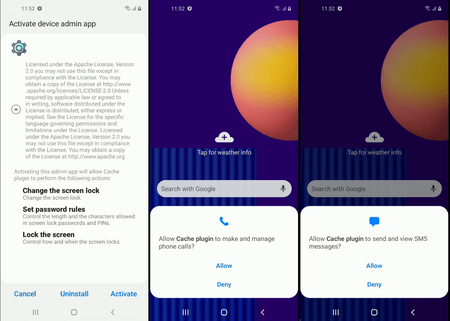

Le Trojan déchiffre, puis, en utilisant les privilèges obtenus, installe le package malveillant apk (Android.BankBot.Coper.2), qui est caché dans le deuxième fichier chiffré et déguisé en un enregistrement audio nommé PViwFtl2r3.mp3. Le package contient le module Android.BankBot.Coper.1.origin, qui effectue les actions malveillantes principales nécessaires pour les attaquants. Ce composant est installé sous le couvert d'une application système nommée Cache plugin et utilisant l'icône standard d'une roue crantée. Ainsi le nom et l'icône permettent aux pirates de tromper les utilisateurs.

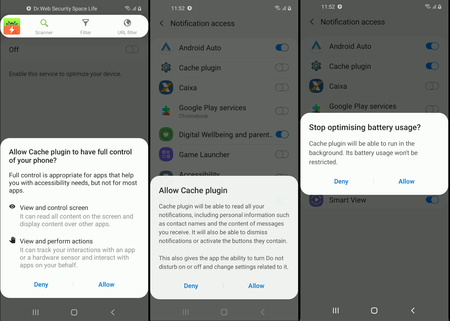

Une fois lancé, le module obtient un accès à un certain nombre de fonctionnalités importantes. Le Trojan demande une autorisation de lire et de gérer les notifications, il demande également de l'ajouter à la liste des exclusions de l'optimisation de la batterie, ce qui lui permet de fonctionner en continu. De plus, le Trojan devient adminisrateur de l'appareil et il reçoit également un accès à la gestion des appels et des SMS.

Ensuite, ce module retire l'icône de la liste des applications sur l'écran d'accueil et informe un serveur C&C de la réussite de la contamination, puis il attend d'autres instructions. Le Trojan maintient une connexion constante au serveur, en lui envoyant constamment des demandes. Le cas échéant, ce délai peut être modifié par une commande appropriée. De plus, en fonction de la réponse reçue du serveur, le Trojan est en mesure de modifier d'autres paramètres, dont les suivants :

- la liste des serveurs de gestion,

- la liste des applications cibles au démarrage desquelles des fenêtres de phishing seront affichées,

- la liste des programmes à supprimer,

- la liste des applications dont le lancement doit être arrêté par le Trojan en redirigeant l'utilisateur vers l'écran d'accueil,

- la liste de programmes dont les notifications seront bloquées.

- d'autres paramètres.

A l'aide des commandes reçues, Android.BankBot.Coper.1.origin peut effectuer les actions suivantes :

- exécuter les requêtes USSD,

- envoyer des SMS,

- verrouiller l'écran de l'appareil,

- déverrouiller l'écran de l'appareil,

- commencer à intercepter les SMS,

- arrêter l'interception des SMS,

- afficher les notifications Push,

- réafficher une fenêtre de phishing par-dessus l'application ciblée,

- lancer un keylogger,

- arrêter le keylogger,

- supprimer les applications indiquées dans une commande,

- supprimer lui-même et son dropper de l'appareil.

De plus, le Trojan intercepte et envoie au serveur le contenu de toutes les notifications Push entrantes sur l'appareil.

Pour afficher une fenêtre de phishing Android.BankBot.Coper.1.origin utilise une méthode courante pour les Trojans bancaires mobiles. Le contenu de la fenêtre est téléchargé depuis un serveur distant puis il est uploadé dans WebView, qui simule l'apparence du programme cible pour tromper la victime.

Les Trojans Android.BankBot.Coper sont dotés d'un certain nombre de mécanismes de protection. L'un d'eux est le contrôle de l'intégrité du composant malveillant principal. Si le composant est supprimé, les Banker tentent de le réinstaller.

La deuxième méthode est le suivi des événements potentiellement dangereux pour les chevaux de Troie tels que :

- l’ouverture de la page Google Play Protect dans le Play Store,

- la tentative de modifier la liste des administrateurs de l'appareil,

- l'accès de l'utilisateur à la section dédiée aux informations sur l'application dans la liste des programmes installés,

- la tentative de l'utilisateur de modifier les droits d'accès de l'application Trojan aux fonctions d'accessibilité.

Si les Banker détectent un de ces événements, ils utilisent les fonctions d'accessibilité d'Android pour taper sur le bouton " Home " afin de rediriger l'utilisateur vers l'écran d'accueil. Si les Trojans détectent que l'utilisateur tente de les supprimer, ils tapent sur le bouton " Retour ". Ainsi, non seulement ils empêchent leur suppression mais ils empêchent également l'utilisateur d'utiliser correctement son appareil.

De plus, les droppers des Trojans Android.BankBot.Coper possèdent d'autres mécanismes de protection. Par exemple, ils peuvent vérifier s'ils ont été lancés dans un milieu virtuel, ils contrôlent également la présence d'une carte SIM active et le pays où se trouve l'utilisateur. Si la vérification échoue, les Bankers cessent de fonctionner immédiatement. On peut supposer que le but de ces vérifications est d'empêcher l'installation du module principal malveillant dans des conditions défavorables pour les Trojans, afin d'éviter d'être détectés. Dans les échantillons examinés, cette vérification n'a pas été effectuée, mais elle existe bien et pourrait être activée dans les futures modifications des applications malveillantes.

Doctor Web recommande aux propriétaires d'appareils Android d'installer des applications bancaires provenant uniquement des catalogues officiels de logiciels ou de les télécharger depuis les sites officiels de leur banque.

Les produits antivirus Dr.Web pour Android détectent et éradiquent toutes les modifications connues des Trojans Android.BankBot.Coper, ils ne représentent donc aucun danger pour nos utilisateurs.

- En savoir plus sur Android.BankBot.Coper.1

- En savoir plus sur Android.BankBot.Coper.2.origin

- En savoir plus sur Android.BankBot.Coper.2

- En savoir plus sur Android.BankBot.Coper.1.origin