Revenir vers la liste d'actualités

le 19 octobre 2022

Les cybercriminels ont recours à diverses méthodes pour dissimuler les logiciels malveillants Android, et en particulier les chevaux de Troie bancaires. L’une de ces méthodes est la création de fausses applications bancaires ou la modification de vraies applications, qui sont ensuite distribuées sous le couvert d’originaux. Y compris par le biais de sites tiers. Cependant, aujourd’hui, les utilisateurs sont bien informés et devenant plus expérimentés, ils prêtent souvent attention aux signes qui peuvent révéler une fausse application (interface inhabituelle, erreurs grammaticales ou graphiques dans la conception du programme, absence de certaines fonctions, etc.). C’est pourquoi ces méthodes peuvent perdre de leur efficacité.

Une autre méthode est de « cacher » un cheval de Troie bancaire là où les victimes potentielles s’y attendront le moins. Par exemple, dans des programmes qui ne sont pas liés aux banques, mais qui intéressent d’une manière ou d’une autre les utilisateurs. Il peut s’agir d’une grande variété d’applications : pour la communication dans les réseaux sociaux, le traitement des documents, l’accès aux cinémas en ligne et bien d’autres. C'est l'approche qui a été choisie par les auteurs des programmes malveillants Android.Banker.5097 et Android.Banker.5098 détectés par nos analystes.

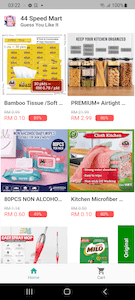

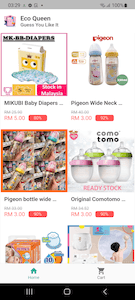

Ces chevaux de Troie bancaires sont distribués sous le couvert de magasins d’applications mobiles appelés Olivia Beauty, 44 Speed Mart, Eco Queen et Pinky Cat, chacun dédié à une catégorie distincte de produits: nourriture, cosmétiques, articles ménagers, enfants et animaux.

Les attaquants s’attendent à ce que les utilisateurs soient de plus en plus familiers avec le concept de « Service – Application ». C’est-à-dire au fait que de nombreuses entreprises, magasins en ligne et parfois même des communautés dans les réseaux sociaux, possèdent leur propre programme mobile. En raison d’une moindre sensibilisation aux dangers potentiels et d’une sous-estimation des risques, les propriétaires d’appareils mobiles ont tendance à télécharger de telles applications même sur des sites inconnus. Et puisque la fonction principale de la boutique en ligne est de fournir la possibilité d’acheter des biens et des services, les victimes potentielles sont plus susceptibles de divulguer des données de carte bancaire et d’autres informations confidentielles. Les malfaiteurs en profitent.

Android.Banker.5097 et Android.Banker.5098 ciblent les utilisateurs malaisiens. Ils se propagent par le biais de sites malveillants à l’aide de techniques d’ingénierie sociale standard. Ainsi, les victimes potentielles sont invitées à télécharger l’application d’un magasin particulier dans le catalogue Google Play ou AppGallery. En fait, les fichiers APK sont téléchargés directement des sites visités, tandis que les catalogues populaires ne sont mentionnés que pour tromper les utilisateurs. Pour installer des chevaux de Troie téléchargeables, les utilisateurs doivent autoriser cette action dans les paramètres de leurs appareils mobiles.

A première vue, ces chevaux de Troie ressemblent à de vraies applications d’achat. Ils fournissent une liste de produits que l’utilisateur peut explorer, ajouter au panier et essayer d’acheter. Cependant, ce n’est qu’une astuce, et il n’y a aucune fonctionnalité réelle. Dans le même temps, pour une plus grande attractivité, les programmes proposent d’acheter des biens avec des remises de 49% à 95%.

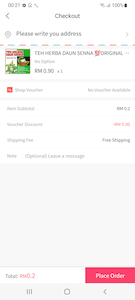

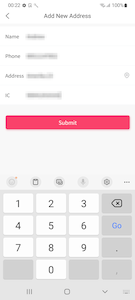

Lorsque l'utilisateur tente d’acheter des articles ajoutés au panier, il est invité à fournir des données personnelles censées être nécessaires à la livraison de la commande. Les informations comprennent le nom du client, l’adresse de résidence, le numéro IC (Identification Card Number) et, dans certaines versions, la date de naissance. Une fois les données soumises, elles sont transmises à un serveur distant.

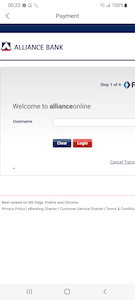

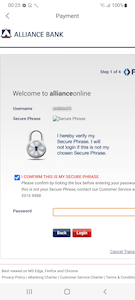

Puis les chevaux de Troie proposent de choisir une banque pour le paiement. Lorsque une banque est sélectionnée, un formulaire de phishing créé dans le style de l’établissement de crédit correspondant est téléchargé du serveur de gestion. Il contient des champs pour saisir le login et le mot de passe du compte du système bancaire distant. Au moment de l’analyse, le serveur avait préparé des formulaires pour attaquer les clients des établissements de crédit suivants :

- Maybank

- HLB Connect

- CIMB Group

- Public Bank Berhad

- Affin Bank

- BSN (Bank Simpanan Nasional)

- Bank Islam

- AmBank

- Alliance Bank

D’autres banques pourraient être ciblées à l’avenir.

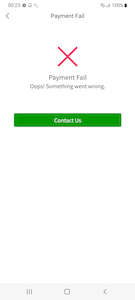

Une fois l’utilisateur connecté au système de la banque via un faux formulaire, il voit un message d’erreur et le processus d'achat s’arrête. En réalité, les données soumises tombent entre les mains des attaquants, après quoi ils peuvent se connecter au compte volé au nom de la victime et accéder à son compte.

Pour contourner le système d’authentification à deux facteurs, ainsi que pour que la victime ne soupçonne pas d’actions illégales à l’avance, ces chevaux de Troie bancaires offrent la possibilité d’intercepter des messages SMS avec des codes à usage unique. Il est à noter que, dans Android.Banker.5097 et Android.Banker.5098, cette fonctionnalité est mise en place différemment. Par exemple, le Trojan Android.Banker.5097 utilise un framework spécialisé, qui est basé sur JavaScript, tandis que Android.Banker.5098 utilise un plugin pour le framework Flutter.

Ainsi, à l’aide de ces applications malveillantes, les cybercriminels volent non seulement les données nécessaires pour accéder aux comptes bancaires, mais aussi des informations personnelles précieuses qui peuvent ensuite être utilisées dans l'organisation de nouvelles attaques ou vendues sur le marché noir.

Doctor Web rappelle que le téléchargement et l’installation d’applications Android sur Internet en contournant les sources officielles augmente considérablement le risque d’infecter vos appareils. Pour vous protéger contre les chevaux de Troie bancaires et autres menaces Android, nous vous recommandons d’utiliser un antivirus.

Les produits antivirus Dr.Web pour Android détectent et neutralisent les programmes malveillants Android.Banker.5097 et Android.Banker.5098123, c'est pourquoi ils ne représentent aucun danger pour nos utilisateurs.

En savoir plus sur Android.Banker.5097

En savoir plus sur Android.Banker.5098

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments