La porte dérobée Linux pirate les sites gérés par WordPress

Real-time threat news | Toutes les actualités | Alertes virales

le 13 janvier 2023

Les cybercriminels attaquent les sites WordPress depuis des années. Les experts en sécurité observent des cas où diverses vulnérabilités de la plateforme et de ses composants sont utilisées pour pirater des ressources Internet et y injecter des scripts malveillants. Une analyse du cheval de Troie détecté par les experts de Doctor Web a montré qu'il pourrait être l'outil malveillant que les cybercriminels utilisent depuis plus de 3 ans pour mener des attaques similaires et gagner de l'argent en revendant du trafic, ou en arbitrant.

Le malware Linux.BackDoor.WordPressExploit.1, selon la classification de Dr.Web, est conçu pour fonctionner sur des appareils tournant sous les systèmes d'exploitation 32-bits de la famille Linux, mais il peut également fonctionner sous les OS 64-bits. Linux.BackDoor.WordPressExploit.1 est une porte dérobée que les attaquants contrôlent à distance. En recevant des commandes, il est capable d'effectuer les actions suivantes:

- attaquer une page Web donnée (site),

- passer en mode d'attente,

- Cesser de fonctionner,

- arrêter la journalisation des actions exécutées.

La fonction principale du cheval de Troie est de pirater des sites Web basés sur le système de gestion de contenu WordPress et en injectant un script malveillant dans leurs pages Web. Pour ce faire, il utilise des vulnérabilités connues dans les plugins WordPress, ainsi que dans les thèmes de sites Web. Avant l'attaque, le cheval de Troie contacte le serveur de commande et de contrôle et reçoit de celui-ci l'adresse de la ressource Web à pirater. Puis Linux.BackDoor.WordPressExploit.1 tente à tour de rôle d'exploiter les vulnérabilités des versions obsolètes des plugins et thèmes suivants pouvant être installés sur le site:

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control (vulnérabilité CVE-2016-10972);

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Faceboor Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ (vulnérabilités CVE-2019-17232, CVE-2019-17233);

- WP-Matomo Integration (WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

Si une ou plusieurs vulnérabilités sont exploitées avec succès, du code JavaScript malveillant téléchargé depuis un serveur distant est injecté dans la page cible. Dans ce cas, l'injection se produit de telle sorte que lorsque la page infectée est chargée, ce code JavaScript sera lancé en tout premier, quel que soit le contenu de la page précédente. Ensuite, en cliquant n'importe où sur la page infectée, les utilisateurs seront redirigés vers le site dont les attaquants ont besoin.

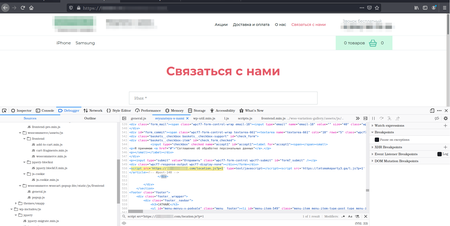

Voici un exemple d'injection dans une des pages piratées:

Le cheval de Troie récolte des statistiques de son fonctionnement: il suit le nombre total de sites attaqués, tous les cas d'exploits réussis et, de plus, le nombre d'exploitations réussies de vulnérabilités dans le plugin WordPress Ultimate FAQ et Facebook Messenger de Zotabox. De plus, il informe le serveur distant de toutes les vulnérabilités non corrigées détectées.

Parallèlement à la version actuelle de ce cheval de Troie, nos experts ont également identifié sa version mise à jour - Linux.BackDoor.WordPressExploit.2. Il diffère de l'original par l'adresse du serveur de commande et de contrôle, l'adresse du domaine depuis lequel le script malveillant est téléchargé, ainsi qu'une liste complétée de vulnérabilités exploitables pour les plugins suivants :

- Brizy WordPress Plugin

- FV Flowplayer Video Player

- WooCommerce

- WordPress Coming Soon Page

- WordPress theme OneTone

- Simple Fields WordPress Plugin

- WordPress Delucks SEO plugin

- Poll, Survey, Form & Quiz Maker by OpinionStage

- Social Metrics Tracker

- WPeMatico RSS Feed Fetcher

- Rich Reviews plugin

Dans le même temps, une fonctionnalité non implémentée a été trouvée dans les deux versions du cheval de Troie, cette fonctionnalité a été conçue pour pirater les comptes des administrateurs de sites Web attaqués par force brute - en sélectionnant les identifiants et les mots de passe dans les dictionnaires disponibles. On peut supposer que cette fonctionnalité était présente dans des modifications antérieures, ou, à l'inverse, est prévue par des attaquants pour de futures versions d'une application malveillante. Si une telle option apparaît dans d'autres versions de la porte dérobée, les cybercriminels pourront attaquer avec succès certains sites qui utilisent pourtant des versions de plugins avec des vulnérabilités corrigées.

Doctor Web recommande aux propriétaires de sites basés sur le CMS WordPress de maintenir à jour tous les composants de la plateforme, y compris les plugins et thèmes tiers, et d'utiliser des identifiants et des mots de passe forts et uniques pour leurs comptes.

Plus d'info sur Linux.BackDoor.WordPressExploit.1

Plus d'info sur Linux.BackDoor.WordPressExploit.2