Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois de février 2023

le 6 avril 2023

Les chevaux de Troie bancaires et les rançongiciels ont été détectés moins fréquemment sur les appareils protégés par Dr.Web. De plus, l'activité des chevaux de Troie espions a diminué de 34 %, les plus courants étant diverses variantes d'un cheval de Troie qui attaque les utilisateurs de certaines modifications non officielles du messager WhatsApp.

Au cours du mois de février, les analystes de Doctor Web ont détecté plus de 70 applications malveillantes sur Google Play. La plupart d'entre elles appartenaient à la famille de programmes frauduleux Android.FakeApp. Parmi elles on a vu également des applications de chevaux de Troie qui abonnaient les internautes à des services payants.

Les tendances principales du mois de février

- Augmentation de l'activité des Trojans publicitaires

- Diminution de l'activité des chevaux de Troie bancaires et des rançongiciels

- Diminution de l'activité des applications d'espionnage

- Apparition de nombreuses menaces sur Google Play

Selon les données fournies par les produits antivirus Dr.Web pour Android

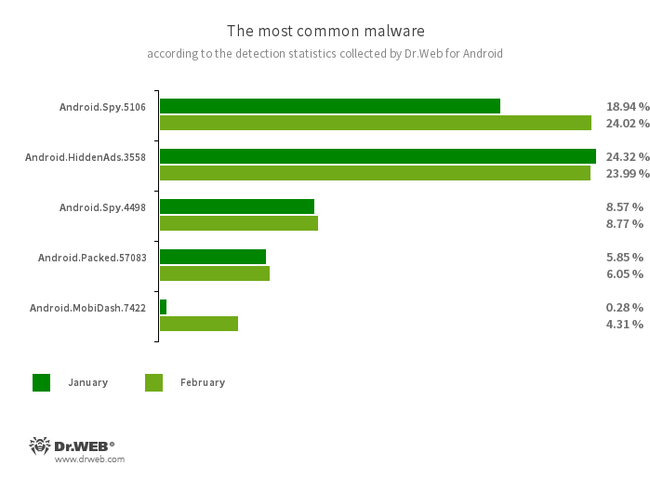

- Android.Spy.5106

- Android.Spy.4498

- Détection de diverses variantes du cheval de Troie, qui sont des versions modifiées de variantes non officielles de l'application WhatsApp. Ce malware peut voler le contenu des notifications, proposer d'installer des programmes provenant de sources inconnues et, lors de l'utilisation de la messagerie, afficher des boîtes de dialogue avec un contenu personnalisable à distance.

- Android.HiddenAds.3558

- Trojan qui est conçu pour afficher des publicités. Les représentant de cette famille sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils « masquent » l'icône de l'application dans le menu de l'écran d'accueil.

- Android.Packed.57083

- Applications Android protégées par l'outil de compression ApkProtector. Parmi elles on trouve des chevaux de Troie bancaires, des logiciels espions et d'autres logiciels malveillants.

- Android.MobiDash.7422

- Trojan qui affiche des publicités intempestives. C'est un module que des développeurs de logiciels intègrent dans des applications.

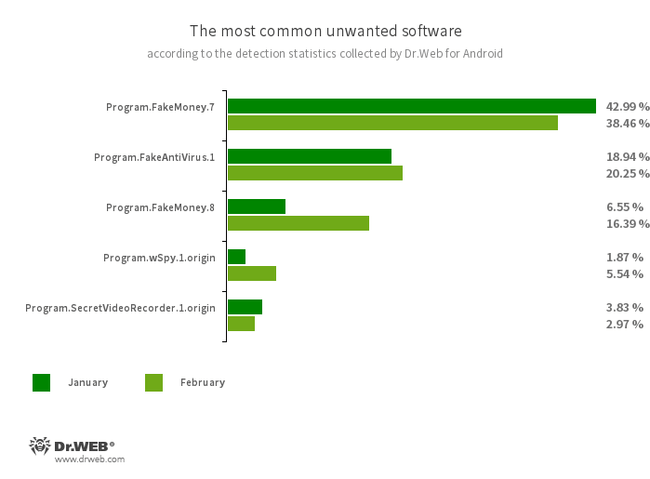

- Program.FakeMoney.7

- Program.FakeMoney.8

- Détection d'applications qui permettent prétendument de gagner de l'argent en effectuant certaines actions ou tâches. Elles imitent l'accumulation de récompenses, alors que pour retirer l'argent « gagné », il est nécessaire d'accumuler un certain montant. Même lorsque les utilisateurs réussissent, ils ne peuvent pas recevoir de paiements.

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.wSpy.1.origin

- Un logiciel espion commercial conçu pour surveiller secrètement les propriétaires d'appareils Android. Il permet de lire la correspondance de l'utilisateur (messages dans les messageries instantanées populaires et SMS), d'écouter l'environnement, de suivre l'emplacement de l'appareil, de suivre l'historique du navigateur Web, d'accéder au répertoire téléphonique et aux contacts, aux photos et aux vidéos, de prendre captures d'écran et photos via l'appareil photo de l'appareil, et dispose également d'une fonction d'enregistreur de frappe.

- Program.SecretVideoRecorder.1.origin

- Détection de différentes versions de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

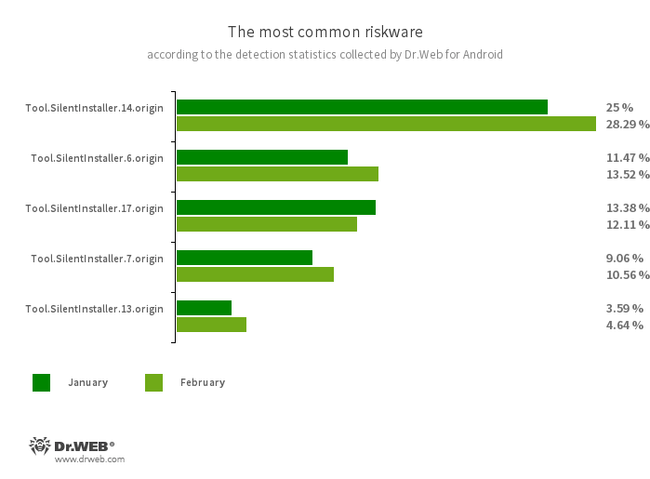

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.17.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

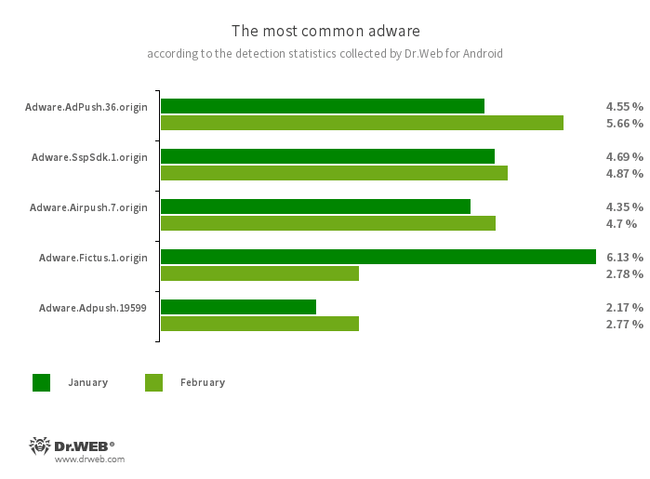

- Adware.AdPush.36.origin

- Adware.Adpush.19599

- Modules publicitaires intégrables dans les applications Android. Ils affichent des publicités qui induisent les utilisateurs en erreur. Par exemple, ces notifications peuvent être similaires aux messages du système d'exploitation. De plus, les modules de cette famille collectent un certain nombre de données confidentielles, et sont également capables de télécharger d'autres applications et d'initier leur installation.

- Adware.SspSdk.1.origin

- Module publicitaire spécialisé intégré dans les applications Android. Il affiche des publicités lorsque les programmes qui le contiennent sont fermés. Par conséquent, il est plus difficile pour les utilisateurs de déterminer la source des publicités gênantes.

- Adware.Airpush.7.origin

- Représentant de la famille de modules publicitaires qui sont intégrés à des applications Android et affichent différentes publicités. Selon leur version et modification, il peut s'agir de publicités, de pop-ups ou de bannières. A l'aide de ces modules, les pirates distribuent souvent des malwares en proposant d'installer des applications. De plus, de tels modules transmettent diverses informations confidentielles à un serveur distant.

- Adware.Fictus.1.origin

- Un module publicitaire que les pirates intègrent dans des versions clonées de jeux et d'applications Android populaires. Son intégration dans les programmes se fait à l'aide d'un packer spécialisé net2share. Les copies du logiciel ainsi créées sont distribuées via divers répertoires d'applications et affichent des publicités indésirables après l'installation.

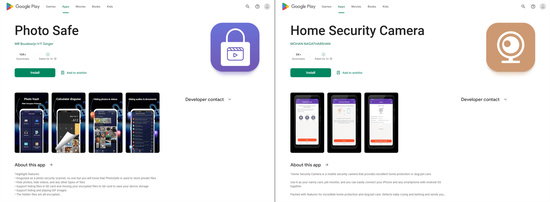

Menaces sur Google Play

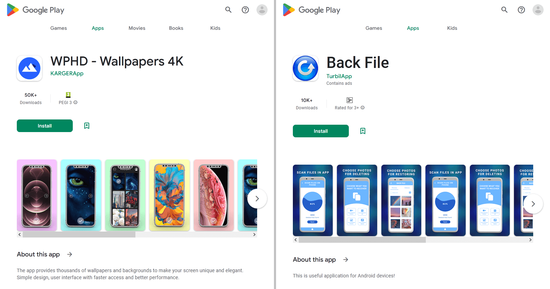

En février 2023, les analystes de Doctor Web ont détecté de nouvelles applications malveillantes dans le catalogue Google Play, ces applis abonnaient les propriétaires d'appareils Android à des services payants. Ainsi, les chevaux de Troie de la famille Android.Subscription — Android.Subscription.19 et Android.Subscription.20 — ont été distribués sous le couvert d'une collection d'images WPHD - Wallpapers 4K et d'utilitaires pour récupérer les fichiers supprimés Back File.

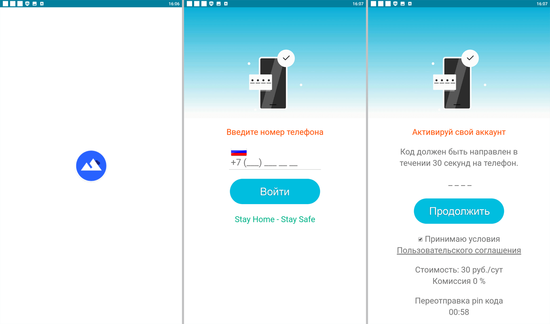

Les applications malveillantes de ce type, pendant leur lancement, téléchargent des sites de services payants et tentent de s'abonner soit automatiquement, soit en invitant les utilisateurs à fournir un numéro de téléphone mobile. Voici des exemples de sites Web que les chevaux de Troie détectés ont téléchargés afin d’accéder à un abonnement payant :

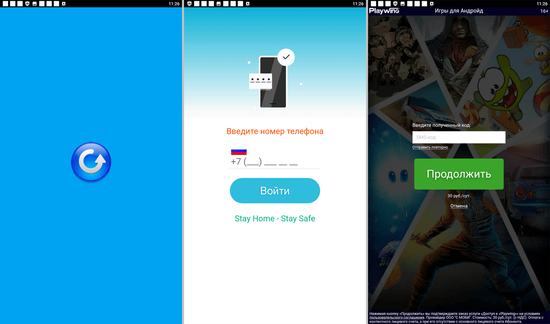

Les nouveaux représentants de la famille Android.Joker, nommés Android.Joker.2038 et Android.Joker.2039, ont été dissimulés derrière l'application Photo Safe conçue pour protéger les fichiers contre un accès non autorisé et derrière le programme Home Security Camera, qui permettait de contrôler les caméras de surveillance via un Smartphone ou d'utiliser l'appareil lui-même en mode vidéosurveillance. Ces programmes malveillants téléchargent les sites Web des services ciblés de manière transparente, ensuite ils abonnent leurs victimes à des services payants.

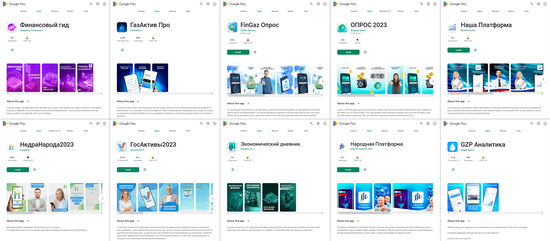

De plus, nos experts ont trouvé des dizaines de programmes contrefaits de la famille Android.FakeApp, qui ont été distribués sous le couvert de différents logiciels. Les pirates tentaient de faire passer beaucoup d'entre eux pour des applications financières - guides et didacticiels, logiciels pour répondre à des enquêtes, négocier et consulter des données sur les prix, outils de comptabilité domestique etc, parmi ces applis on voit notamment Android.FakeApp.1219, Android.FakeApp.1220, Android.FakeApp.1221, Android.FakeApp.1226, Android.FakeApp.1228, Android.FakeApp.1229, Android.FakeApp.1231, Android.FakeApp.1232, Android.FakeApp.1241 et d'autres.

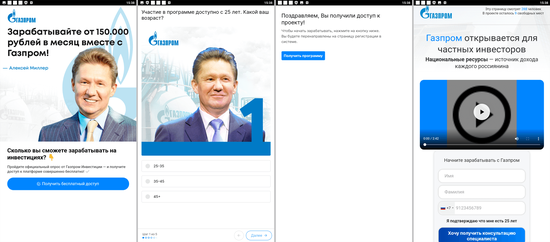

Si les utilisateurs les ont installés lorsqu'ils ont cliqué sur un lien spécifique (par exemple, provenant d'une publicité), alors lors du lancement des programmes, des sites frauduleux sont téléchargés. Sur ces sites, les victimes potentielles sont invitées à répondre à un court sondage et à accéder à une « plateforme d'investissement » en enregistrant un compte avec des données personnelles. Certains de ces programmes, que les utilisateurs ont trouvés et installés de leur propre initiative, ont montré la fonctionnalité attendue au lieu de télécharger des sites frauduleux.

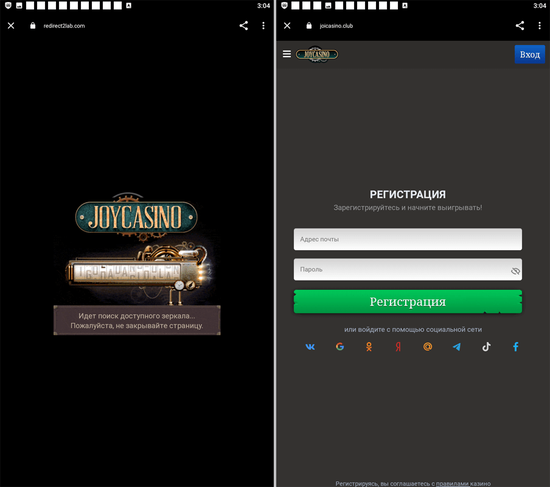

Exemples de sites frauduleux qu'ils téléchargent :

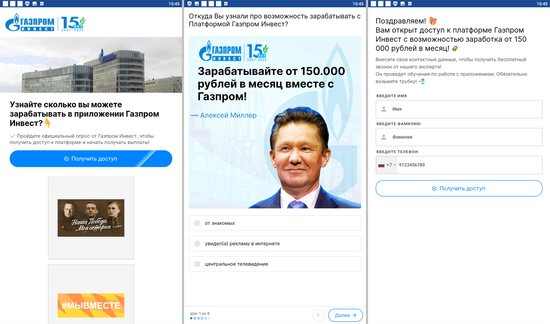

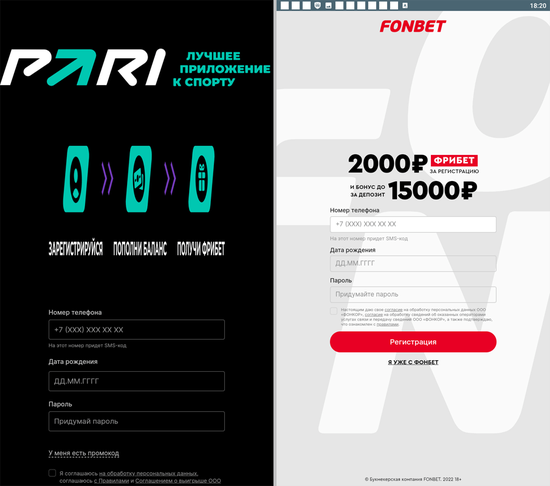

Un certain nombre de programmes ont été présentés par les attaquants comme des applications sportives ou des logiciels de paris officiels.

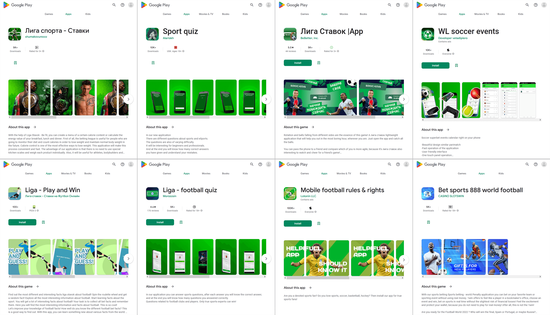

Certains d'entre eux (Android.FakeApp.1192, Android.FakeApp.1193, Android.FakeApp.1194, Android.FakeApp.22.origin, Android.FakeApp.1195, Android.FakeApp.1196 et autres) ont effectué une vérification des appareils sur lesquels ils fonctionnaient. S'ils détectaient que ces appareils étaient des appareils de test (par exemple, avec une carte SIM manquante ou des modèles de la gamme Nexus), ils activaient des fonctionnalités inoffensives - ils lançaient des jeux, des quiz, téléchargeaient des tables de sport, des informations sur les matchs, etc. Sinon, ils ouvraient dans WebView ou dans le navigateur des sites dont les adresses étaient obtenues à partir de la base de données Firebase. D’autres programmes contrefaits similaires (Android.FakeApp.1197, Android.FakeApp.1198, Android.FakeApp.1199, Android.FakeApp.1200, Android.FakeApp.1201, Android.FakeApp.1202, Android.FakeApp.1204, Android.FakeApp.1209, Android.FakeApp.1212 et d'autres) se connectaient à un serveur distant, qui prenait la décision de lancer des fonctions cachées inoffensives ou de télécharger un site particulier. Le cheval de Troie Android.FakeApp.1203 recevait des liens vers des sites de téléchargement à partir du service cloud Firebase Remote Config. Vous trouverez ci-dessous des exemples du fonctionnement de ces programmes.

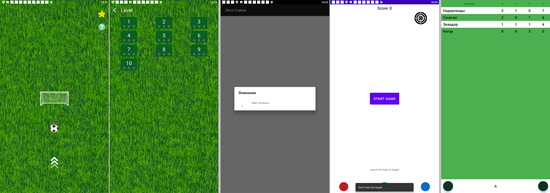

Lancement de jeux et téléchargement de tableaux des matchs de football :

Les mêmes applications téléchargent des sites de bookmakers :

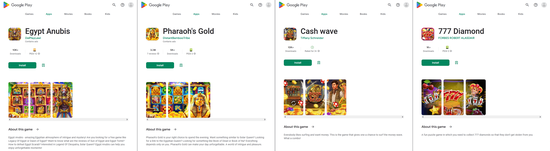

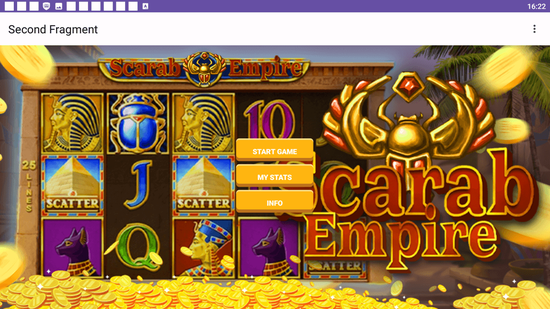

Les programmes contrefaits distribués sous couvert de jeux Android.FakeApp.1222, Android.FakeApp.1224, Android.FakeApp.1225 et Android.FakeApp.1235 au lieu de la fonctionnalité de jeu, pouvaient télécharger des sites de casino en ligne dans le navigateur Google Chrome.

Un exemple du fonctionnement de l'un d'entre eux en mode jeu :

Exemples de sites qu'ils téléchargent :

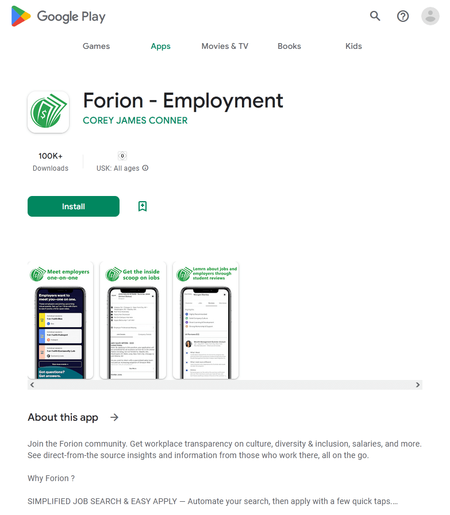

Parmi les contrefaçons identifiées figurait un autre programme qui était distribué sous le couvert d'un outil de recherche d'emploi et chargeait des sites frauduleux avec une liste de fausses offres d'emploi. Lorsque les utilisateurs choisissaient l'une des annonces, ils étaient invités à laisser leurs coordonnées en remplissant un formulaire spécifique, ou bien contacter directement " l'employeur " via un messenger. Il s'agit d'une des modifications de l'application de cheval de Troie, connue depuis fin 2022, et qui est détecté par Dr.Web comme Android.FakeApp.1133.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers