Un SDK contenant le module SpinOk ayant des fonctionnalités espions et diffusé via des applis a été installé plus de 421 millions de fois

Real-time threat news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

le 29 mai 2023

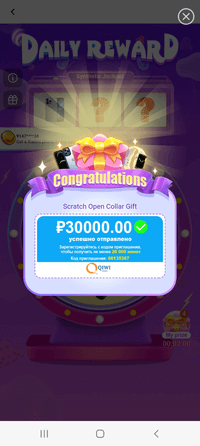

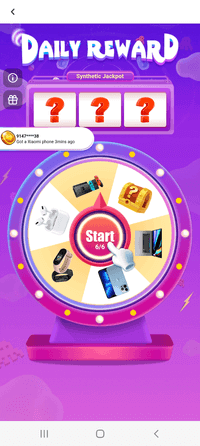

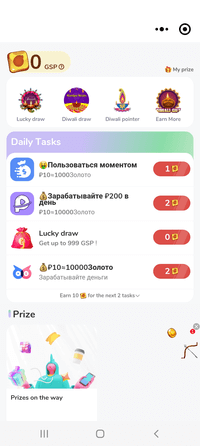

Le module SpinOk est conçu pour garder les utilisateurs dans les applications grâce à des mini-jeux, un système de tâches, ainsi que des tirages au sort présumés. Une fois initialisé, ce cheval de Troie SDK se connecte au serveur C&C, lui envoyant une requête contenant des données techniques sur le périphérique infecté, notamment des données du gyroscope, du magnétomètre, etc., qui peuvent être utilisées pour savoir si l’appareil fonctionne dans un environnement virtuel, émulateur, bac à sable et ajuster le fonctionnement d'une application malveillante contenant le Trojan pour éviter sa détection par les chercheurs. Dans le même but, les paramètres de proxy de l'appareil sont ignorés, ce qui permet de masquer les connexions réseau pendant l'analyse. En réponse, le module reçoit du serveur de contrôle une liste de liens qu'il charge sur WebView pour afficher des bannières publicitaires.

Voici un exemple de publicités affichées par Android.Spy.SpinOk :

Dans le même temps, le cheval de Troie SDK étend les capacités du code JavaScript exécuté sur les pages Web publicitaires téléchargeables. Il ajoute de nombreuses fonctionnalités à ce code, notamment :

- réception d'une liste de fichiers dans les répertoires indiqués,

- vérification de la présence d'un fichier ou d’un répertoire en particulier sur l'appareil,

- réception d'un fichier depuis un appareil,

- réception et modification du contenu du presse-papiers.

Cela permet à ceux qui gèrent ce Trojan de récupérer des informations sensibles et des fichiers à partir de l'appareil de l'utilisateur. Par exemple, les fichiers accessibles par une application embarquant Android.Spy.SpinOk. Pour ce faire, les attaquants devront ajouter le code approprié à la page HTML de la bannière publicitaire.

Les experts de Doctor Web ont détecté ce Trojan et plusieurs modifications de celui-ci dans un certain nombre d'applications distribuées via le catalogue Google Play. Certaines d'entre elles contiennent le SDK malveillant, d'autres ne l'avaient que dans certaines versions, ou ont déjà été supprimées. Nos analystes l'ont trouvé dans 105 programmes qui ont été téléchargés au moins 421 290 300 fois au total. Ainsi, des centaines de millions de propriétaires d'appareils Android risquent d'être victimes de cyber espionnage. Doctor Web a informé Google de la menace détectée.

Voici les noms des 10 programmes les plus populaires dans lesquels le cheval de Troie SDK Android.Spy.SpinOk a été détecté :

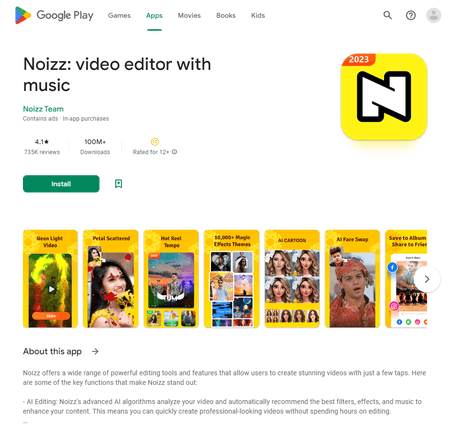

- Noizz : éditeur vidéo avec musique (au moins 100 000 000 d'installations),

- Zapya-Transfer, partage de fichiers (au moins 100 000 000 d'installations ; le module Trojan était présent de la version 6.3.3 à la version 6.4 et est manquant dans la version actuelle 6.4.1),

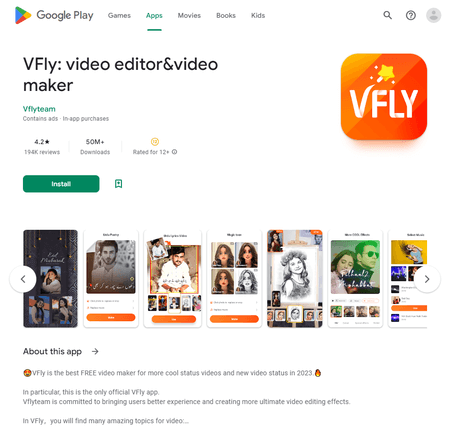

- VFly : video editor&video maker (au moins 50 000 000 d'installations),

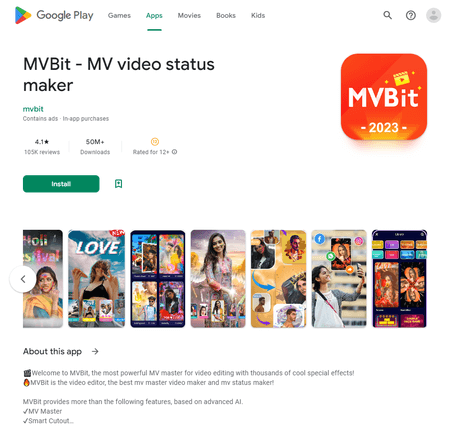

- VFly : MV video status maker (au moins 50 000 000 d'installations),

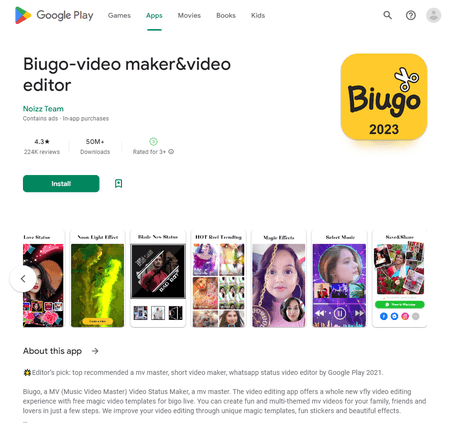

- Biugo : éditeur vidéo magique (au moins 50 000 000 d'installations),

- Crazy Drop (au moins 10 000 000 d'installations),

- Cashzine - Earn money reward (au moins 10 000 000 d’installations),

- Fizzo Novel - Reading Offline (au moins 10 000 000 d'installations),

- CashEM :Get Rewards (au moins 5 000 000 d'installations),

- Cochez :watch to earn (au moins 5 000 000 d'installations).

La liste complète des applications peut être consultée sur ce lien.

Dr.Web Antivirus pour les appareils mobiles Android détecte et supprime avec succès toutes les versions connues du module Trojan Android.Spy.SpinOk et les applications dans lesquelles il est intégré.

En savoir plus sur Android.Spy.SpinOk

La news a été complétée le 15 septembre 2023

SpinOk a contacté Doctor Web pour vérifier et éliminer les causes de la détection. Après l'analyse, quelques corrections ont été apportées par SpinOK, le module (com.spin.ok.gp) a été mis à jour vers la version 2.4.2, où il n'y a pas de fonctionnalité malveillante. Rapport sur l'analyse du module actualisé.

La news a été complétée le 15 septembre 2023

SpinOk a contacté Doctor Web pour vérifier et éliminer les causes de la détection. Après l'analyse, quelques corrections ont été apportées par SpinOK, le module (com.spin.ok.gp) a été mis à jour vers la version 2.4.2, où il n'y a pas de fonctionnalité malveillante. Rapport sur l'analyse du module actualisé.