Le 14 juin 2023

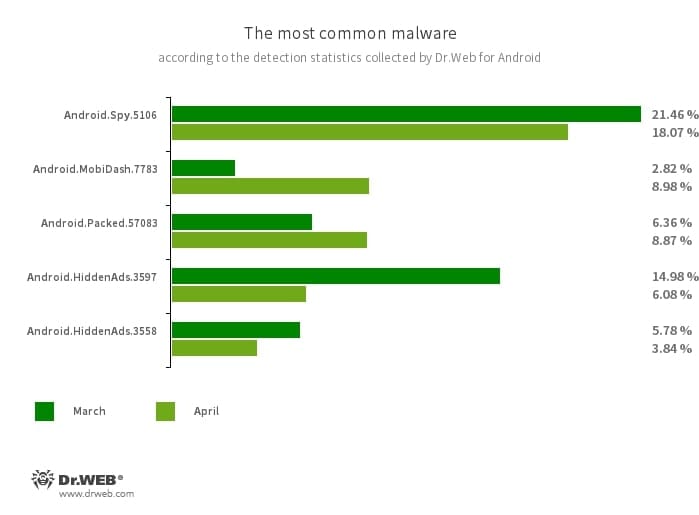

L'activité des chevaux de Troie espions a diminué de 28%. Le plus souvent, différentes variantes d’un Trojan espion (notamment, Android.Spy.5106 et Android.Spy.4498), dissimulées derrière certaines modifications non officielles du messenger WhatsApp ont été détectées.

Par rapport au mois de mars, le nombre d'attaques menées par les chevaux de Troie bancaires a augmenté de 32,4%, et le nombre d'applications malveillantes ransomware Android.Locker a augmenté de 15%.

Au cours du mois d'avril, les analystes de Doctor Web ont détecté sur Google Play de nouvelles applications malveillantes contrefaites de la famille Android.FakeApp, ces applis ont été utilisées par des pirates dans différentes schémas frauduleux. De plus, les cybercriminels ont distribué un Trojan de la famille Android.Joker via Google Play, cette appli abonnait les internautes à des services payants.

LES TENDANCES PRINCIPALES D'AVRIL

- Activité accrue des Trojans publicitaires Android.MobiDash

- Diminution de l'activité des Trojans publicitaires Android.HiddenAds

- Augmentation de l'activité des chevaux de Troie bancaires

- Apparition de nouvelles menaces sur Google Play

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.Spy.5106

- Trojan, qui est une version modifiée de versions non officielles de l'application WhatsApp. Ce programme peut voler le contenu des notifications, proposer d'installer des programmes provenant de sources inconnues et, lors de l'utilisation de la messagerie, afficher des boîtes de dialogue avec un contenu personnalisable à distance.

- Android.MobiDash.7783

- Trojan qui affiche des publicités intempestives. C'est un module de programme que des développeurs de logiciels intègrent à des applications.

- Android.Packed.57083

- Applications Android protégées par l'outil de compression ApkProtector. Parmi elles, des chevaux de Troie bancaires, des logiciels espions et d'autres logiciels malveillants.

- Android.HiddenAds.3597

- Android.HiddenAds.3558

- Trojans conçus pour afficher des publicités. Les représentants de cette famille sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils « masquent » l'icône de l'application dans le menu de l'écran d'accueil.

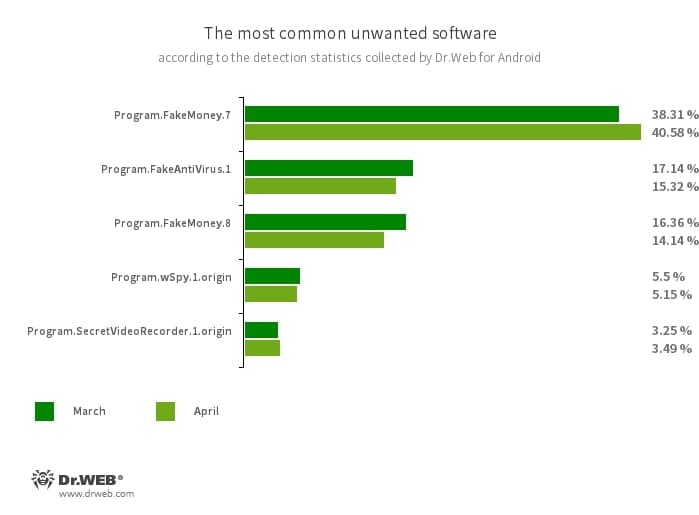

- Program.FakeMoney.7

- Program.FakeMoney.8

- Détection d'applications qui permettent prétendument de gagner de l'argent en effectuant certaines actions ou tâches. Elles imitent l'accumulation de récompenses, alors que pour retirer l'argent « gagné », il est nécessaire d'accumuler un certain montant. Les utilisateurs ne reçoivent jamais l’argent soi-disant gagné.

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.wSpy.1.origin

- Un logiciel espion commercial conçu pour surveiller secrètement les propriétaires d'appareils Android. Il permet aux pirates de lire la correspondance de l'utilisateur (messages dans les messageries instantanées populaires et SMS), d'écouter l'environnement, de suivre l'emplacement de l'appareil, de suivre l'historique du navigateur Web, d'accéder au répertoire téléphonique et aux contacts, aux photos et aux vidéos, de prendre captures d'écran et photos via l'appareil photo de l'appareil, et dispose également d'une fonction d'enregistreur de frappe.

- Program.SecretVideoRecorder.1.origin

- Détection de différentes versions de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

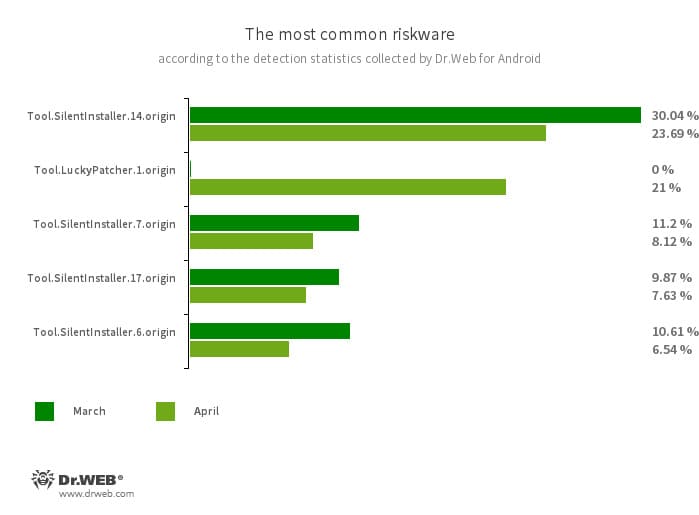

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.17.origin

- Tool.SilentInstaller.6.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.LuckyPatcher.1.origin

- Utilitaire qui permet de modifier les applications Android installées (créer des correctifs pour elles) afin de changer la logique de leur fonctionnement ou de contourner certaines restrictions. Notamment, avec son aide, les utilisateurs peuvent essayer de désactiver la vérification de l'accès root dans les programmes bancaires ou obtenir des ressources illimitées dans les jeux. Pour créer des correctifs, l'utilitaire télécharge des scripts spécialement préparés sur Internet, que n'importe qui peut créer et ajouter à la base de données commune. La fonctionnalité de ces scripts peut également être malveillante, c'est pourquoi les correctifs créés peuvent constituer un danger potentiel.

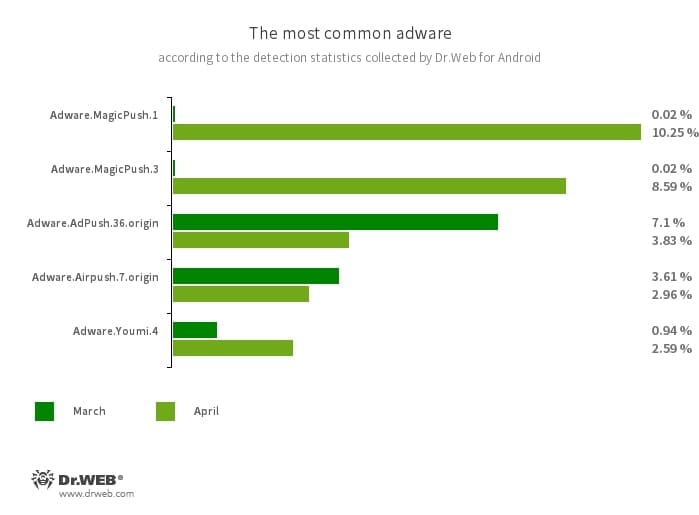

- Adware.MagicPush.1

- Adware.MagicPush.3

- Modules publicitaires intégrés à des applis Android. Ils affichent des bannières pop-up par-dessus l'interface du système d'exploitation lorsque ces programmes ne sont pas utilisés. Ces bannières contiennent des informations trompeuses. Le plus souvent, ils signalent des fichiers suspects prétendument détectés, ou parlent de la nécessité de bloquer le spam ou d'optimiser la consommation d'énergie de l'appareil. Pour ce faire, l'utilisateur est invité à se rendre dans l'application appropriée dans laquelle l'un de ces modules est embarqué. Lors de l'ouverture du programme, l'utilisateur voit une publicité.

- Adware.AdPush.36.origin

- Module publicitaire pouvant être intégré à des applications Android. Il affiche des publicités qui induisent les utilisateurs en erreur. Par exemple, ces notifications peuvent être similaires aux messages du système d'exploitation. De plus, le module collecte un certain nombre de données confidentielles, et est également capable de télécharger d'autres applications et d'initier leur installation.

- Adware.Airpush.7.origin

- Représentant de la famille de modules publicitaires qui sont intégrés à des applications Android et affichent différentes publicités. Selon leur version et modification, il peut s'agir de publicités, de pop-ups ou de bannières. A l'aide de ces modules, les pirates distribuent souvent des malwares en proposant d'installer des applications. De plus, de tels modules transmettent diverses informations confidentielles à un serveur distant.

- Adware.Youmi.4

- Détection d'un module publicitaire indésirable qui place des étiquettes publicitaires sur l'écran d'accueil des appareils Android.

Menaces sur Google Play

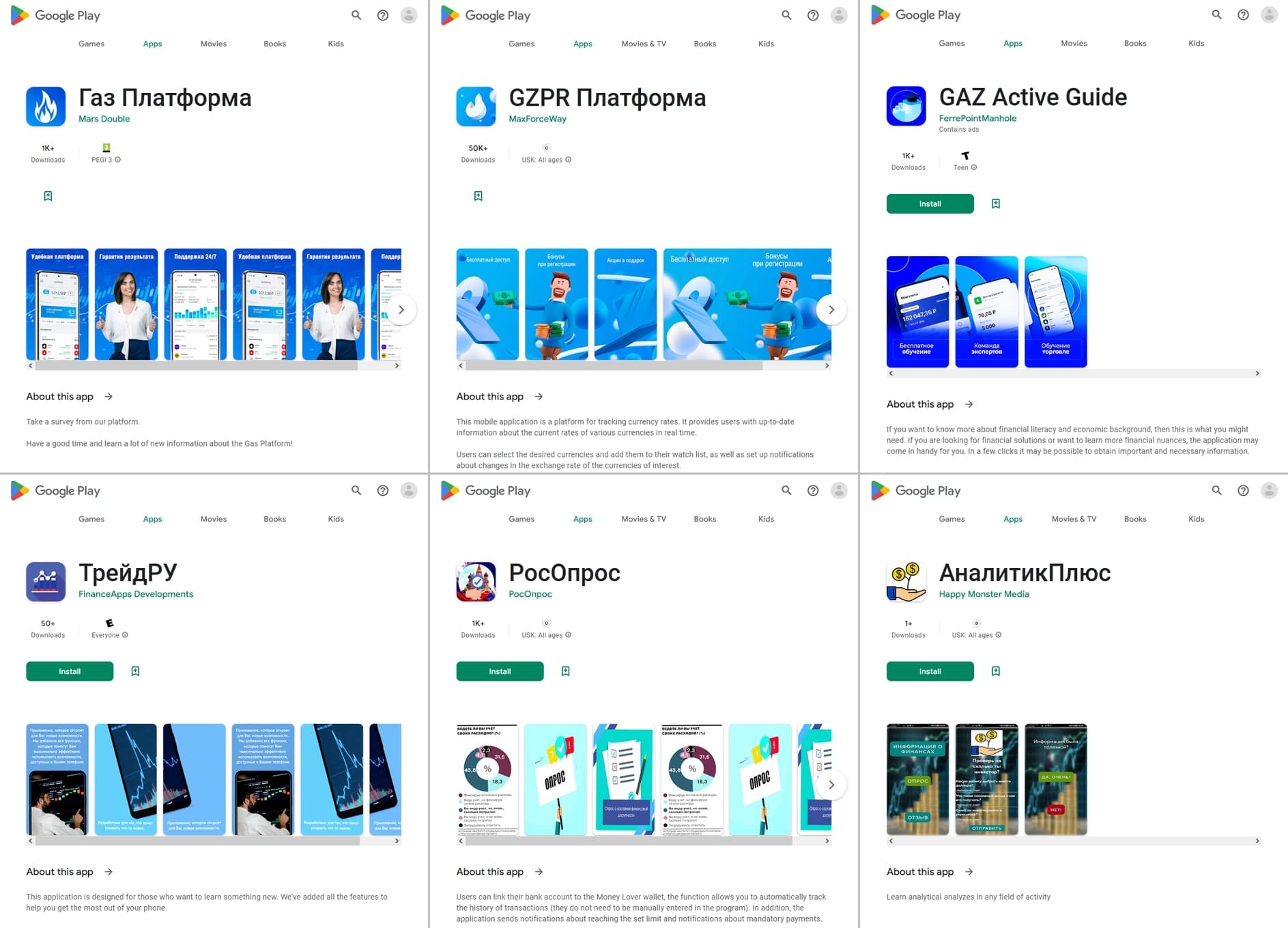

Au mois d'avril, les analystes de Doctor Web ont détecté plus de 30 applications malveillantes de la famille Android.FakeApp sur Google Play. Certaines d'entre elles (Android.FakeApp.1320, Android.FakeApp.1329, Android.FakeApp.1331, Android.FakeApp.1336, Android.FakeApp.1340, Android.FakeApp.1347 et d'autres) ont été diffusées sous couvert d'applications financières. Par exemple, divers répertoires et guides d'investissement, outils de trading, programmes de participation à des enquêtes, etc. Cependant, leur véritable fonction est de télécharger des sites frauduleux par lesquels les attaquants tentent d'obtenir des données personnelles et de voler de l’argent.

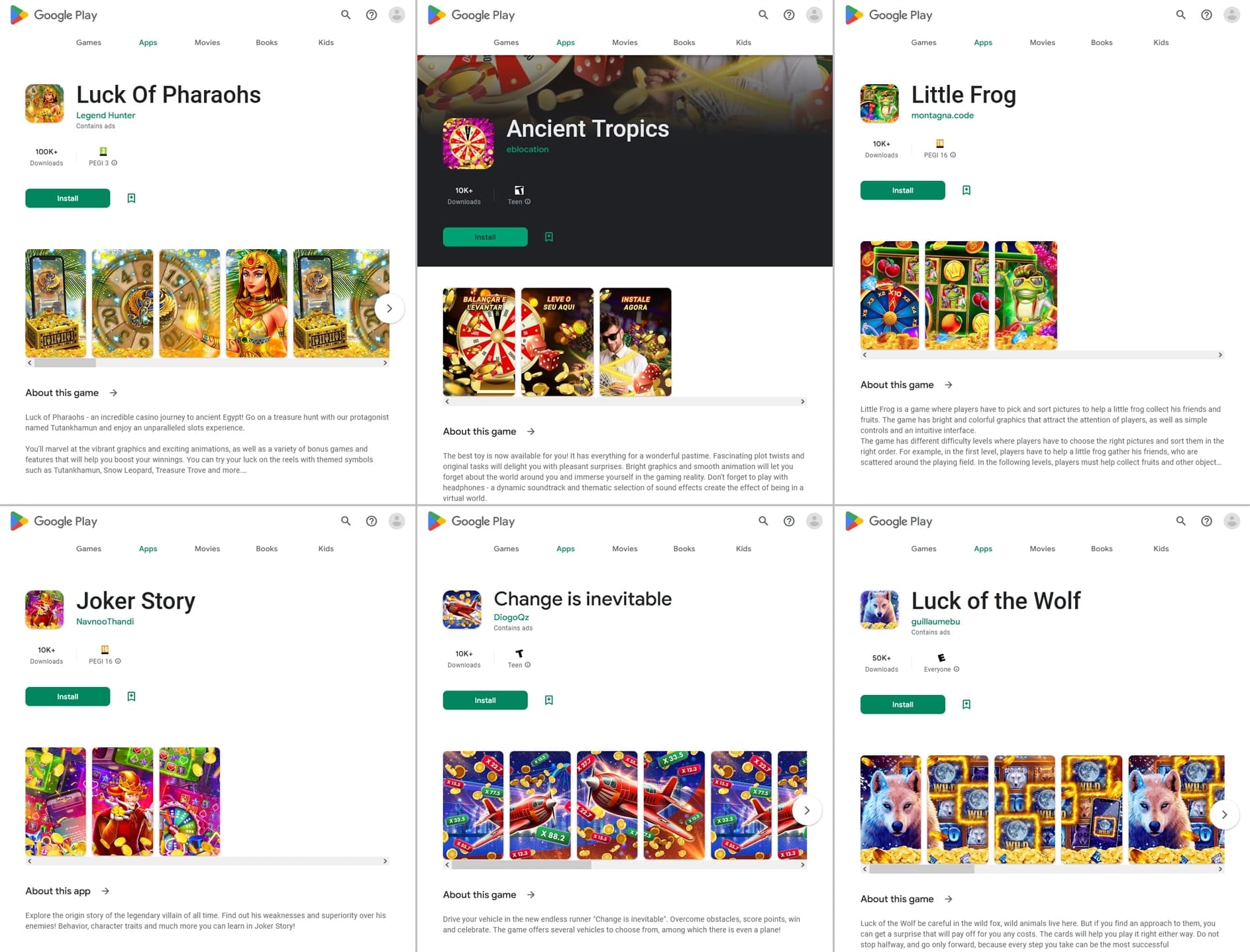

D'autres programmes de ce type ont été diffusés sous couvert de jeux, notamment, Android.FakeApp.1322, Android.FakeApp.1326, Android.FakeApp.1330, Android.FakeApp.1334, Android.FakeApp.1337 et Android.FakeApp.26.origin. Au lieu de la fonctionnalité attendue, ils pouvaient télécharger des sites de casino en ligne.

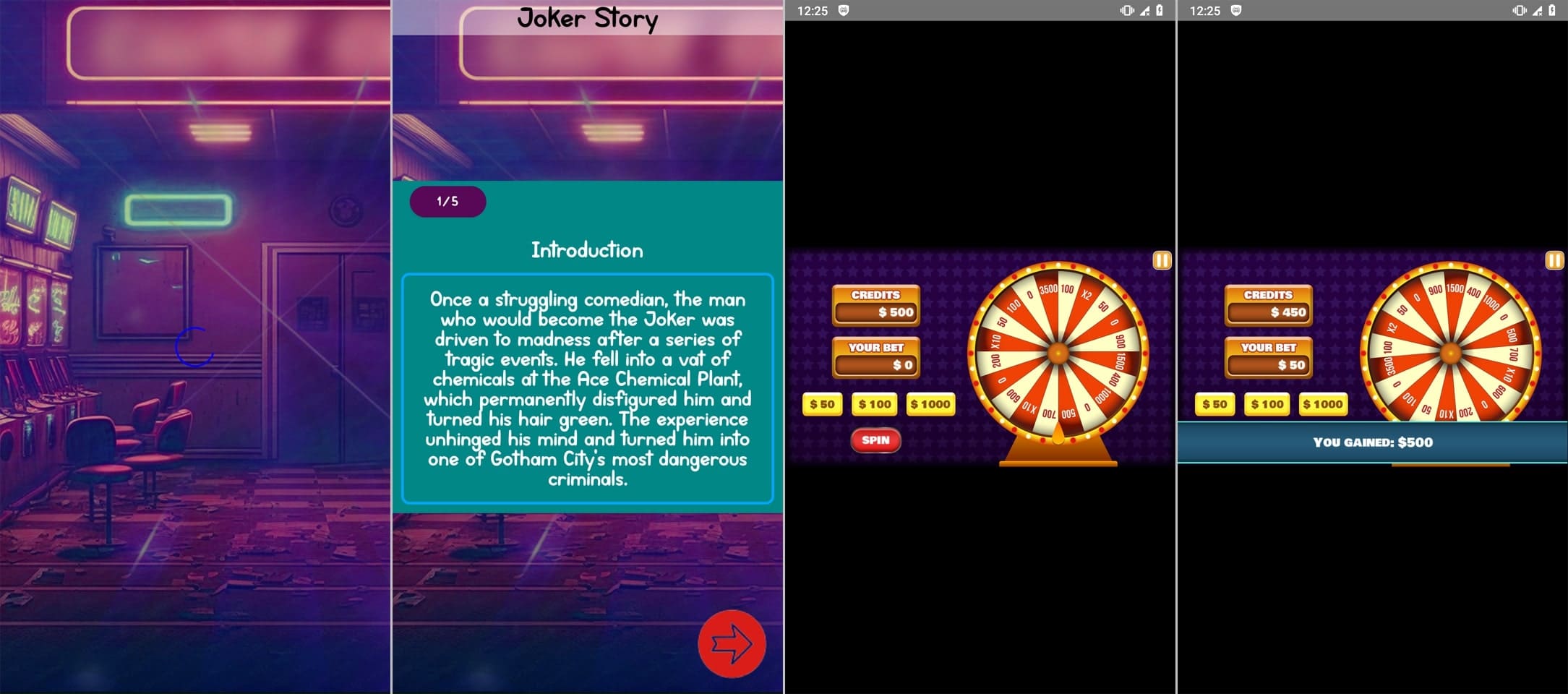

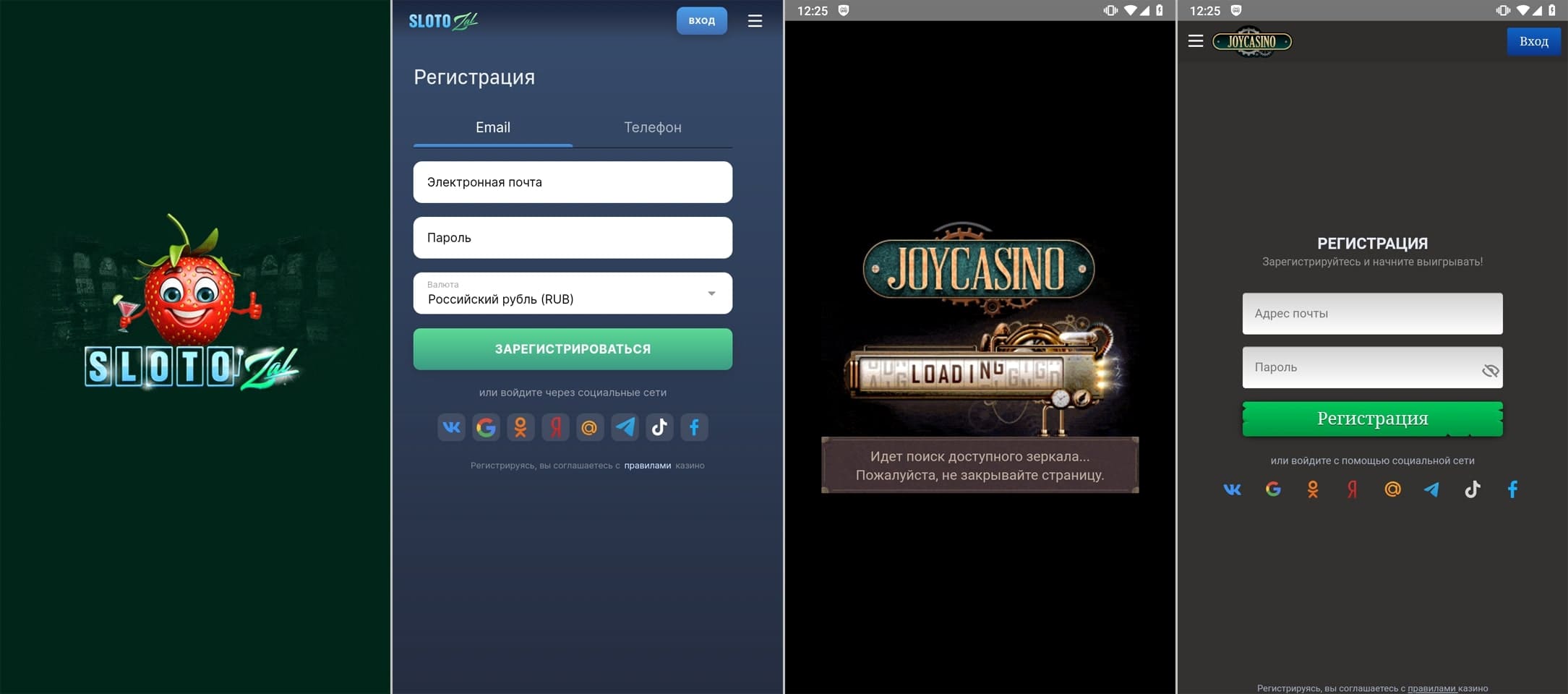

Des exemples de leur comportement ambivalent sont présentés ci-dessous. Dans le premier cas, la fonctionnalité du jeu est disponible, dans le second — les sites cibles sont chargés.

De plus, nos spécialistes ont identifié de nouveaux programmes frauduleux que les attaquants ont présenté comme des outils pour trouver un travail. Ce sont les représentants de la famille Android.FakeApp, ajoutés à la base virale Dr.Web comme Android.FakeApp.1324 et Android.FakeApp.1307, ils invitent les utilisateurs à indiquer leur données personnelles dans un formulaire spécialisé ou bien à contacter des " employeurs " via des messageries instantanées.

Dans le même temps, les attaquants ont distribué le Troian Android.Joker.2106 sur Google Play, ce programme abonnait ses victimes à des services payants. Il était masqué dans une application pour créer des signatures.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers