Le Trojan-bootloader Fruity contamine en plusieurs étapes des ordinateurs Windows

Real-time threat news | Hot news | Toutes les actualités | Alertes virales

le 27 juillet 2023

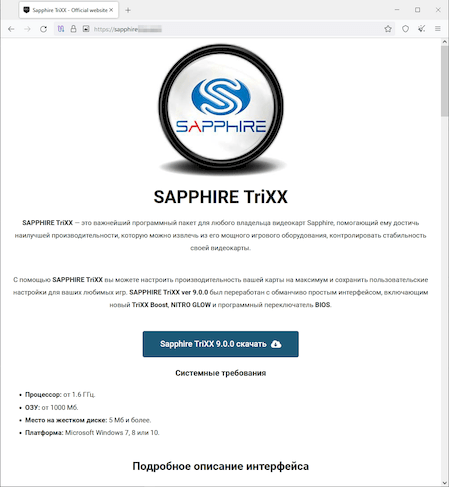

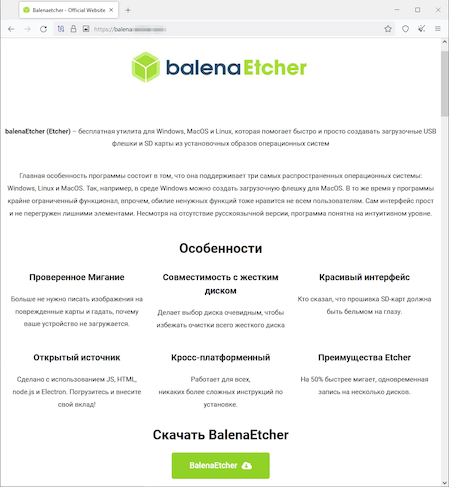

Depuis environ un an, Doctor Web enregistre des plaintes d'utilisateurs concernant des ordinateurs Windows infectés par le logiciel espion Remcos Rat (Trojan.Inject4.57973). Au cours de l'enquête sur ces incidents, nos experts ont découvert une attaque dans laquelle le rôle principal revient à un cheval de Troie multicomposant Trojan.Fruity.1. Pour le propager, les attaquants créent des sites malveillants, ainsi que des installateurs pour divers programmes, parmi lesquels des outils pour affiner le paramétrage des processeurs, des cartes vidéo et du BIOS, des utilitaires pour vérifier l'état des équipements informatiques et d’autres encore. Ces installateurs servent d'appât et contiennent non seulement le logiciel intéressant la victime potentielle, mais également le cheval de Troie lui-même, ainsi que tous ses composants.

En cas de tentative de télécharger un programme à partir d'un faux site, le visiteur est redirigé vers la page du service de partage de fichiers MEGA, où on lui propose de télécharger une archive zip contenant en réalité un package de Trojan.

Lorsque la victime extrait le fichier exécutable de l'archive et le lance, le processus d'installation standard commence. Et avec le programme inoffensif souhaité, se charge également Trojan.Fruity.1 sur l’ordinateur. Avec d'autres composants, il est copié dans le même dossier que le programme appât.

L'un des modules du cheval de Troie apparaît comme un programme légitime. Dans notre exemple, Trojan.Fruity.1 est intégré dans l'une des bibliothèques du langage de programmation Python, qui est exécuté à l'aide de l'interpréteur python.exe avec une signature numérique valide. De plus, des cas d'utilisation de fichiers VLC et VMWare comme modules légitimes ont été identifiés.

Vous trouverez ci-dessous une liste des fichiers associés au cheval de Troie :

- python39.dll — une copie de la bibliothèque du paquet Python avec du code malveillant intégré,

- python.exe — l'interpréteur Python original pour exécuter la bibliothèque modifiée,

- idea.cfg — fichier de configuration contenant des données relatives à l'emplacement de la charge utile,

- idea.mp3 — modules de chevaux de Troie chiffrés,

- fruit.png — charge utile cryptée.

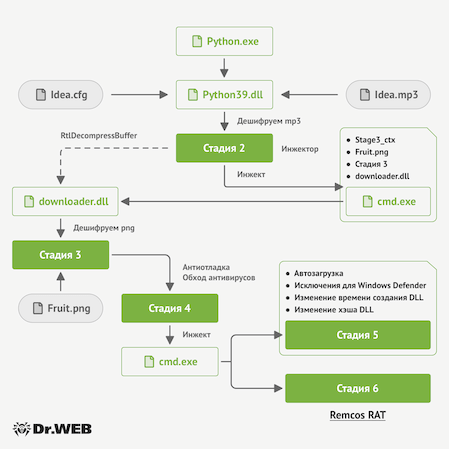

Après les avoir retirés de l'installateur, un processus d'infection en plusieurs étapes du système commence. L'image suivante montre un schéma général de l'algorithme de fonctionnement de Trojan.Fruity.1:

1ère étape de contamination

Au lancement de la bibliothèque python39.dll, Trojan.Fruity.1 déchiffre le contenu du fichier idea.mp3 et en extrait la bibliothèque dll et le shellcode (code №1) pour la deuxième étape. Il lit également le contenu du fichier idea.cfg. Le dernier contient une ligne avec des informations sur l'emplacement de la charge utile que le cheval de Troie doit lancer. La charge utile peut être téléchargée à partir d'Internet ou placée localement sur l'ordinateur cible. Dans ce cas, le fichier fruit.png local précédemment extrait par l'installateur du cheval de Troie est utilisé.

2eme étape de contamination

Le code Shell déchiffré (code №1) lance l'interpréteur de commande cmd.exe en mode pause. Des informations sur l'emplacement de la charge utile (fruit.png), le code Shell de la troisième étape (code №2), ainsi que le contexte de son fonctionnement sont enregistrés dans la mémoire du processus créé. Ensuite, un patch est inséré dans l'image du fichier dll décrypté à la première étape, indiquant l'adresse du contexte dans le processus. Puis ce fichier dll est injecté dans le processus cmd.exe, après quoi la gestion passe à la bibliothèque.

3eme étape de contamination

La bibliothèque injectée vérifie la chaîne reçue avec des données sur l'emplacement de la charge utile cryptée. Si la chaîne commence par l'abréviation HTTP, la bibliothèque essaie de télécharger le fichier cible à partir d'Internet. Sinon, elle utilise un fichier local. Dans ce cas, le chemin local vers le fichier fruit.png est transmis à la bibliothèque. Cette image est déplacée vers un répertoire temporaire et le code №2 est exécuté pour la déchiffrer. Dans le fichier fruit.png, deux fichiers exécutables (bibliothèques dll) sont cachés à l'aide de la stéganographie, ainsi que le code Shell pour initialiser l'étape suivante (code №3).

4eme étape de contamination

Après avoir terminé les étapes précédentes, Trojan.Fruity.1 lance le code n №3. Avec son aide, il tente de contourner la détection par les logiciels antivirus et d'interférer avec le processus de son débogage lorsqu'il est analysé par des spécialistes en sécurité.

Le cheval de Troie tente d'effectuer une injection dans le processus msbuild.exe du programme MSBuild. En cas d'échec, la tentative est répétée pour les processus cmd.exe (interpréteur de commandes Windows) et notepad.exe (programme Notepad). Dans le processus cible, en utilisant la méthode Process Hollowing, l'une des deux bibliothèques dll déchiffrées depuis l'image fruit.png est introduite, ainsi que le code Shell pour initialiser la cinquième étape (code №4).

Ensuite, dans le répertoire temporaire du système, un fichier dll avec un nom aléatoire est créé, dans lequel le contenu du fichier exécutable déchiffré à partir de la même image est enregistré. Ce fichier est également injecté dans le processus cible, ici, grâce à la méthode Process Doppelgänging, qui permet de remplacer en mémoire le processus d'application original par un processus malveillant. Dans ce cas, la bibliothèque est un cheval de Troie espion Remcos RAT.

5eme étape de contamination

En utilisant le code Shell intégré à la bibliothèque (code №4) et la bibliothèque dll, Trojan.Fruity.1 installe l'application python.exe dans l'auto-démarrage de l'OS. Il crée également une tâche pour son lancement dans le planificateur système. De plus, Trojan.Fruity.1 ajoute cette application à la liste des exclusions de l'antivirus embarqué Windows. Ensuite, le code Shell écrit des données aléatoires à la fin du fichier python39.dll de telle sorte qu'il change la quantité de hachage et diffère ainsi du fichier original du programme d'installation du cheval de Troie. Enfin, il modifie les métadonnées de la bibliothèque en changeant la date et l'heure de sa création.

Trojan.Fruity.1 diffuse actuellement le logiciel espion Remcos RAT, mais il peut être utilisé avec d'autres malwares, téléchargés sur Internet ou bien distribués au sein d’installateurs de logiciels. Les cybercriminels peuvent ainsi mettre en œuvre divers scénarios d'attaque.

Nos experts rappellent qu'il faut télécharger des logiciels uniquement à partir de sources fiables, des sites de développeurs officiels et de catalogues spécialisés. De plus, il faut installer un antivirus pour protéger les ordinateurs. Les produits Dr.Web détectent et suppriment avec succès le Trojan Trojan.Fruity.1 et ses composants malveillants.

En savoir plus sur Trojan.Fruity.1

En savoir plus sur Trojan.Inject4.57973