La boîte de Pandore est ouverte : le célèbre cheval de Troie Mirai revient sous une nouvelle forme sur les téléviseurs et les consoles Android TV

Real-time threat news | Hot news | Toutes les actualités | Alertes virales

Le 6 septembre 2023

Les experts de Doctor Web ont reçu des rapports de plusieurs utilisateurs sur des cas de modifications de fichiers dans la zone système. Le moniteur de menaces a réagi à la présence des objets suivants dans le système de fichiers sur les appareils :

- /system/bin/pandoraspearrk

- /system/bin/supervisord

- /system/bin/s.conf

- /system/xbin/busybox

- /system/bin/curl

Une modification des deux fichiers suivants a également été détectée :

- /system/bin/rootsudaemon.sh

- /system/bin/preinstall.sh

Différents fichiers ont été modifiés sur différents appareils. Il s'est avéré que le script qui installe ce logiciel malveillant recherche les services système dont le code exécutable se trouve dans les fichiers .sh et leur ajoute une chaîne qui lance un cheval de Troie :

- /system/bin/supervisord -c /system/bin/s.conf &

Ceci est nécessaire pour que le cheval de Troie prenne pied dans le système et s'exécute après le redémarrage de l'appareil.

Un fichier obscurci nommé pandoraspearrk présente un intérêt particulier. Après avoir été examiné, il a été ajouté à la base virale Dr.Web comme la porte déronbée Android.Pandora.2. Son objectif principal est d'utiliser un appareil infecté au sein d'un botnet pour effectuer des attaques DDoS distribuées. Le fichier supervisord est un service qui surveille l'état du fichier exécutable pandoraspearrk et redémarre la porte dérobée si elle s'arrête. Le supervisord reçoit ses paramètres du fichier s.conf. Les fichiers busybox et curl sont des versions courantes des utilitaires de ligne de commande du même nom qui sont présents pour fournir des fonctions réseau et travailler avec le système de fichiers. Le fichier rootsudaemon.sh démarre le service daemonsu, qui dispose des privilèges root, et le supervisord déjà mentionné avec le transfert des paramètres de s.conf vers celui-ci. Le programme preinstall.sh effectue diverses actions spécifiées par le fabricant de l'appareil.

Ce malware cible les utilisateurs d'appareils Android TV, principalement le segment de prix le plus bas. Plus précisément, elle menace les propriétaires de Tanix TX6 TV Box, MX10 Pro 6K, H96 MAX X3 et d'un certain nombre d'autres décodeurs.

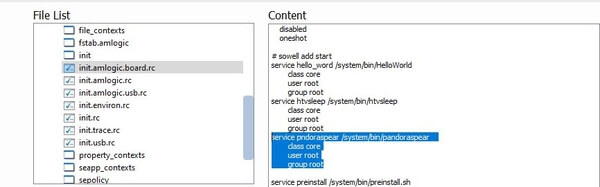

Nous avons découvert que ce cheval de Troie est une modification de la porte dérobée Android.Pandora.10 (anciennement Android.BackDoor.334) contenue dans la mise à jour malveillante du micrologiciel pour le décodeur MTX HTV BOX HTV3 du 3 décembre 2015. Il est probable que cette mise à jour ait été distribuée à partir de divers sites, car elle est signée avec des clés de test accessibles au public Android Open Source Project. Le service qui lance la porte dérobée est inclus dans l'image de démarrage boot.img. L'image ci-dessous montre le lancement d'un service malveillant dans le fichier init.amlogic.board.rc à partir de boot.img.

Le deuxième vecteur de transmission des portes dérobées de la famille Android.Pandora est l'installation d'applications à partir de sites de diffusion illégale de films et de séries télévisées. Des exemples de telles ressources peuvent être des domaines avec des noms tels que youcine, magistv, latinatv et unitv, destinés aux utilisateurs hispanophones.

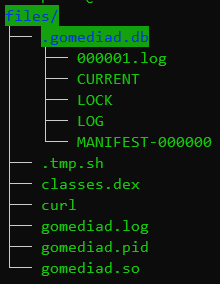

Après l'installation et le lancement de l'application sur un appareil, le service GoMediaService démarre à l'insu de l'utilisateur. Après le premier lancement de l'application, ce service démarre automatiquement lorsque l'appareil démarre, en appelant le programme gomediad.so. Cette version du programme déballe un certain nombre de fichiers, y compris l'exécutable classes.dex, qui est défini par l'antivirus Dr.Web comme un objet Tool.AppProcessShell.1, un interpréteur de commandes avec des privilèges élevés. Ultérieurement, les programmes sur l'appareil peuvent interagir avec ce shell de ligne de commande via le port ouvert 4521. L'image ci-dessous montre la structure des fichiers créés par le programme gomediad.so, qui est détecté comme Android.Pandora.4, après son lancement.

Parmi les fichiers déballés se trouve .tmp.sh, qui est l'installateur de la porte dérobée Android.Pandora.2. Après l'installation et le démarrage, la porte dérobée reçoit l'adresse du serveur de contrôle à partir des paramètres de la ligne de commande ou d'un fichier crypté par l'algorithme Blowfish. Après avoir accédé au serveur, la porte dérobée télécharge le fichier hosts, en remplaçant le fichier système d'origine par celui-ci, démarre le processus d'auto-mise à jour, puis est prête à recevoir des commandes.

En envoyant des commandes à un appareil infecté, les attaquants peuvent lancer et arrêter des attaques DDoS via des protocoles TCP et UDP, exécuter SYN, ICMP et DNS-flood, ouvrir reverse shell, monter les partitions système du système d'exploitation Android TV pour la lecture et l'écriture, etc. Toutes ces fonctionnalités ont été mises en œuvre à l'aide de l'utilisation du code du cheval de Troie Linux.Mirai, qui, depuis 2016, est utilisé pour organiser des attaques DDoS sur des sites bien connus tels que GitHub, Twitter, Reddit, Netflix, Airbnb et bien d'autres.

Doctor Web recommande de mettre à jour le système d'exploitation de vos appareils vers les dernières versions disponibles qui corrigent les vulnérabilités existantes, ainsi que de télécharger le logiciel uniquement à partir de sources fiables : sites Web officiels ou boutiques d'applications.

Avec les privilèges root, Dr.Web Security Space pour Android est capable de neutraliser Android.Pandora, ainsi que les applications dans lesquelles il est intégré. Si l'accès root est indisponible sur un appareil contaminé, pour éradiquer le malware, vous devez installer une image saine de l'OS qui peut être fournie par le fabricant de l'appareil concerné.

En savoir plus sur Android.Pandora.2 et Linux.Mirai

En savoir plus sur Android.Pandora.4