Le 15 septembre 2023

De nouvelles menaces ont été détectées sur Google Play. Parmi elles, un Trojan utilisé par les pirates dans leurs tentatives de voler de la crypto-monnaie, ainsi que d'autres applications malveillantes qui abonnent les internautes à des services payants.

Tendances principales du mois du juillet

- Augmentation de l'activité des Trojans publicitaires Android.HiddenAds

- Diminution de l'activité des Trojans publicitaires Android.MobiDash

- Augmentation de l'activité des chevaux de Troie bancaires et des applications malveillantes espions

- Nouvelles menaces sur Google Play

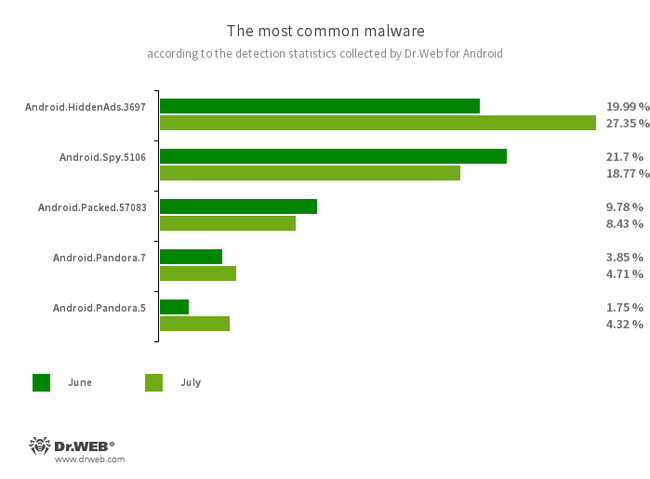

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.HiddenAds.3697

- Trojan qui est conçu pour afficher des publicités. Les représentants de cette famille sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils « masquent » l'icône de l'application dans le menu de l'écran d'accueil.

- Android.Spy.5106

- Trojan qui est une version modifiée de versions non officielles de l'application WhatsApp. Ce programme peut voler le contenu des notifications, proposer d'installer des programmes provenant de sources inconnues et, lors de l'utilisation de la messagerie, afficher des boîtes de dialogue avec un contenu personnalisable à distance.

- Android.Packed.57083

- Applications Android protégées par l'outil de compression ApkProtector. Parmi elles, des chevaux de Troie bancaires, des logiciels espions et d'autres logiciels malveillants.

- Android.Pandora.7

- Android.Pandora.5

- Applications malveillantes qui téléchargent et installent la porte dérobée Android.Pandora.2. Les attaquants intègrent souvent de tels chargeurs d'amorçage dans des applications de télévision intelligente destinées aux utilisateurs hispanophones.

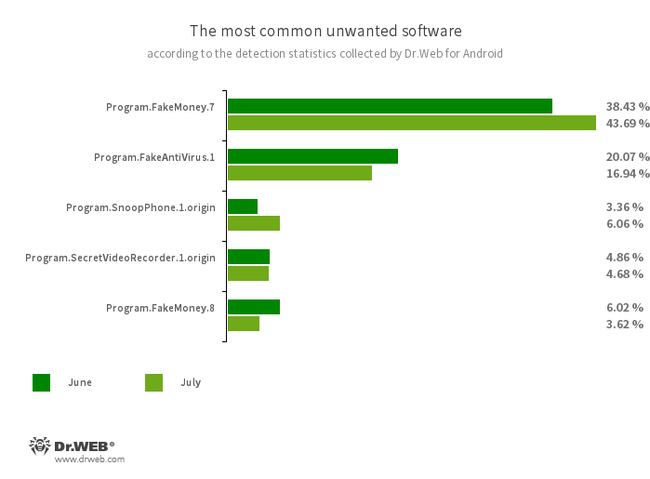

- Program.FakeMoney.7

- Program.FakeMoney.8

- Détection d'applications qui permettent prétendument de gagner de l'argent en effectuant certaines actions ou tâches. Elles imitent l'accumulation de récompenses, alors que pour retirer l'argent « gagné », il est nécessaire d'accumuler un certain montant. Même lorsque les utilisateurs réussissent, ils ne reçoivent rien.

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.SecretVideoRecorder.1.origin

- Détection de différentes versions de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

- Program.SnoopPhone.1.origin

- Application conçue pour surveiller les propriétaires d'appareils Android. Cette appli permet de lire les SMS, de recevoir des informations sur les appels téléphoniques, de suivre les coordonnées et d'effectuer un enregistrement audio de l'environnement.

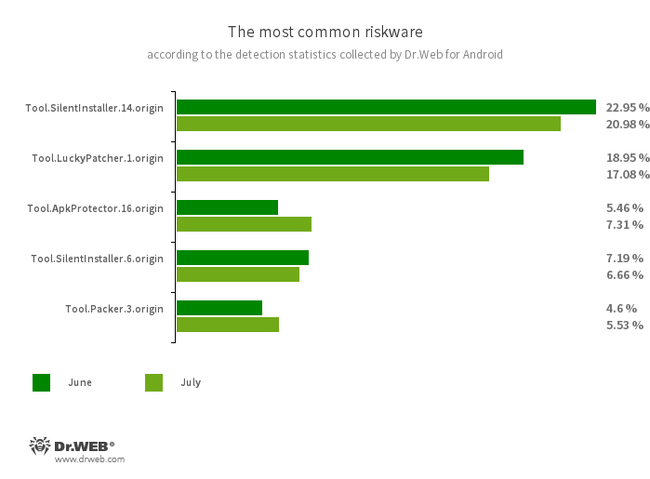

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.LuckyPatcher.1.origin

- Utilitaire qui permet de modifier les applications Android installées (créer des correctifs pour elles) afin de changer la logique de leur fonctionnement ou de contourner certaines restrictions. Notamment, avec son aide, les utilisateurs peuvent essayer de désactiver la vérification de l'accès root dans les programmes bancaires ou obtenir des ressources illimitées dans les jeux. Pour créer des correctifs, l'utilitaire télécharge des scripts spécialement préparés sur Internet, que n'importe qui peut créer et ajouter à la base de données commune. La fonctionnalité de ces scripts peut également être malveillante, c'est pourquoi les correctifs créés peuvent constituer un danger potentiel.

- Tool.ApkProtector.16.origin

- Applications Android protégées par l'outil de compression ApkProtector. Ce packer n'est pas malveillant, mais les attaquants peuvent l'utiliser pour créer des chevaux de Troie et des programmes indésirables afin de rendre plus difficile leur détection par les antivirus.

- Tool.Packer.3.origin

- Détection des programmes Android dont le code est chiffré et obscurci par l'utilitaire NP Manager.

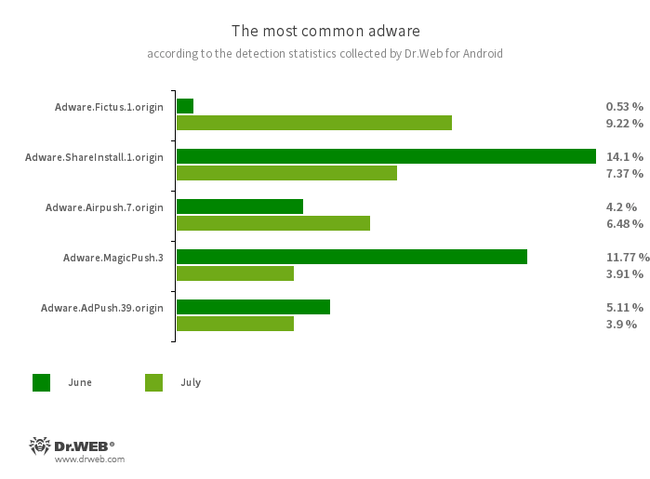

- Adware.Fictus.1.origin

- Module publicitaire que les pirates intègrent dans des versions clonées de jeux et d'applications Android populaires. Son intégration dans les programmes se fait à l'aide d'un packer spécialisé net2share. Les copies du logiciel ainsi créées sont distribuées via divers répertoires d'applications et affichent des publicités indésirables après l'installation.

- Adware.ShareInstall.1.origin

- Module publicitaire pouvant être intégré à des applications Android. Il affiche des notifications publicitaires sur l'écran de verrouillage du système d'exploitation Android.

- Adware.Airpush.7.origin

- Représentant de la famille de modules publicitaires qui sont intégrés à des applications Android et affichent différentes publicités. Selon leur version et modification, il peut s'agir de publicités, de pop-ups ou de bannières. A l'aide de ces modules, les pirates distribuent souvent des malwares en proposant d'installer des applications. De plus, de tels modules transmettent diverses informations confidentielles à un serveur distant.

- Adware.MagicPush.3

- Module publicitaire intégrés à des applis Android. Il affiche des bannières pop-up par-dessus l'interface du système d'exploitation lorsque ces programmes ne sont pas utilisés. Ces bannières contiennent des informations trompeuses. Le plus souvent, ils signalent des fichiers suspects prétendument détectés, ou parlent de la nécessité de bloquer le spam ou d'optimiser la consommation d'énergie de l'appareil. Pour ce faire, l'utilisateur est invité à se rendre dans l'application appropriée dans laquelle l'un de ces modules est embarqué. Lors de l'ouverture du programme, l'utilisateur voit une publicité.

- Adware.AdPush.39.origin

- Module publicitaire pouvant être intégré à des applications Android. Il affiche des publicités qui induisent les utilisateurs en erreur. Par exemple, ces notifications peuvent être similaires aux messages du système d'exploitation. De plus, le module collecte un certain nombre de données confidentielles, et est également capable de télécharger d'autres applications et d'initier leur installation.

Menaces sur Google Play

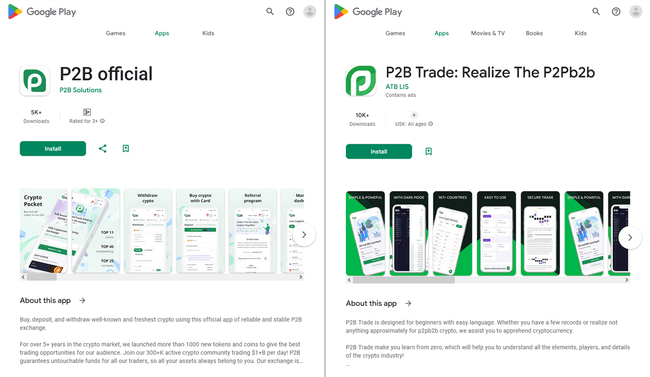

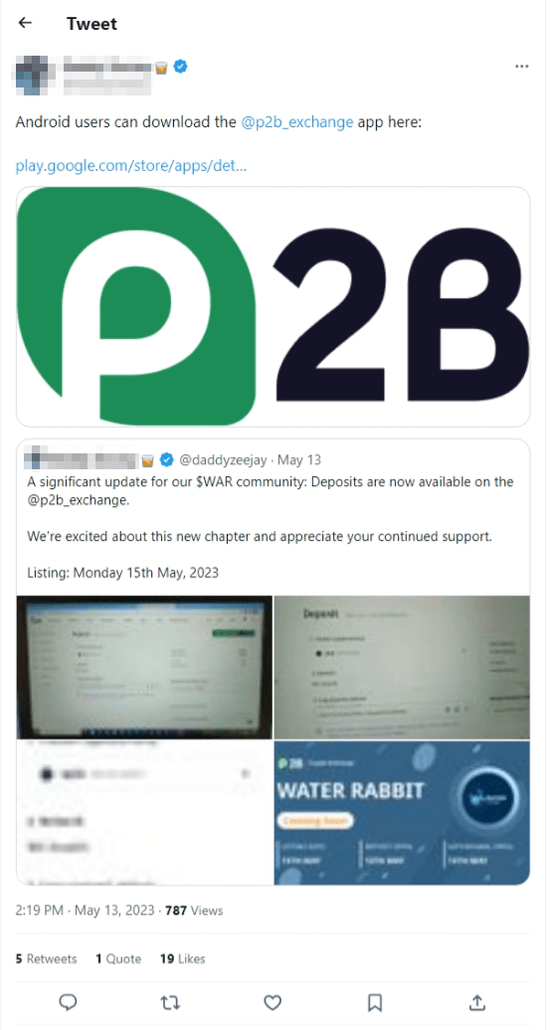

En juillet 2023, le laboratoire de Doctor Web a détecté le Trojan Android.CoinSteal.105 sur Google Play, ce malware a été conçu pour voler des crypto-monnaies. Les attaquants ont tenté de le faire passer pour l’application officielle d'échange de crypto-monnaies P2B, P2B et l'ont diffusé sous un nom similaire — P2B Trade : Realize The P2Pb2b.

L'image suivante présente une capture d'écran du vrai programme à gauche et celle du Trojan - à droite.

La fausse appli a été promue par des cryptobloggers, à la suite de quoi le nombre de ses installations s'est avéré être deux fois plus important que celui de l'original.

Au lancement, ce cheval de Troie ouvre le site du système de distribution du trafic indiqué par les attaquants dans WebView, à partir duquel une chaîne de redirections vers d'autres ressources est exécutée. Actuellement, le cheval de Troie télécharge le site officiel de l'échange cryptographique https://p2pb2b.com, mais d'autres sites peuvent potentiellement être ciblés, notamment, frauduleux, contenant de la publicité, etc.

Après avoir téléchargé le site de l'échange cryptographique, Android.CoinSteal.105 y introduit des scripts JS, à l’aide desquels il remplace les adresses des portefeuilles cryptographiques saisies par les utilisateurs pour retirer des crypto-monnaies.

De plus, les cybercriminels ont de nouveau distribué sur Google Play des programmes malveillants qui abonnent les propriétaires d'appareils Android à des services payants. Entre autres, il s'agit du Trojan Android.Harly.80, qui a été dissimulé derrière l'appli interactive Desktop Pets – Lulu destinée à l'interaction avec un animal domestique virtuel.

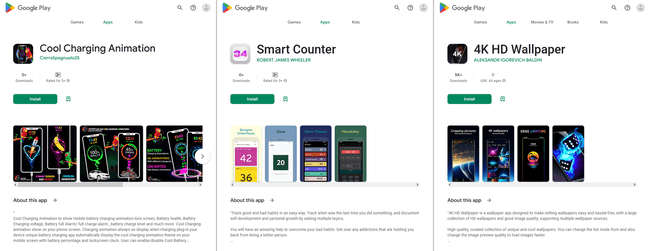

Les autres applications malveillantes appartenaient à la famille Android.Joker, elles ont été ajoutées à la base virale Dr.Web comme Android.Joker.2170, Android.Joker.2171 et Android.Joker.2176. La première a été intégrée au programme Cool Charging Animation, conçu pour afficher les informations de charge de la batterie sur l'écran de verrouillage. La deuxième se cachait dans le programme Smart Counter. La troisième a été distribuée sous le couvert d'une collection d'images 4K HD Wallpaper utilisé pour changer le fond de l'écran d'accueil.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Il tuo Android ha bisogno di protezione.

Utilizza Dr.Web

- Il primo antivirus russo per Android

- Oltre 140 milioni di download solo da Google Play

- Gratis per gli utenti dei prodotti Dr.Web per privati