Les Chevaux de Troie Android.Spy.Lydia se dissimulent derrière une plateforme de trading en ligne iranienne

Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

Le 13 septembre 2023

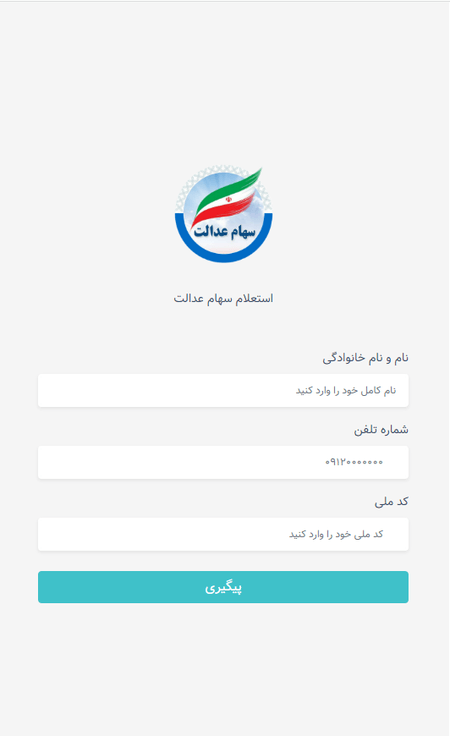

Les trojans sont distribués via des sites web pirates de supposées organisations financières ou bourses en ligne ciblant les utilisateurs en Iran. Un exemple de ce type de site, hxxp[:]//biuy.are-eg[.]com/dashbord/:

Sur cette page, les victimes sont invitées à entrer leurs données personnelles : nom, prénom, numéro de mobile, et N° de carte d’identité. Ensuite, l’utilisateur est redirigé vers la page hxxp[:]//biuy.are-eg[.]com/dashbord/dl.php, qui les informe que pour accéder à la session de trading, il doit télécharger et installer un logiciel. Si il clique sur le bouton de téléchargement, ce n’est pas le logiciel mais bien le trojan Android.Spy.Lydia.1 qu’il télécharge.

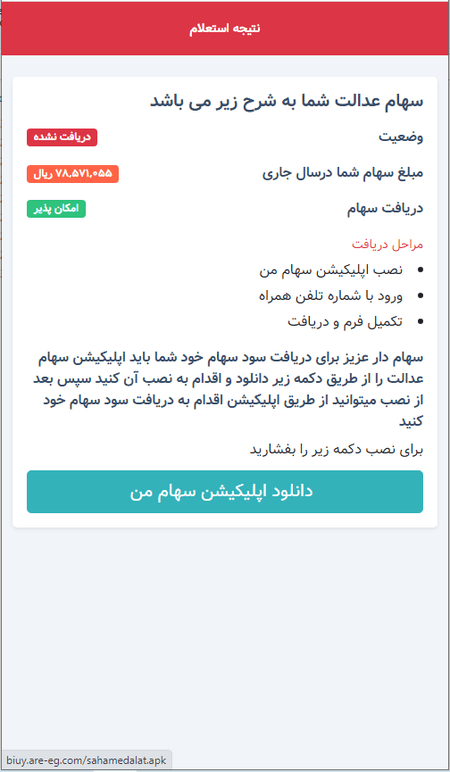

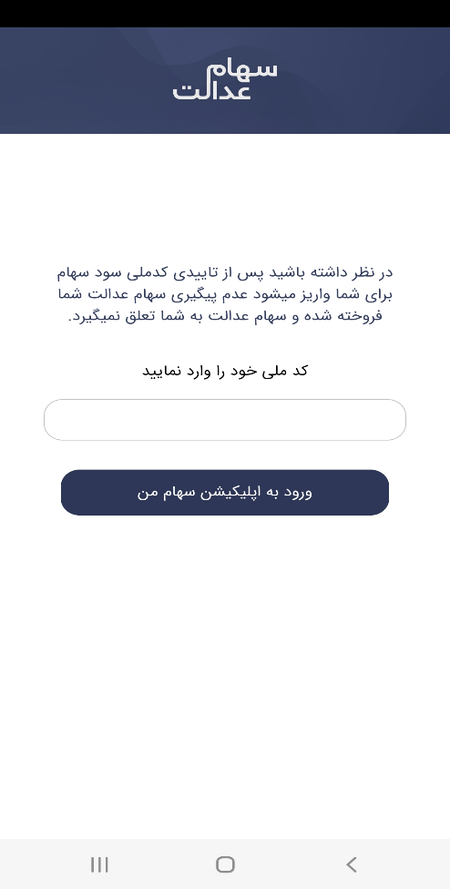

Une fois lancé, le trojan récupère un lien vers une page de phishing sur la page hxxp[:]//teuoi[.]com, la page de phishing s’affiche ensuite via le composant WebView sans que le navigateur ne s’ouvre. La version du malware analysée par nos équipes a ouvert l’URL : hxxps[:]//my-edalatsaham[.]sbs/fa/app.php

En voici une capture d’écran :

Cette page contient un formulaire où l’utilisateur doit indiquer son numéro de carte d’identité, et il lui ai expliqué qu’après approbation de ce numéro, les dividences pourront lui être versées. A cette étape, le malware envoie à son serveur C&C l’information que le numéro a bien été recueilli et que l’appareil a bien été infecté.

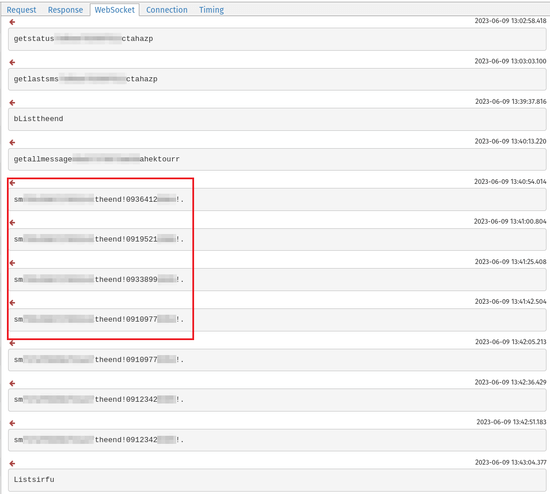

Une fois qu’il a infecté l’appareil, le trojan se connecte à son hôte distant à ws[:]//httpiamaloneqs[.]xyz:80 , via WebSocket et attend qu’une commande soit envoyée simultanément à tous les appareils vérolés. Chaque commande comporte le numéro d’identifiant de l’appareil auquel elle s’adresse. La capture d’écran ci-dessous montre les commandes envoyées depuis le serveur C&C au botnet.

Android.Spy.Lydia est capable des actions suivantes :

- Recueillir des informations sur les applications installées sur l’appareil

- Masquer ou afficher son icône sur l’écran d’accueil de l’appareil

- Couper le son de l’appareil

- Envoyer le contenu des SMS entrants à un serveur ou sur un numéro spéicifé par les attaquants

- Envoyer le contenu du presse-papier au serveur

- Envoyer des SMS avec un texte personnalisé à certains numéros

- Télécharger les liste des contacts du répertoire sur son serveur

- Ajouter des contats au répertoire

- Télécharger des page Internet en utilisant le composant WebView.

Ces capacités permettent au malware d’intercepter des SMS, de déterminer quelle appli bancaire utilise le propriétaire du téléphone, et d’effectuer des opérations via cette appli. Par exemple, le trojan peut lire les SMS en provenance de la banque, et peut également envoyer, grâce à la technologie A2P, de faux SMS sensés venir de la banque et demandant à l’utilisateur d’effectuer des actions sur son compte. En lisant la correspondance de l’utilisateur, les pirates peuvent se faire passer pour des personnes de confiance ou des connaissances et tenter de l’escroquer. Enfin, le malware peut by-passer l’authentification à deux facteurs et obtenir un accès complet à un compte bancaire.

Ce type d’attaques est en forte augmentation et d’après la Federal Trade Commission, le nombre d’escroqueries par SMS usurpant l’identité a été mutiplié par 20 entre 2019 et 2022. Les pertes financières des utilisateurs due à ce type d’attaques sont estimées à 300 millions de dollars en 2022.

Doctor Web rappelle aux utilisateurs la nécessité d’être vigilant lors de la réception de messages douteux, notamment de messages provenant d’une banque et demandant de donner des codes ou des identifiants. Les banques et autres organisations (assurances, trésor public etc) ne vous demanderont jamais de donner vos codes et identifiants par SMS, par téléphone ou par email. Doctor Web conseille également de toujours télécharger des applications provenant de sites officiels.

L’utilisation d’un antivirus est fortement recommandée.

Dr.Web Security Space pour Android détecte et supprime les trojans de la famille Android.Spy.Lydia.

En savoir plus sur Android.Spy.Lydia.1