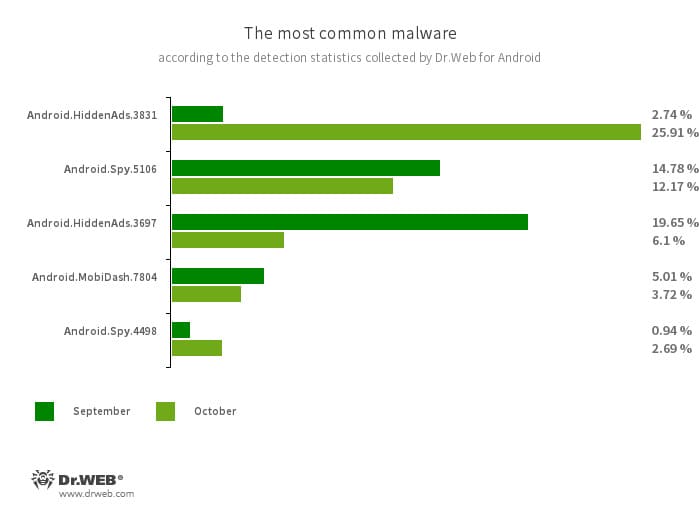

Selon les statistiques de détection de Dr.Web pour les appareils mobiles Android, en octobre 2023, les utilisateurs ont rencontré le plus souvent des chevaux de Troie affichant de la publicité, ces Trojans appartenaient à la famille Android.HiddenAds. Par rapport au mois précédent, leur activité a augmenté de 46 %. Le nombre d'attaques par le deuxième cheval de Troie publicitaire le plus courant de la famille Android.MobiDash a également augmenté de 7 %. De plus, les utilisateurs étaient plus susceptibles de rencontrer des applications malveillantes espions et des chevaux de Troie bancaires — de 18,27 % et 10,73 %, respectivement.

Au cours du mois d’octobre, les analystes de Doctor Web ont révélé de nouvelles menaces sur Google Play. Parmi elles, des dizaines de faux programmes de la famille Android.FakeApp, que les attaquants utilisent à des fins frauduleuses, ainsi que des chevaux de Troie Android.Proxy.4gproxy, qui transforment les appareils Android en serveurs proxy.

Les tendances principales du mois d'octobre

- Augmentation de l'activité des applications de Trojan publicitaire

- Augmentation de l'activité des Trojans espions et Trojans bancaires,

- Apparition de nombreuses applications malveillantes sur Google Play.

Menaces sur Google Play

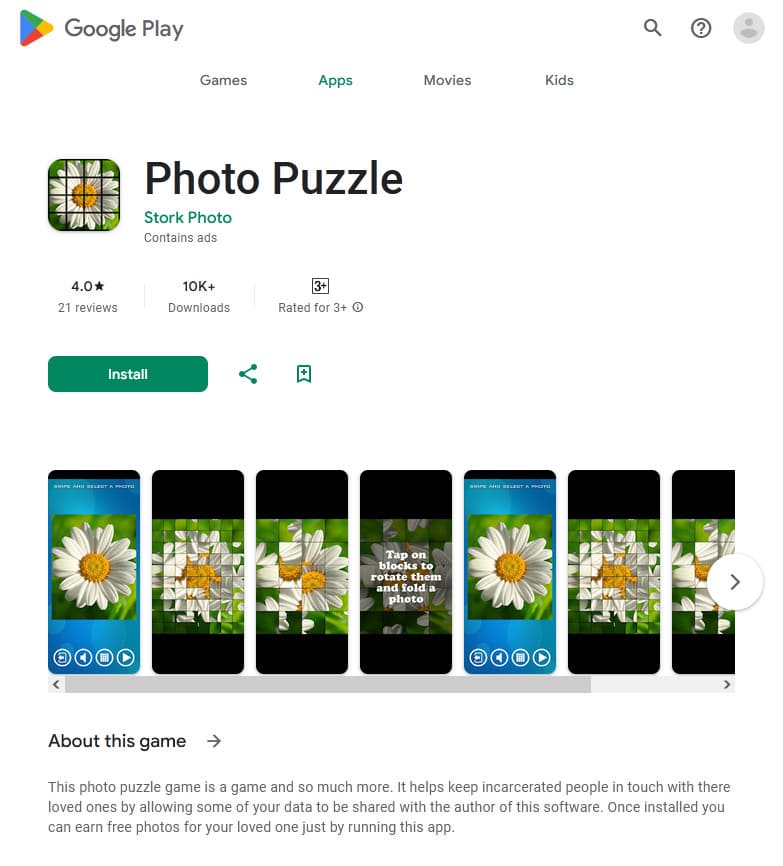

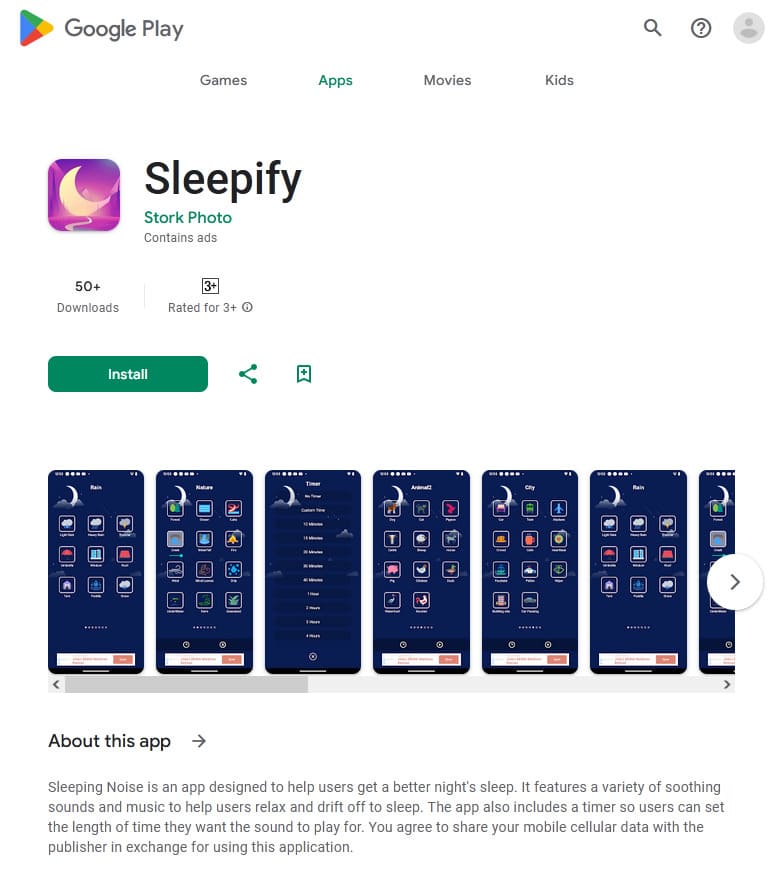

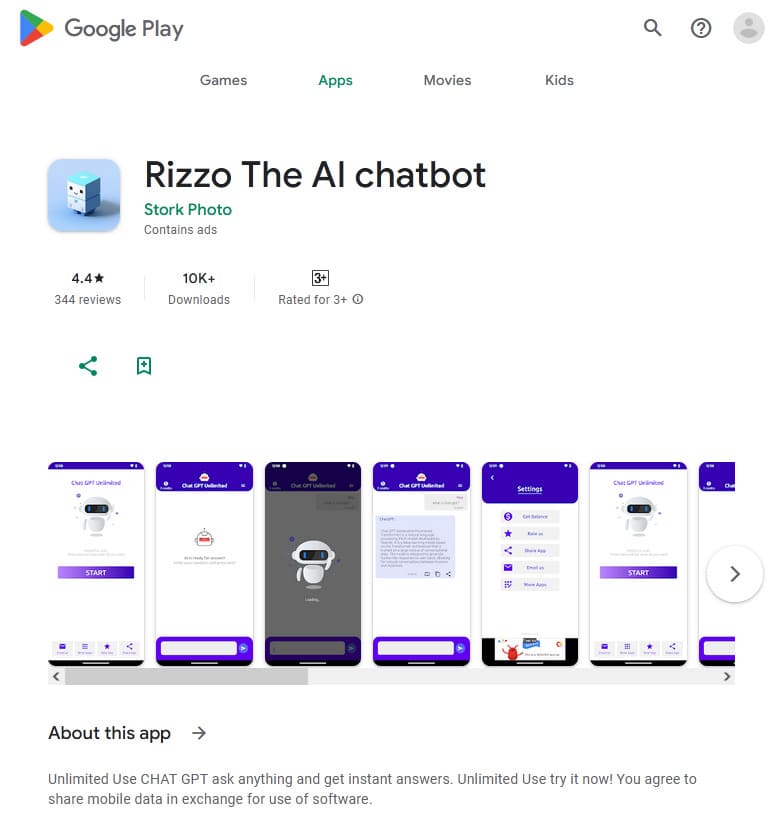

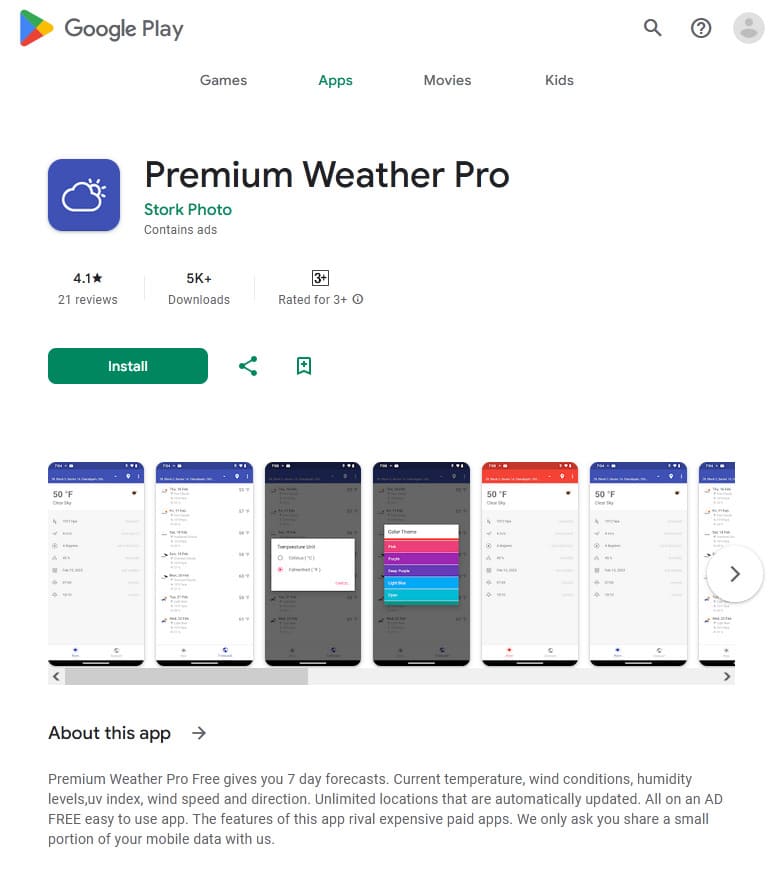

Au cours du mois d'octobre, les analystes de Doctor Web ont détecté plus de 50 applications malveillantes sur Google Play. Parmi les malwares détectés, on voit des Trojans Android.Proxy.4gproxy.1, Android.Proxy.4gproxy.2, Android.Proxy.4gproxy.3 et Android.Proxy.4gproxy.4, qui transforment les appareils contaminés en serveurs proxy et les utilisent pour transférer discrètement un trafic tiers. Diverses modifications du premier cheval de Troie ont été distribuées sous le couvert du jeu Photo Puzzle, du programme Sleepify conçu pour lutter contre l'insomnie et de l'outil Rizzo The AI chatbot pour travailler avec un chatbot. Le deuxième Trojan a été dissimulé derrière l'application de prévisions météorologiques Premium Weather Pro. Le troisième a été inséré dans l'application — le carnet Turbo Notes. Le quatrième Trojan a été diffusé par les pirates sous le couvert de l'application Draw E conçu pour créer des images à l'aide d'un réseau de neurones.

L'utilitaire 4gproxy (détecté par Dr.Web comme Tool.4gproxy) est intégré dans ces applications malveillantes et permet d'utiliser des appareils Android comme serveurs proxy. En soi, il n'est pas nocif et peut être utilisé à des fins inoffensives. Cependant, dans le cas de ces chevaux de Troie, l'utilisation de tels proxys est effectuée à l'insu de l'utilisateur.

Dans le même temps, nos analystes ont détecté des dizaines de nouveaux Trojans de la famille Android.FakeApp, dont une partie a été diffusée sous le couvert d'applications financières (notamment, Android.FakeApp.1459, Android.FakeApp.1460, Android.FakeApp.1461, Android.FakeApp.1462, Android.FakeApp.1472, Android.FakeApp.1474 et Android.FakeApp.1485). En fait, leur tâche principale est de télécharger des sites frauduleux qui invitent les victimes potentielles à devenir des « investisseurs ». Les pirates demandent aux utilisateurs des données personnelles et les invitent à investir dans des projets ou des outils financiers prétendument rentables.

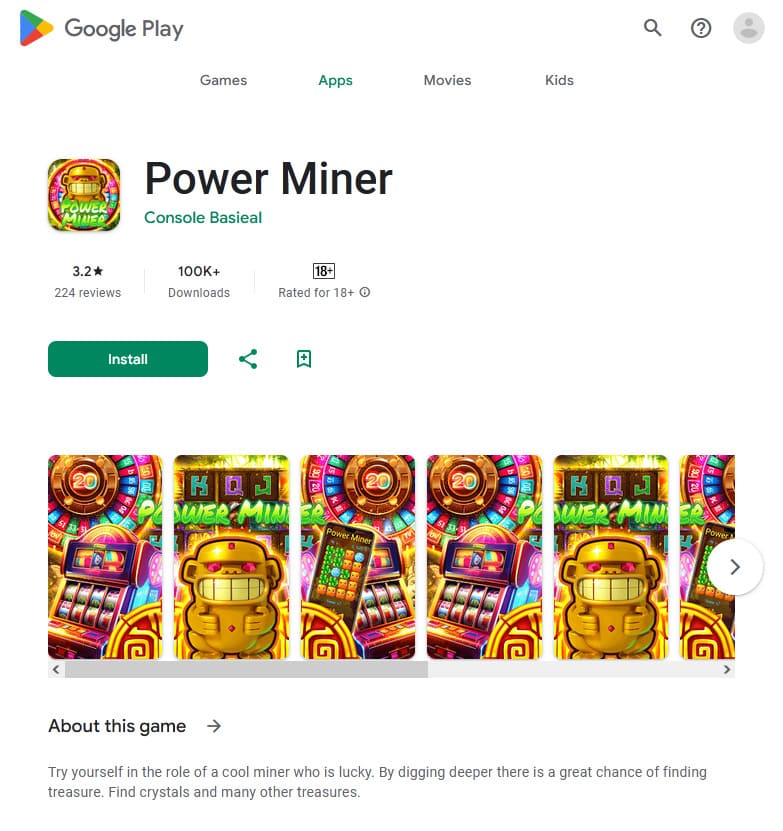

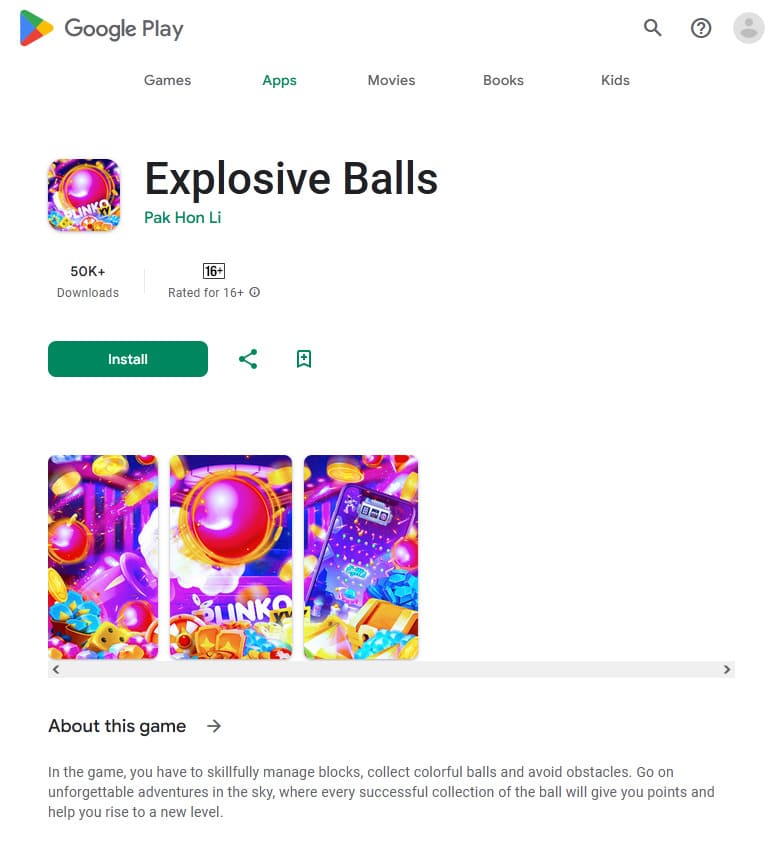

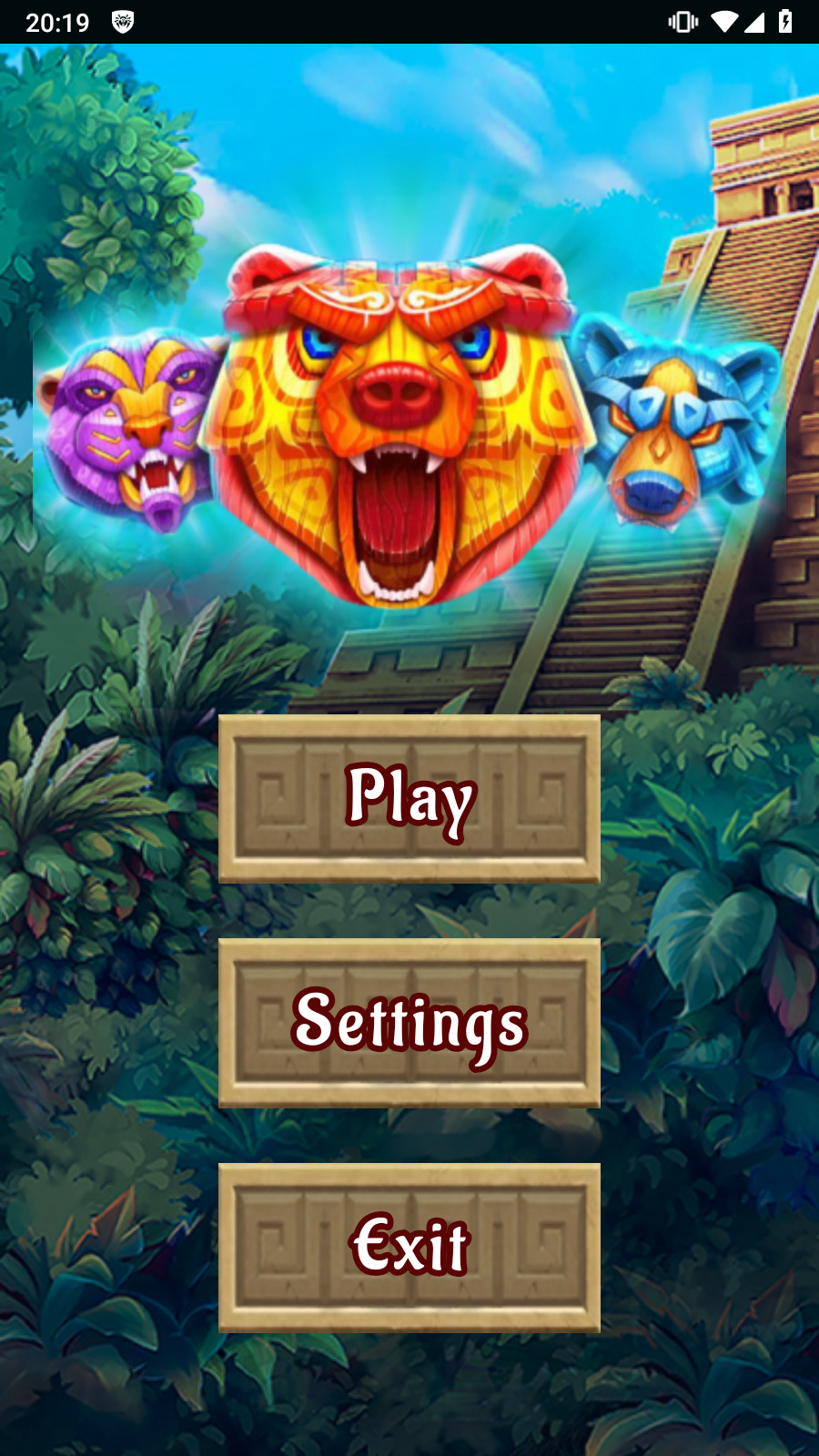

Autres programmes contrefaits (Android.FakeApp.1433, Android.FakeApp.1444, Android.FakeApp.1450, Android.FakeApp.1451, Android.FakeApp.1455, Android.FakeApp.1457, Android.FakeApp.1476 et d'autres) déguisés en différents jeux. Sous certaines conditions, au lieu d'exécuter des jeux, ils chargent des sites de casino ou de bookmaker en ligne.

Voici des exemples du fonctionnement de ces chevaux de Troie en tant que jeux :

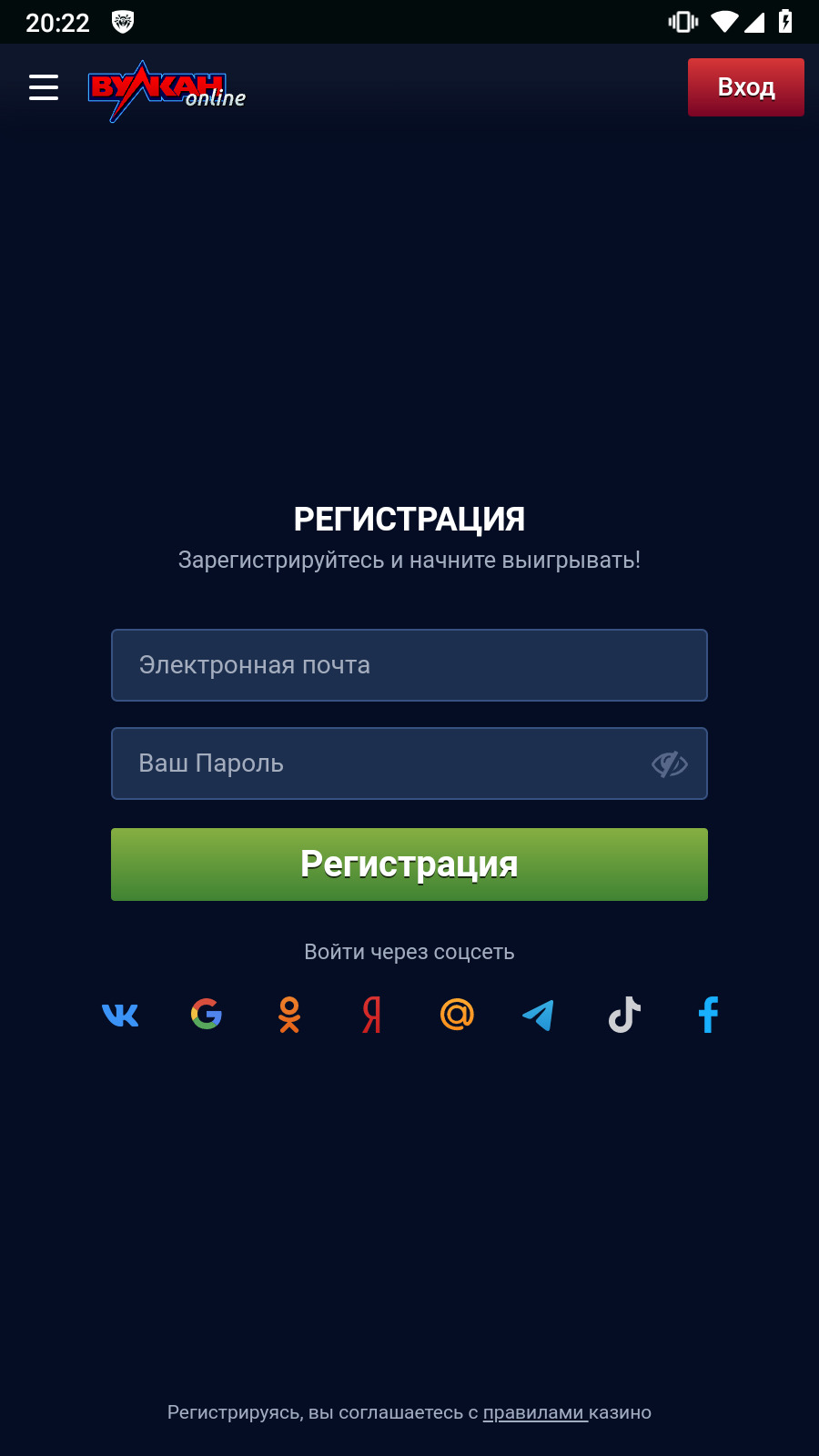

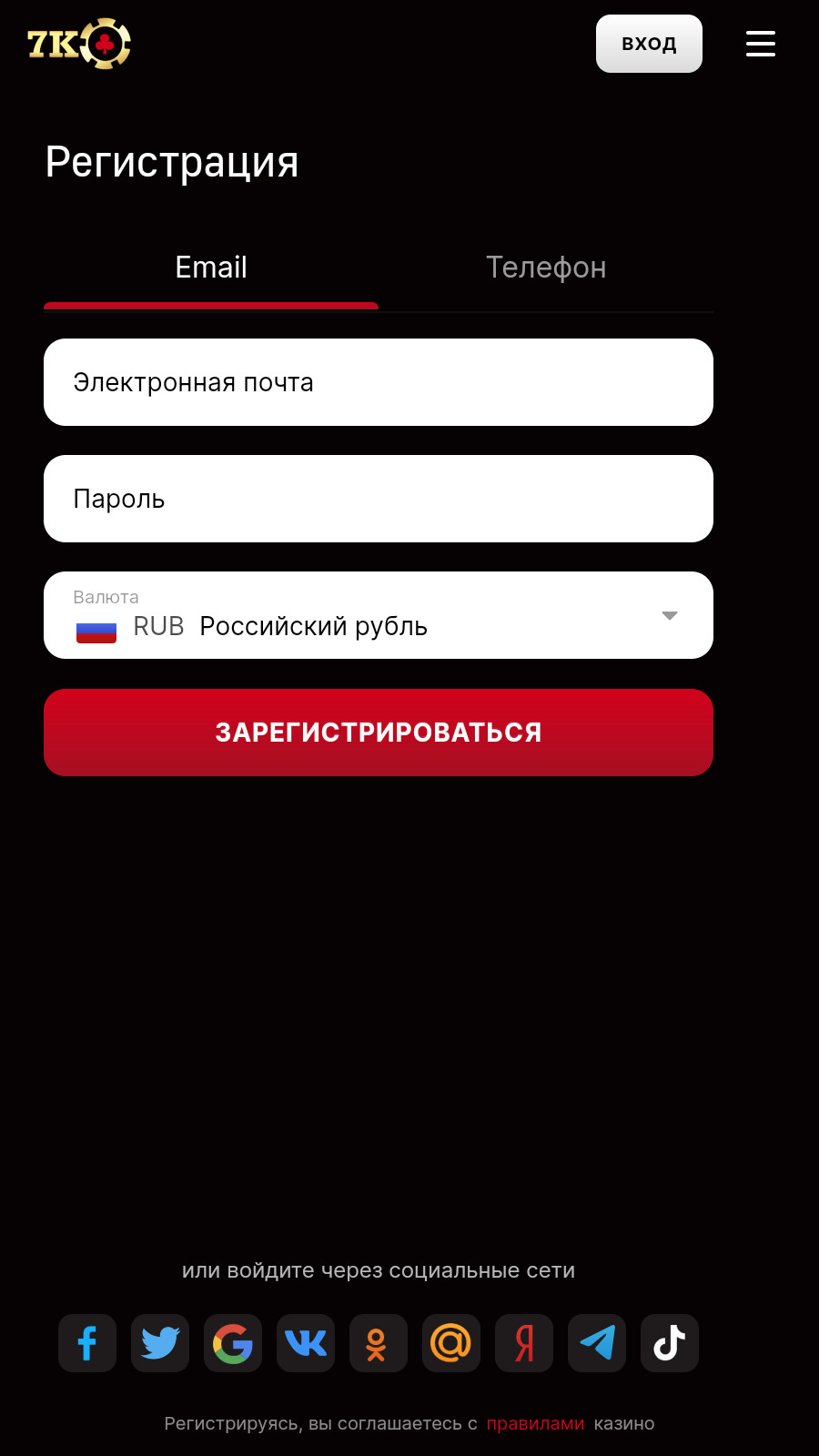

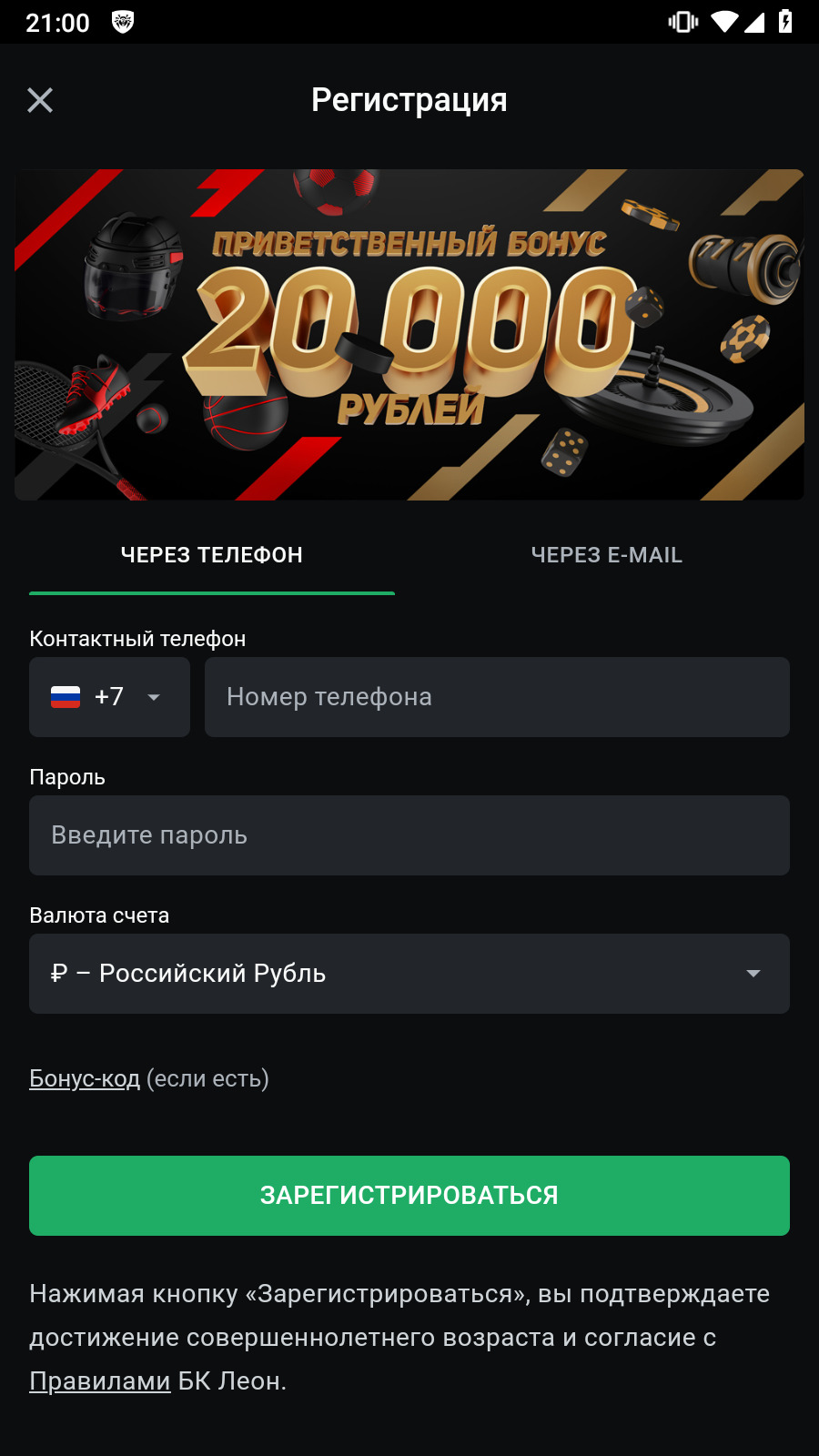

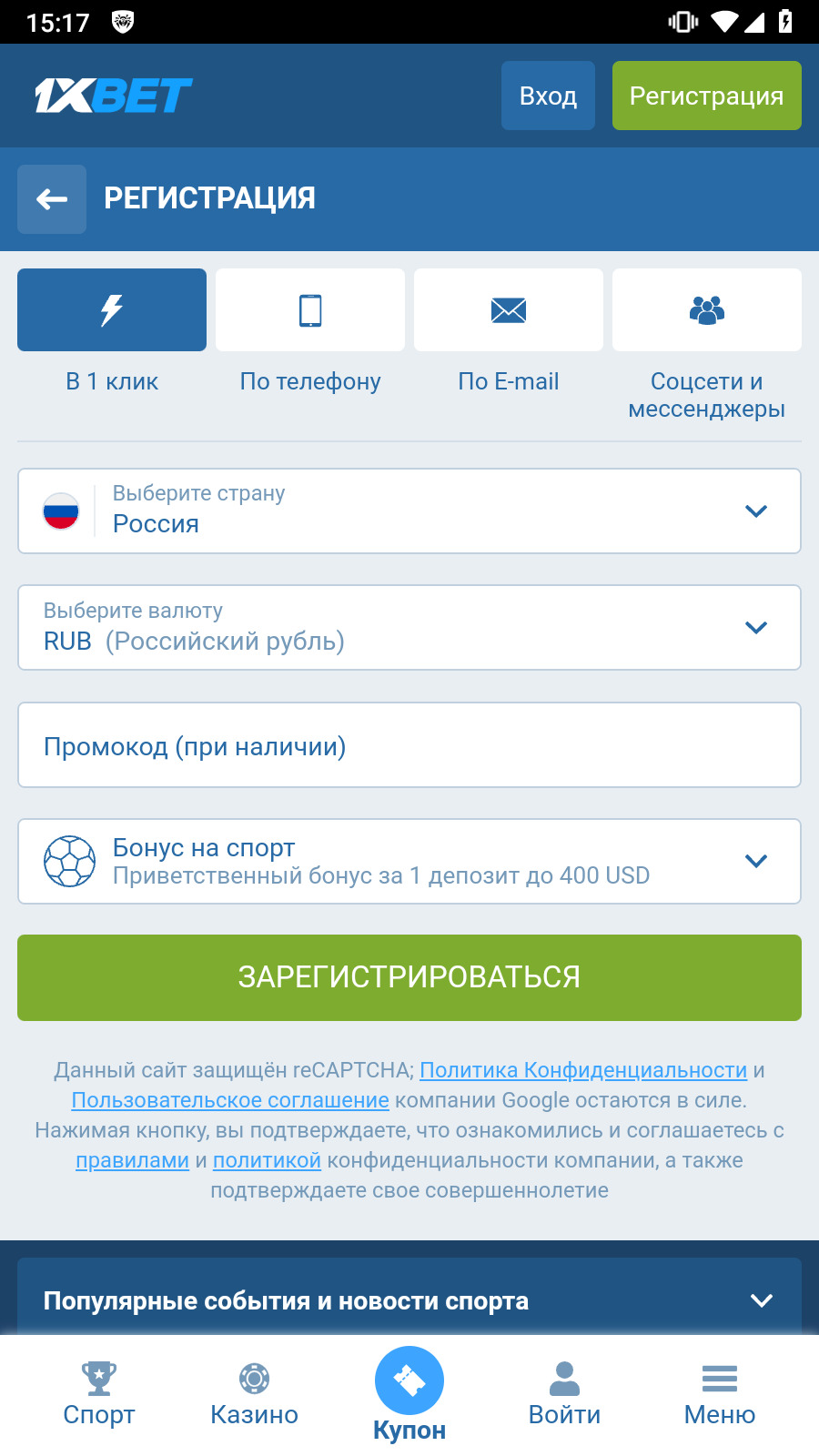

Exemples de sites de casino en ligne qu'ils téléchargent :

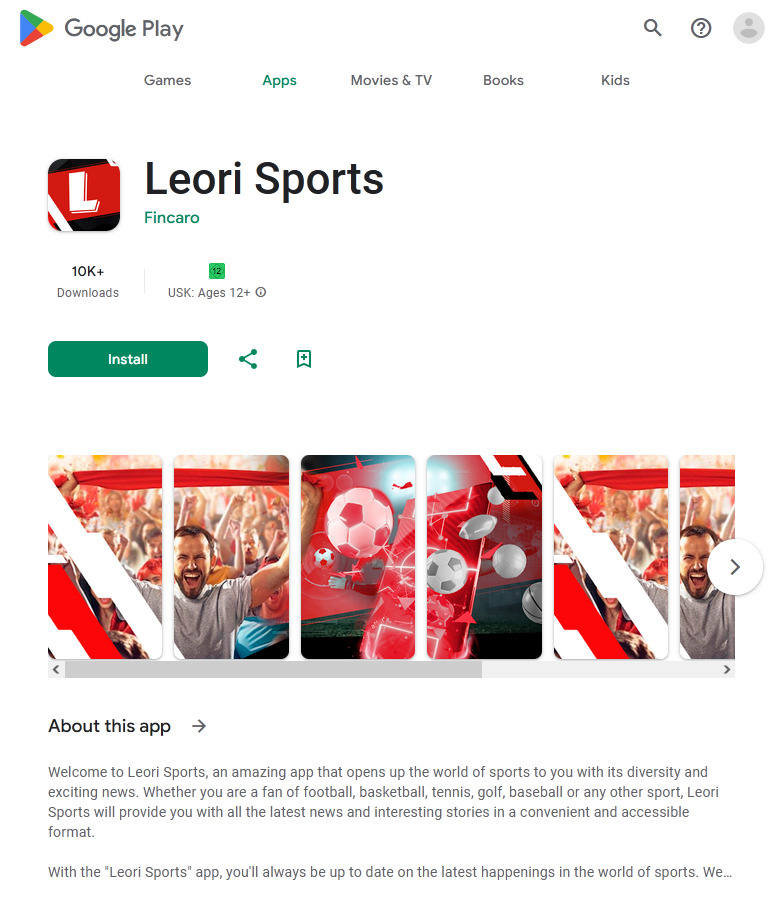

Le Trojan Android.FakeApp.1478 effectue une tâche similaire, il se cache derrière une application de lecture d'actualités et de publications sur le sport et a été en mesure de télécharger des sites web de bookmakers.

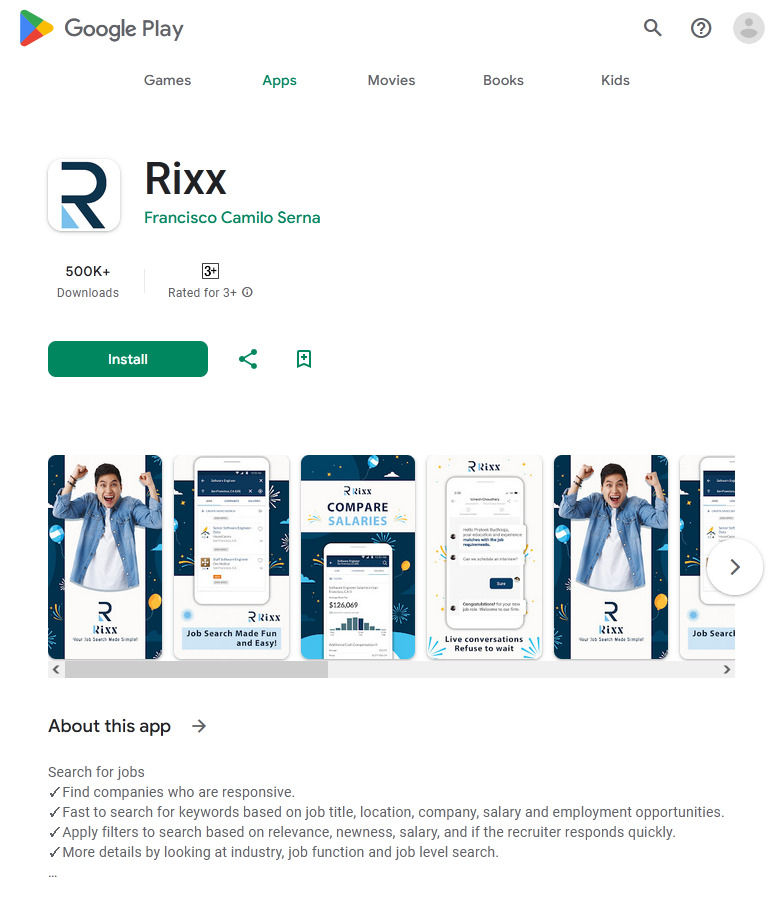

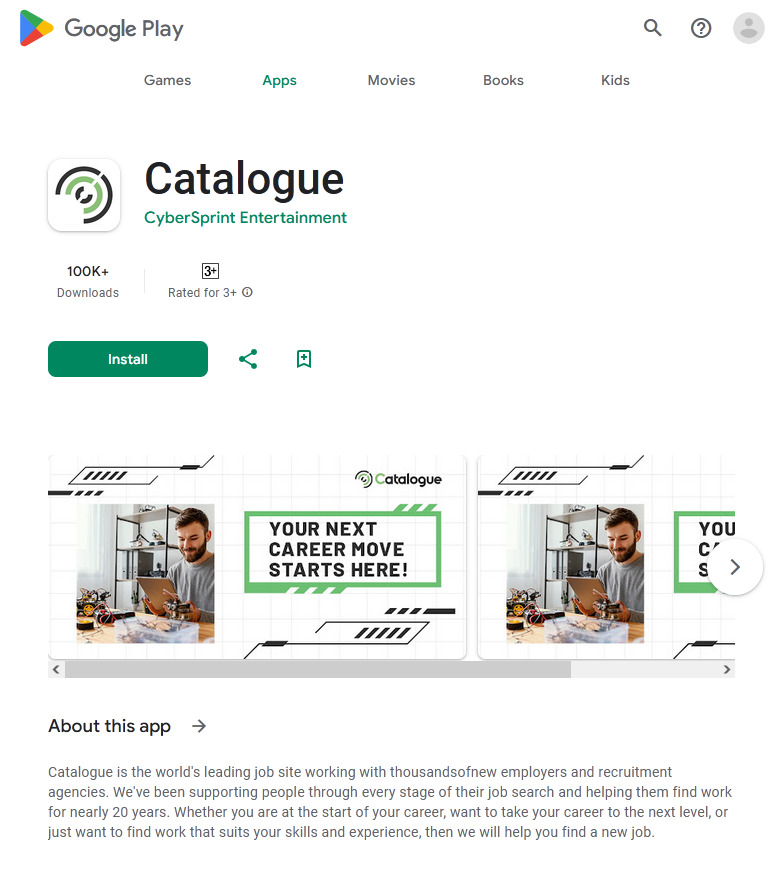

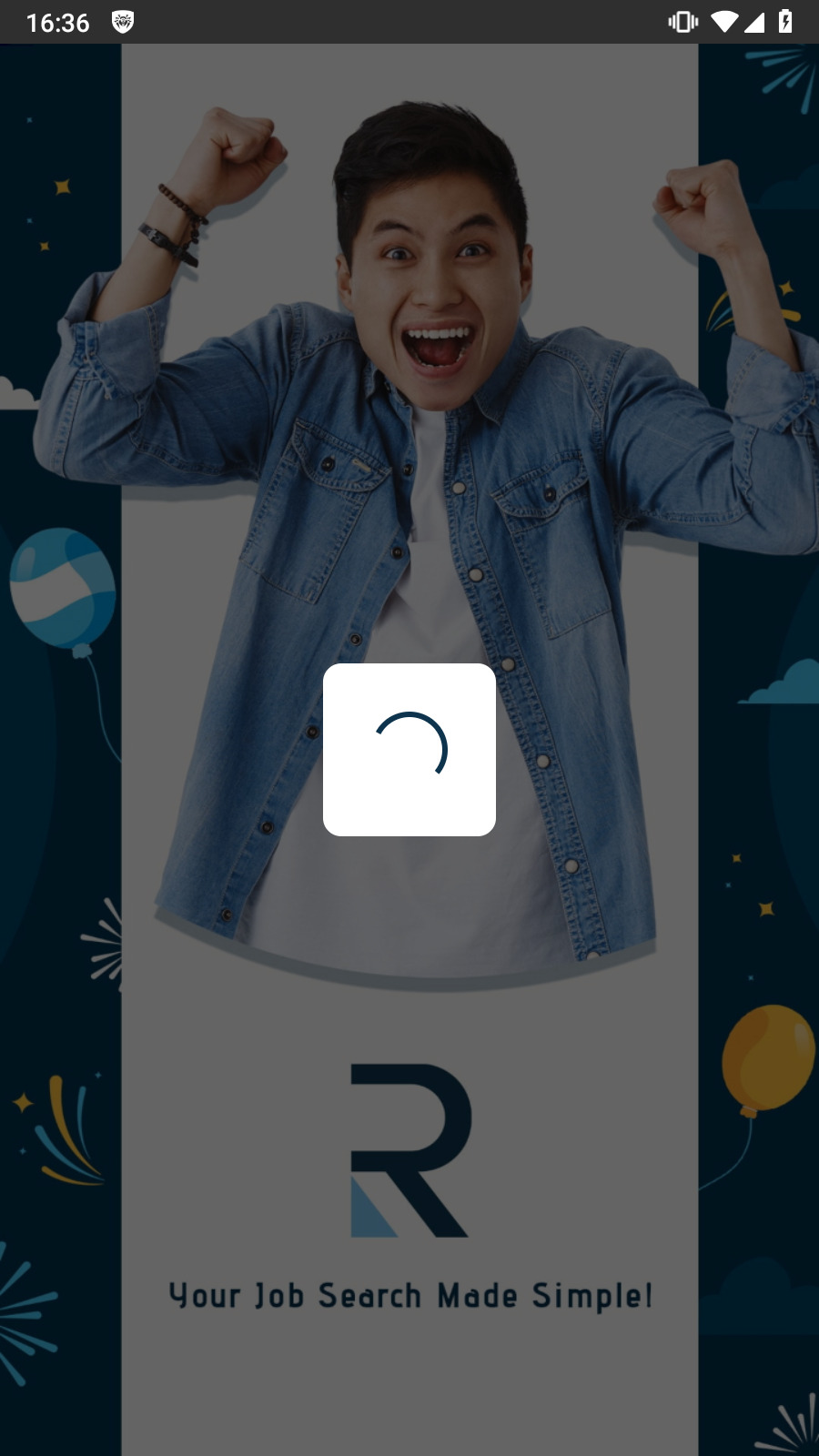

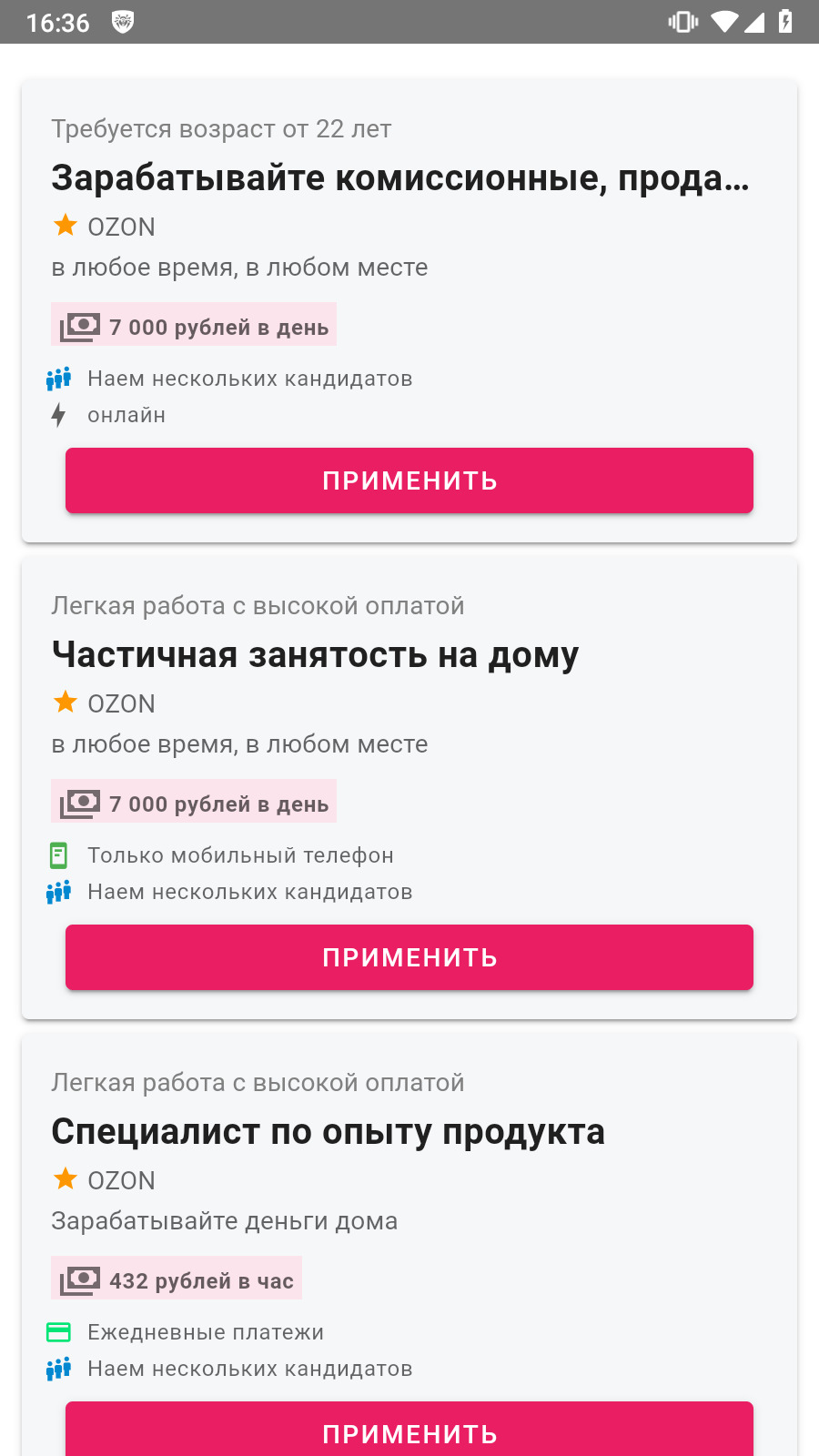

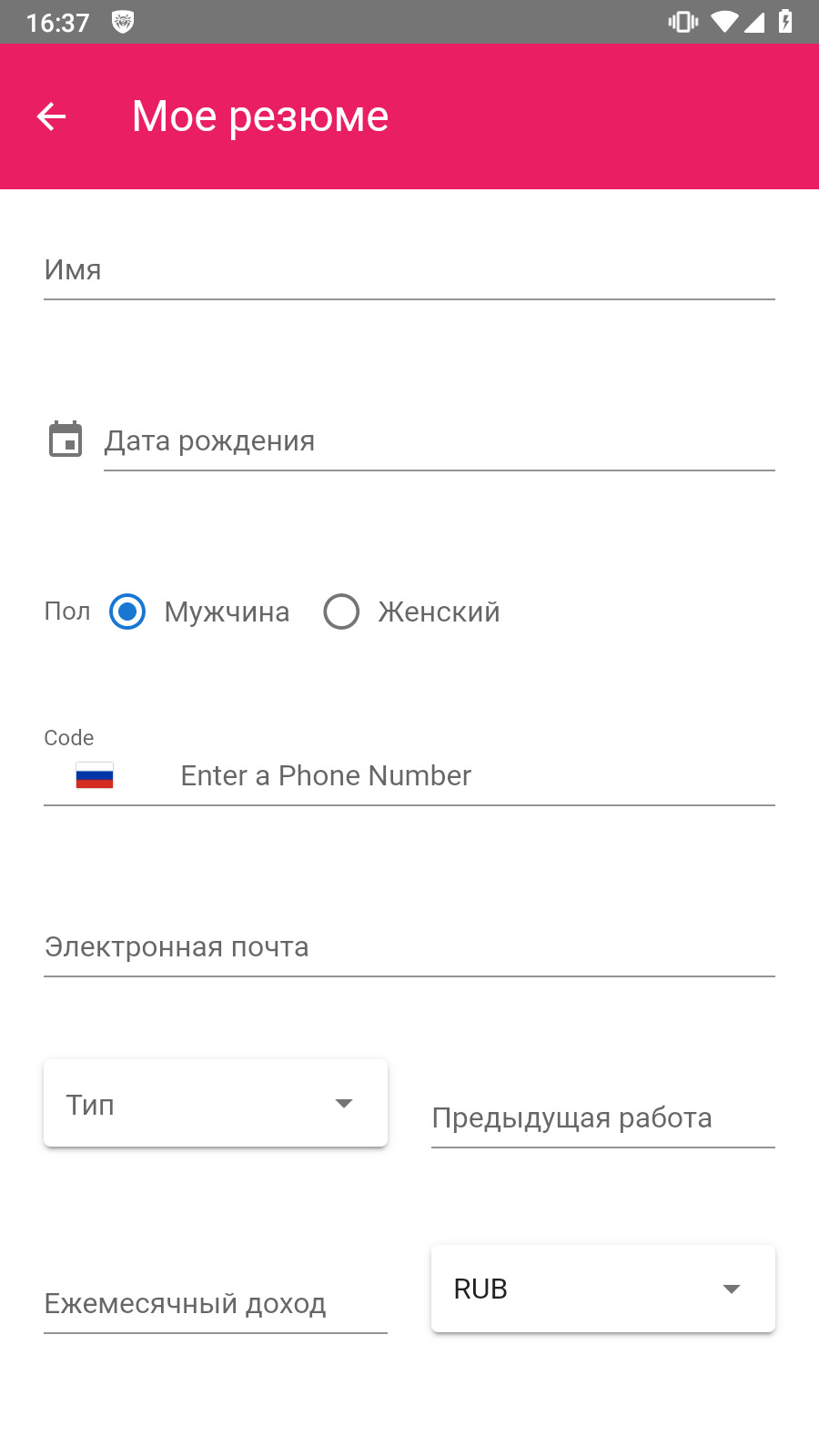

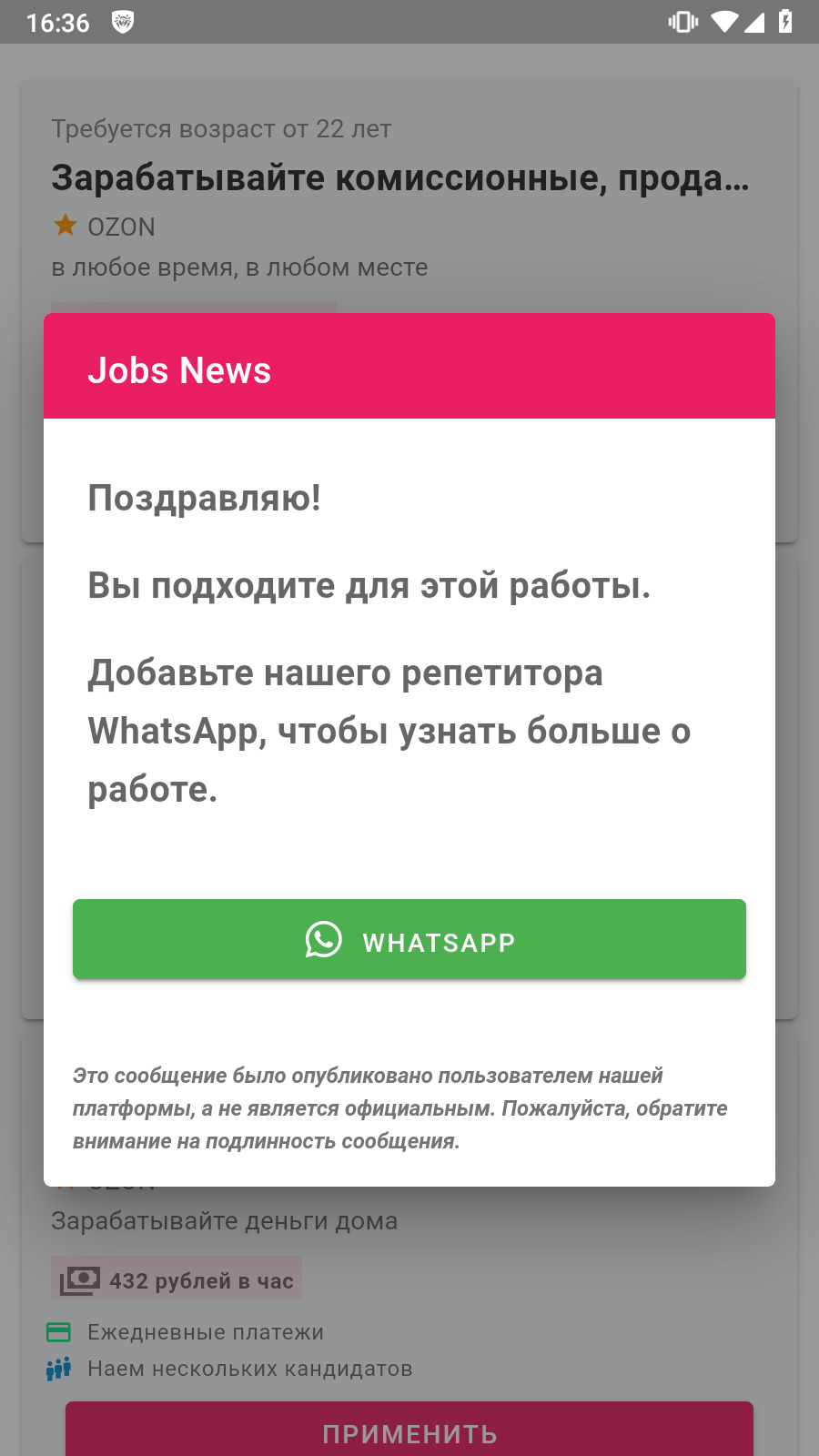

De plus, de nouveaux chevaux de Troie sensés aider les utilisateurs Android à trouver du travail ont été détectés. L'un d'eux s’appelle Rixx (Android.FakeApp.1468), l'autre — Catalogue (Android.FakeApp.1471). Au lancement, ces applications malveillantes affichent une fausse offre d'emploi. Lorsque des victimes potentielles tentent de répondre à l'une des publicités, elles sont invitées à fournir des données personnelles sous une forme spéciale ou à contacter l '« employeur » via des messagers — par exemple, WhatsApp ou Telegram.

Vous trouverez ci-dessous des exemples du fonctionnement d'un de ces programmes. Le cheval de Troie affiche un formulaire de phishing sous couvert d'une fenêtre de CV ou propose de contacter « l’employeur » via le messager.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Indicateurs de compromission

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers

Télécharger gratuitement