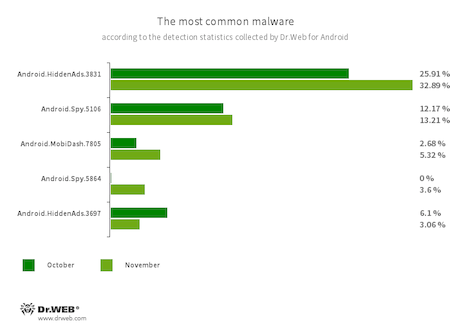

Selon les statistiques de détection de Dr.Web pour les appareils mobiles Android, en novembre 2023, les utilisateurs ont rencontré moins souvent les chevaux de Troie publicitaires Android.HiddenAds et Android.MobiDash. L'activité des premiers a diminué d'un quart (25,03%), celle des seconds — de plus d'un tiers (35,87%). De plus, les chevaux de Troie bancaires et les programmes malveillants espions ont été moins souvent détectés sur les appareils protégés (respectivement de 3,53 % et de 17,10 %)

Dans le même temps, les attaquants ont de nouveau distribué des programmes malveillants via le catalogue Google Play. Nos experts ont identifié plus de deux douzaines de chevaux de Troie de la famille Android.FakeApp utilisés à des fins frauduleuses, ainsi qu'un autre cheval de Troie qui abonne les propriétaires d'appareils Android à des services payants sur Google Play.

TENDANCES PRINCIPALES DU MOIS DE NOVEMBRE

- Diminution de l'activité des Trojans publicitaires

- Diminution de l'activité des chevaux de Troie bancaires et des applications malveillantes espions

- Propagation de nouveaux programmes malveillants via Google Play,

Menaces sur Google Play

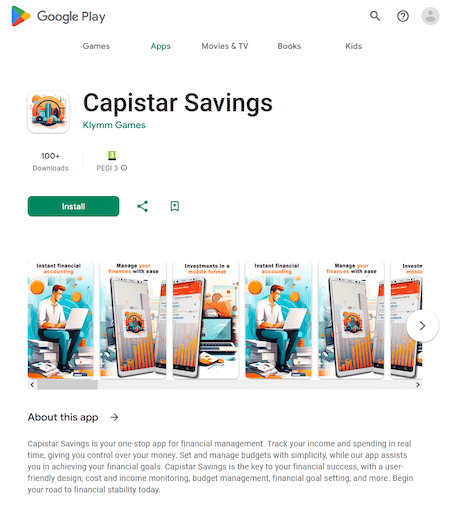

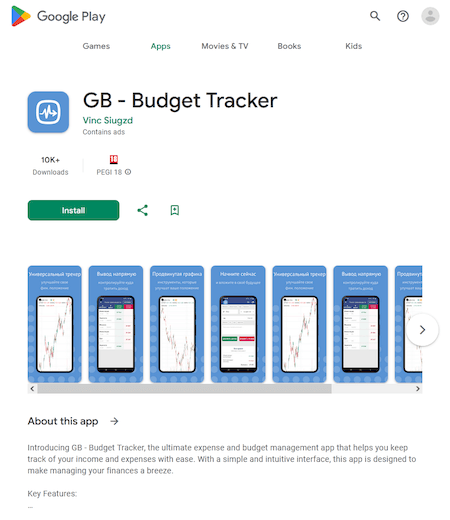

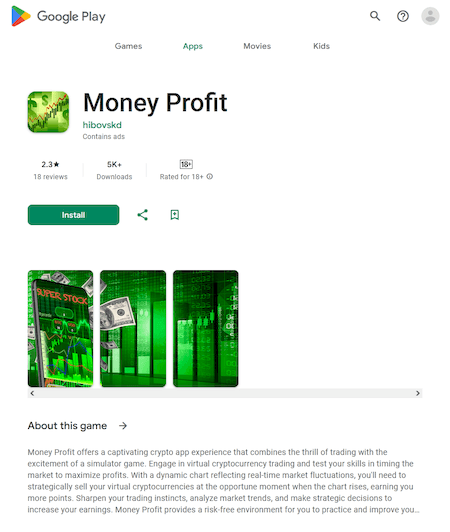

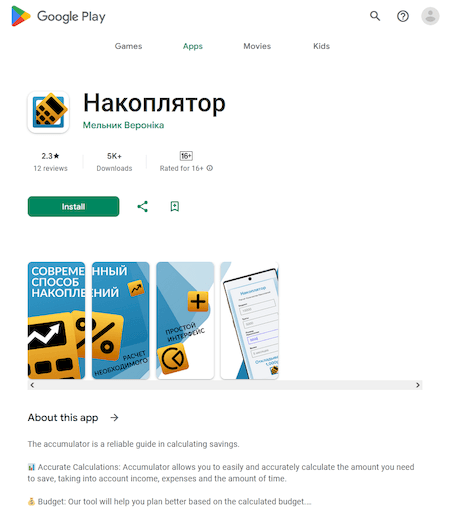

Au mois de mai, les analystes de Doctor Web ont détecté plus de nouvelles applications malveillantes de la famille Android.FakeApp sur Google Play. Certains d'entre elles ont été distribuées sous le couvert de programmes financiers, tels que des livres et manuels de référence, des applis de comptabilité à domicile, des logiciels d'accès aux informations boursières, par exemple, Android.FakeApp.1497, Android.FakeApp.1498, Android.FakeApp.1499, Android.FakeApp.1526, Android.FakeApp.1527, Android.FakeApp.1536. Leur tâche principale est de télécharger des sites frauduleux où les utilisateurs sont invités à devenir des investisseurs. Pour ce faire, ils doivent indiquer leurs données personnelles.

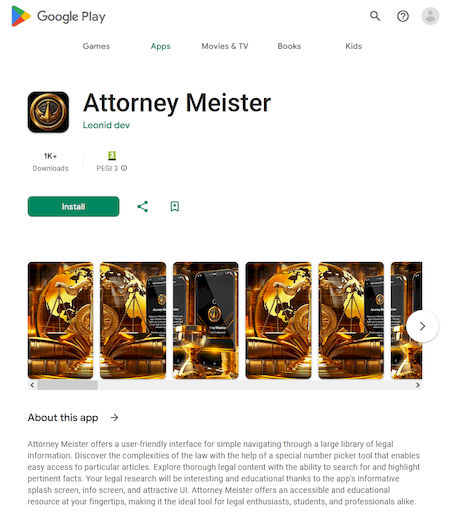

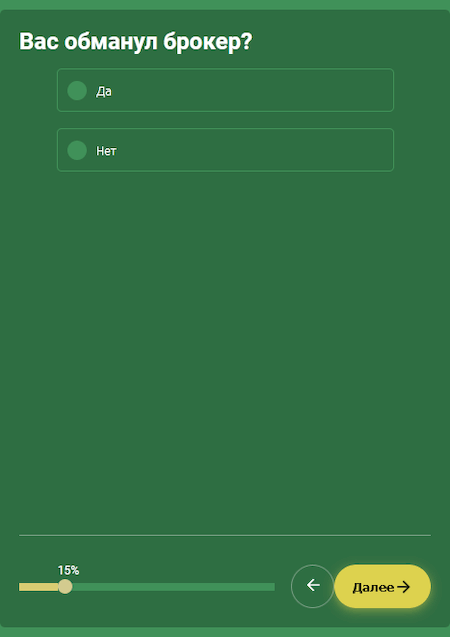

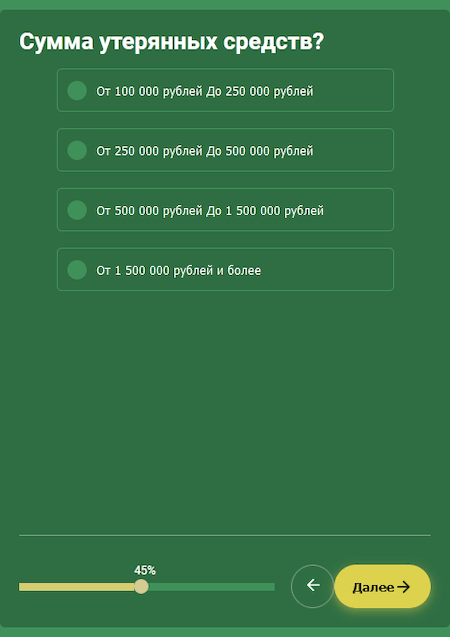

Un autre faux programme, Android.FakeApp.1496, se cachait derrière une application de référence donnant accès à des informations juridiques. Cette appli pouvait télécharger un site via lequel les victimes pouvaient prétendument obtenir une assistance juridique et des remboursements liés à leur affaire.

Le site téléchargé par ce cheval de Troie est illustré ci-dessous. Le visiteur doit répondre à quelques questions, puis remplir un formulaire pour « obtenir une consultation gratuite » avec un juriste.

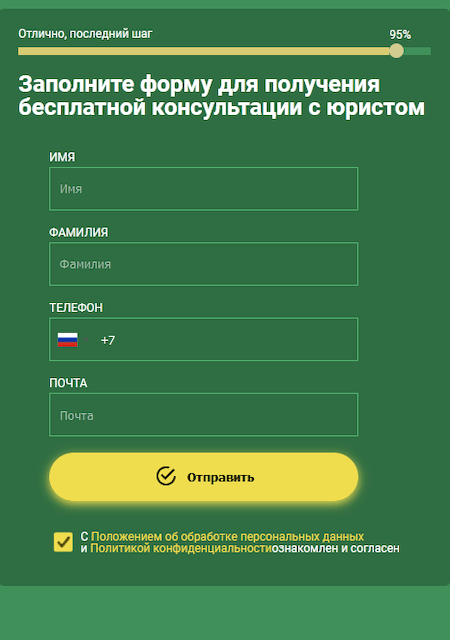

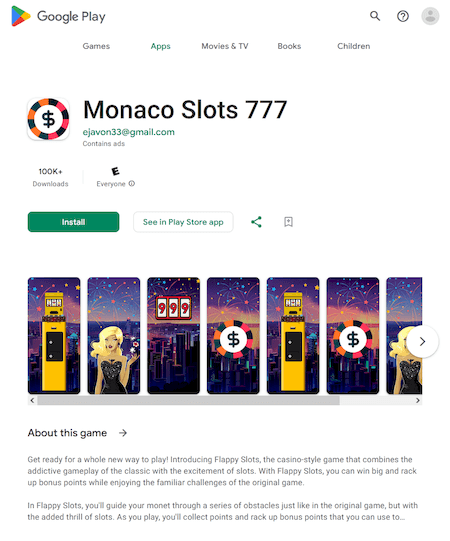

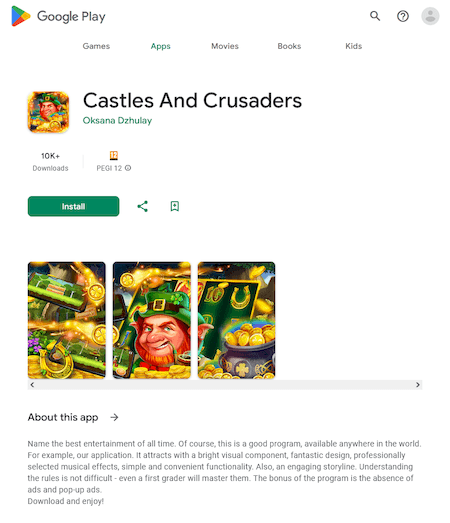

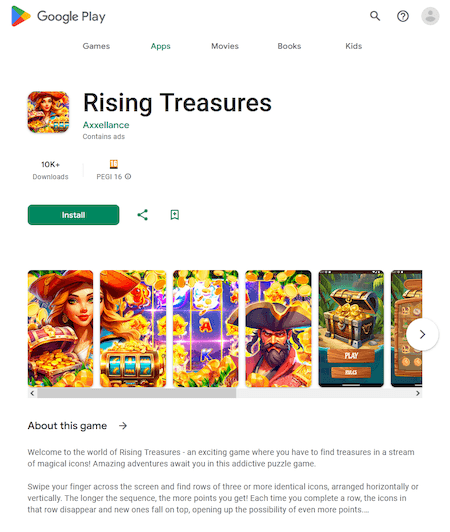

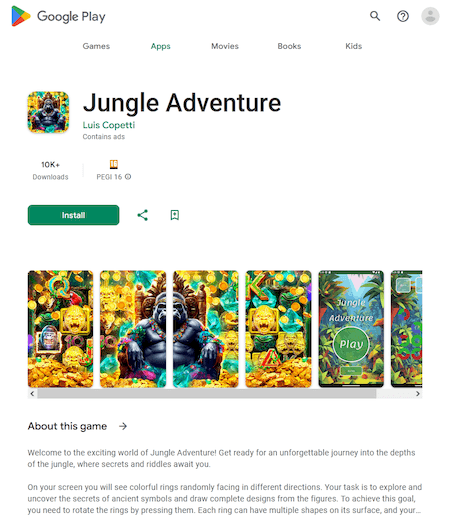

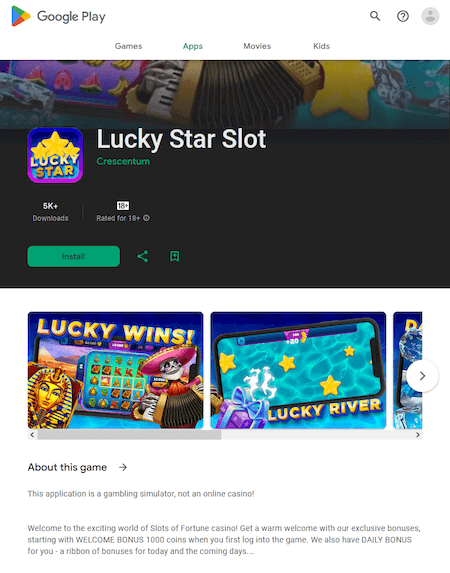

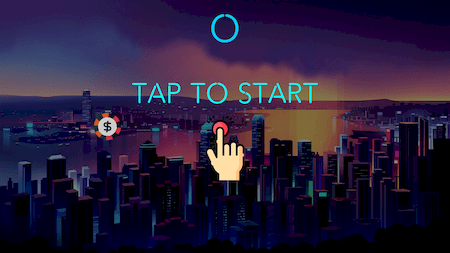

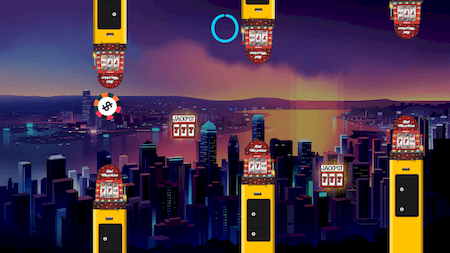

D'autres programmes contrefaits se sont de nouveau fait passer pour des jeux. Par exemple, Android.FakeApp.1494, Android.FakeApp.1503, Android.FakeApp.1504, Android.FakeApp.1533 et Android.FakeApp.1534. Dans certains cas, ils fonctionnent vraiment comme des jeux, mais leur fonction principale est de charger des sites Web de casinos en ligne et de bookmakers.

Voici des exemples du fonctionnement de ces chevaux de Troie en tant que jeux :

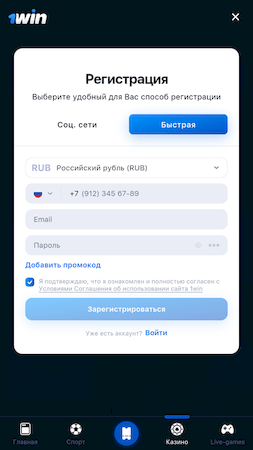

Exemple de site de bookmaker téléchargé par l'un d'entre eux :

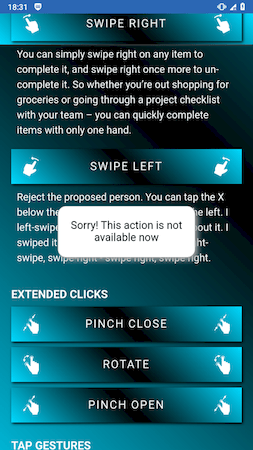

Nos analystes ont également découvert un autre programme malveillant conçu pour connecter les utilisateurs à des services payants. Les attaquants l'ont distribué sous le couvert d'une application Air Swipes pour contrôler les appareils Android à l'aide de gestes.

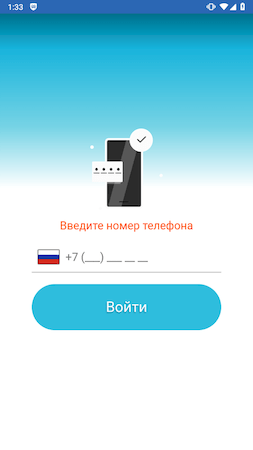

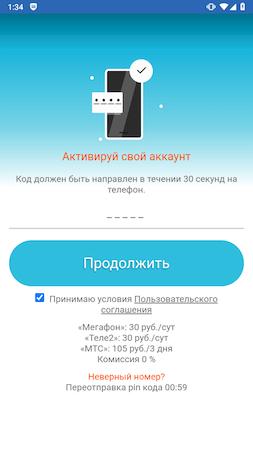

Une fois lancé, ce cheval de Troie télécharge le site de service partenaire via lequel l'abonnement est effectué :

Si la victime démarre le programme lorsque l'accès Internet est désactivé ou si le site cible n'est pas disponible, le programme prétend être l'application promise, mais ne fournit aucune fonctionnalité utile en signalant une erreur. Dr.Web Antivirus détecte ce cheval de Troie comme Android.Subscription.21.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Indicateurs de compromission

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers

Télécharger gratuitement