Un mineur caché dans un logiciel piraté permet aux attaquants de s'enrichir au détriment de leurs victimes

Real-time threat news | Hot news | Toutes les actualités

Le 15 janvier 2023

En décembre 2023, les analystes du Laboratoire Doctor Web ont constaté une augmentation du nombre de détections du Trojan miner Trojan.BtcMine.3767 et de Trojan.BtcMine.2742, associé au premier cheval de Troie. Ces malwares ont pénétré dans des ordinateurs avec des distributions piratées de différents logiciels.

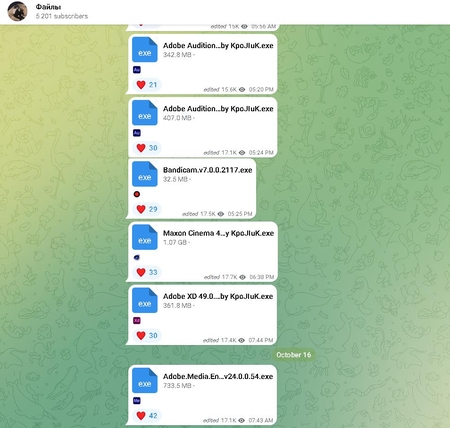

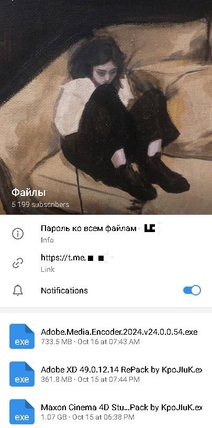

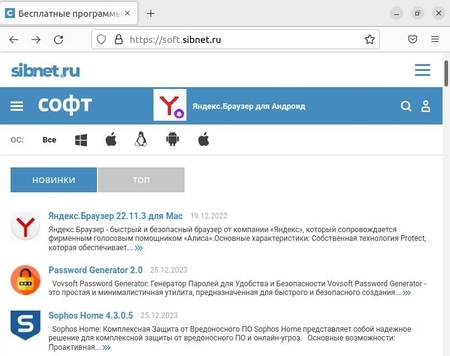

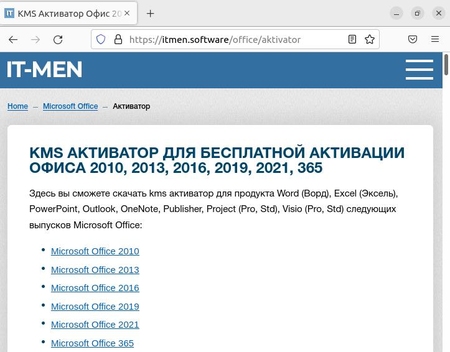

Trojan.BtcMine.3767 est un cheval de Troie écrit en C++ et ciblant l'OS Windows. Il s'agit d'un chargeur de miner basé sur le projet open source SilentCryptoMiner. Les principales sources de logiciels infectés par ce Trojan sont le canal Telegram t[.]me/files_f (plus de 5 000 abonnés), ainsi que les sites web itmen [.]software et soft[.]sibnet [.]ru. Il est à noter que des assemblages séparés ont été préparés pour ce dernier site à l'aide de l'installateur NSIS. Dans le même temps, après avoir déballé le paquet d'installation, les chemins utilisés par les attaquants pour stocker les fichiers sources du cheval de Troie ont été découverts :

C:\bot_sibnet\Resources\softportal\exe\

C:\bot_sibnet\Resources\protect_build\miner\

Selon le Laboratoire Doctor Web, en un mois et demi, l'une des campagnes de propagation de ce cheval de Troie a causé la contamination de plus de 40 000 ordinateurs. Cependant, compte tenu des statistiques de vues des publications sur le canal Telegram et du trafic du site, l'ampleur du problème peut être encore plus importante.

Après le démarrage, le chargeur se copie dans le répertoire %ProgramFiles%\google\ chrome\ sous le nom updater.exe et crée une tâche de planification pour assurer un auto-démarrage au démarrage du système d'exploitation. A des fins de masquage, la tâche est nommée GoogleUpdateTaskMachineQC. Le chargeur enregistre son fichier dans les exclusions de l'antivirus Windows Defender, et empêche également l'ordinateur de s'éteindre et de passer en mode veille. Les paramètres initiaux sont enregistrés dans le corps du cheval de Troie, la transmission ultérieure des paramètres est effectuée à partir de l'hôte distant. Après l'initialisation, dans le processus explorer.exe, la charge utile qui est Trojan.BtcMine.2742 est introduite. C'est le Trojan qui est responsable de l'extraction cachée de crypto-monnaie.

De plus, le chargeur permet d'installer un rootkit sans fichier r77 sur un ordinateur compromis, d'interdire les mises à jour du système d'exploitation Windows, de bloquer l'accès aux sites, de supprimer et de restaurer automatiquement ses fichiers d'origine, de suspendre le processus d'extraction de crypto-monnaie, ainsi que de décharger la RAM et la mémoire vidéo occupées par le miner lors de l'exécution de programmes de surveillance de processus sur l'ordinateur infecté.

Dr.Web Antivirus détecte et neutralise avec succès les Trojans Trojan.BtcMine.3767 et Trojan.BtcMine.2742, qu'ils ne constituent ainsi aucune menace pour nos utilisateurs.

Indicateurs de compromission