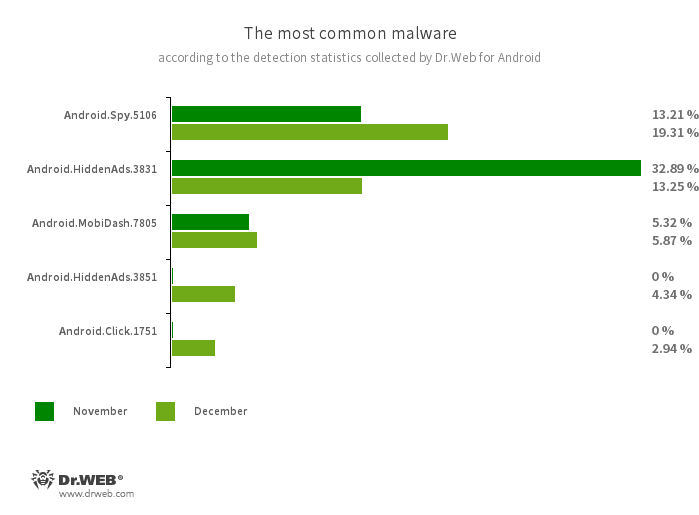

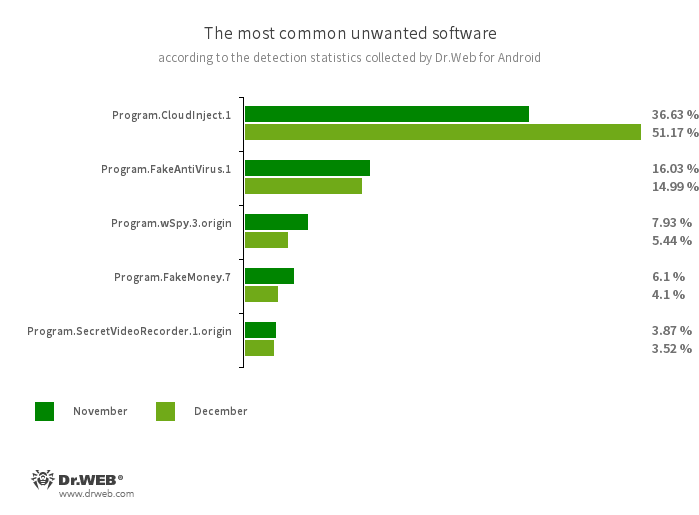

Selon les statistiques de détection de Dr.Web pour les appareils mobiles Android, en décembre 2023, ce sont les chevaux de Troie publicitaires de la famille Android.HiddenAds qui ont le plus circulé, même si, dans le même temps, nos statisticiens ont enregistré une baisse de leur activité de 54 % par rapport au mois précédent. Le nombre d'attaques de chevaux de Troie bancaires et de logiciels espions a diminué de quasiment 1 % et 10,8 %, respectivement.

Au cours du mois de décembre 2023, les analystes de Doctor Web ont détecté sur Google Play de nouvelles applications malveillantes contrefaites de la famille Android.FakeApp, ces applis ont été utilisées par des pirates dans différentes schémas frauduleux. Nos experts ont également identifié de nouveaux sites à travers lesquels les attaquants ont distribué de fausses applications de portefeuille crypto.

Les tendances principales du mois de décembre

- Les chevaux de Troie publicitaires de la famille Android.HiddenAds ont été le plus souvent détectés sur des appareils protégés.

- Diminution de l'activité des chevaux de Troie bancaires et des applications malveillantes espions

- De nouvelles applications malveillantes ont été détectées sur Google Play.

- Détection de nouveaux sites diffusant de fausses applications de portefeuille crypto pour les appareils fonctionnant sous Android et iOS

Menaces sur Google Play

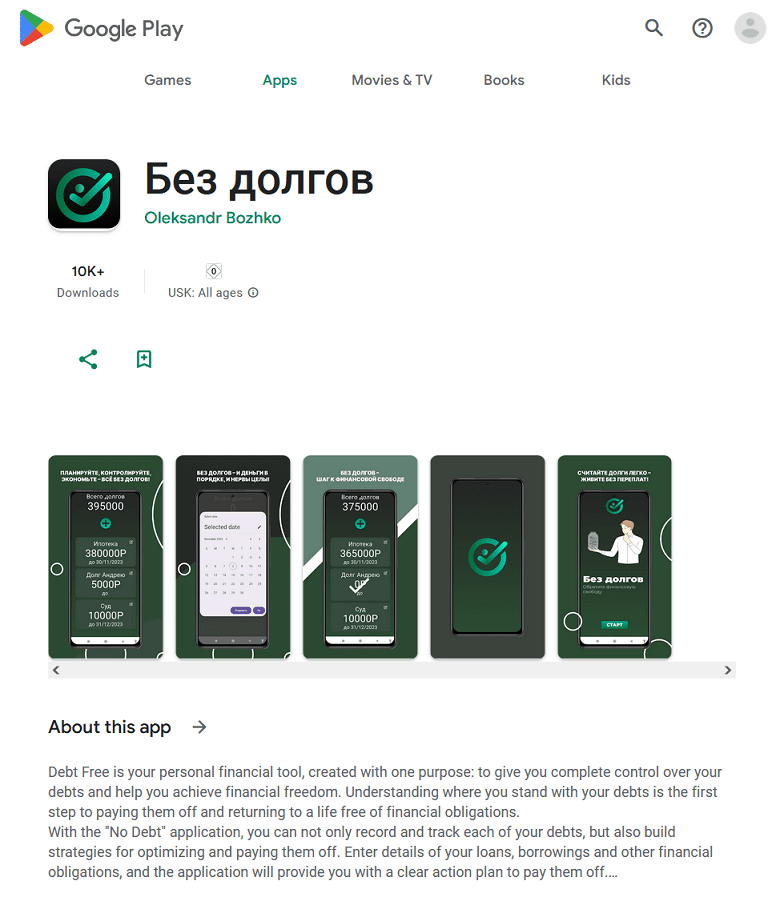

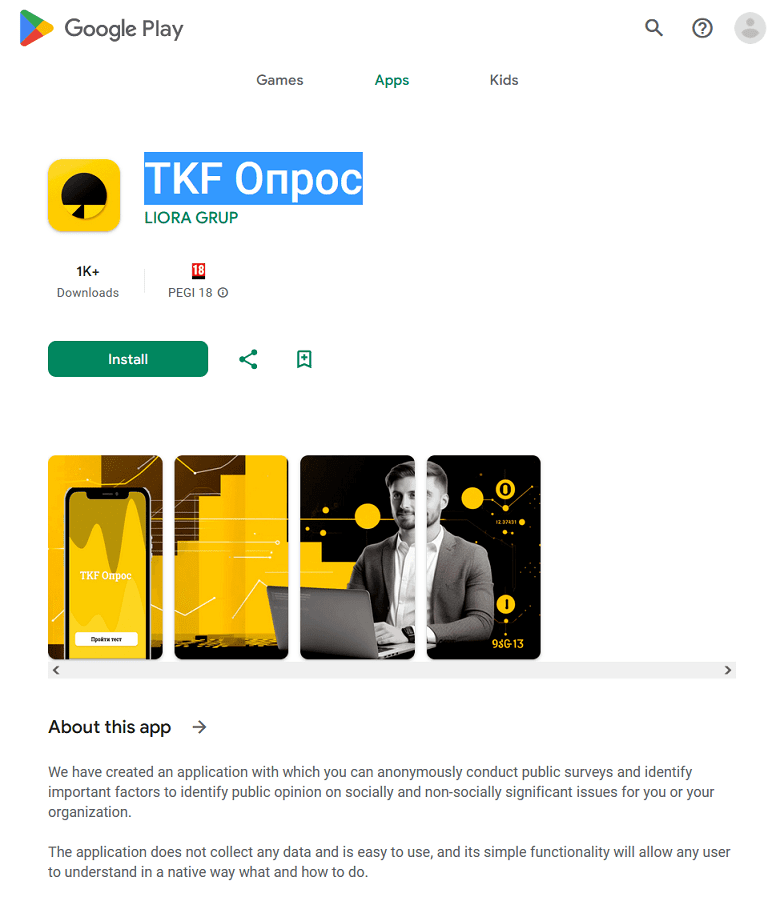

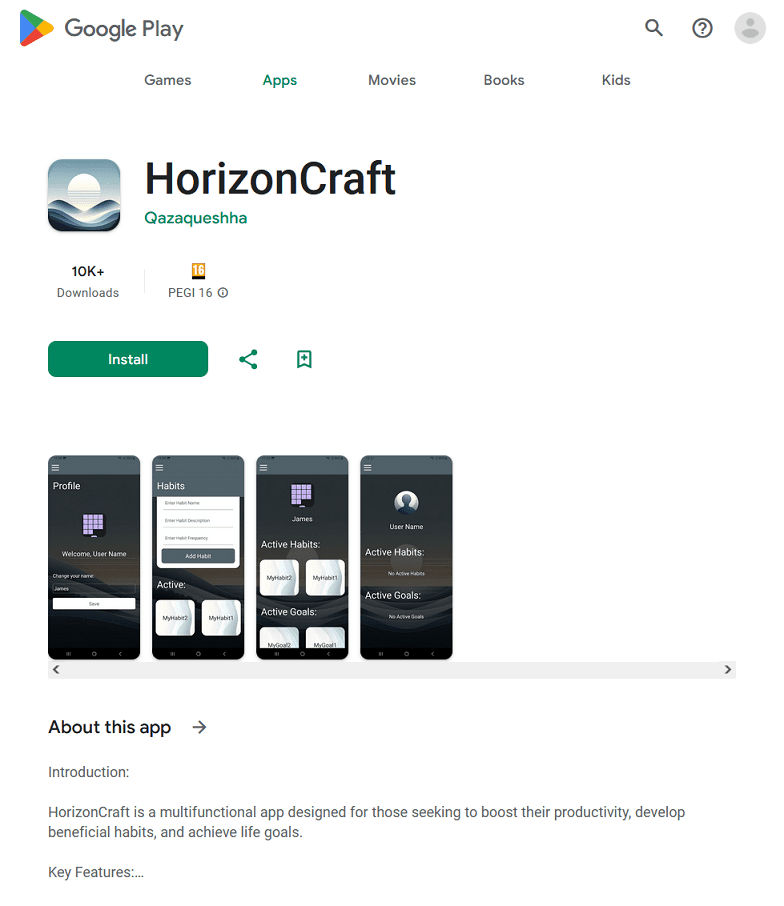

En décembre 2023, les analystes de Doctor Web ont trouvé sur Google Play de nouveaux Trojans de la famille Android.FakeApp. Notamment, Android.FakeApp.1564 a été diffusé par les pirates sous le couvert d'une appli de registre de dettes. Le Trojan Android.FakeApp.1563 se cachait derrière l'application conçue pour répondre à des enquêtes. Et Android.FakeApp.1569 a été présenté par les fraudeurs comme un outil qui aide à augmenter la productivité et à développer des habitudes utiles.

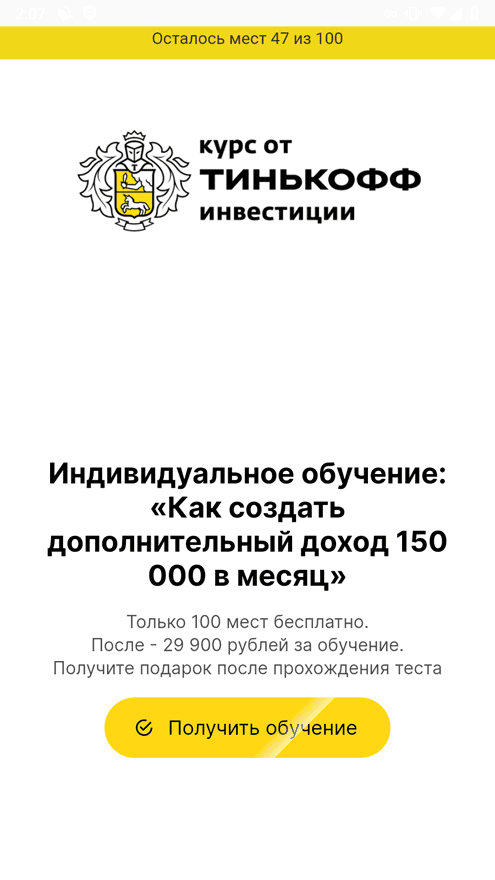

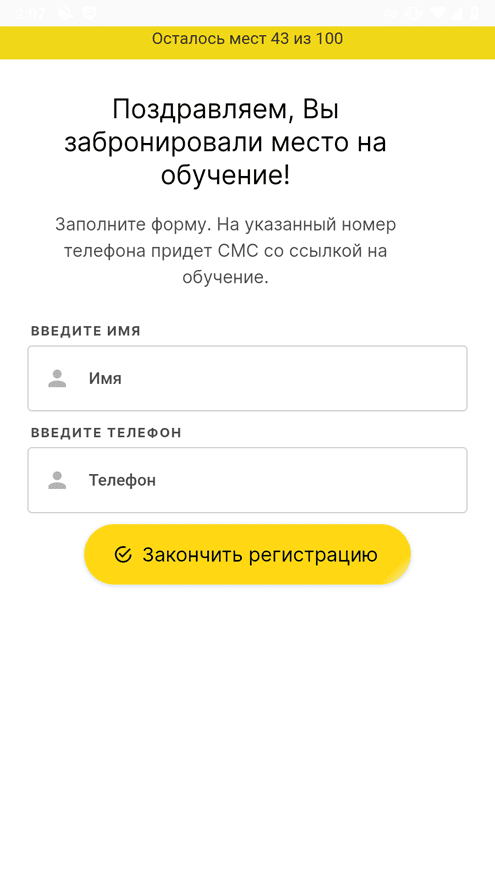

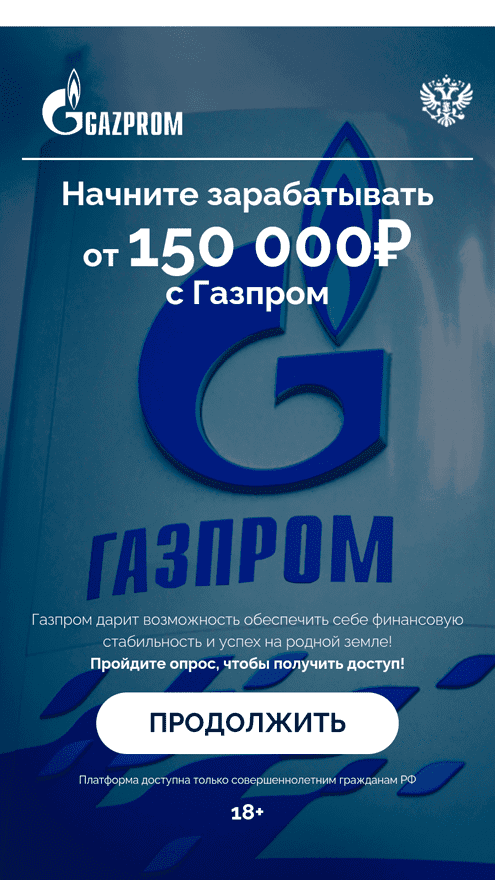

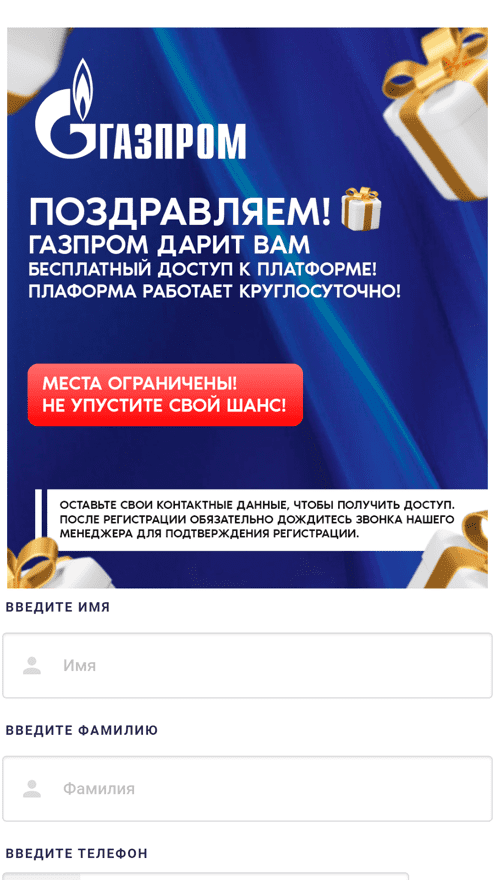

Tous ces programmes contrefaits téléchargent des sites financiers frauduleux qui copient la conception de véritables sites Web de banques, d'agences de presse et d'autres organisations bien connues. De plus, les vrais noms et logos sont utilisés dans leur conception. Sur ces ressources frauduleuses, les utilisateurs sont invités à devenir investisseurs, à suivre une formation financière, à recevoir une aide financière, etc. Parallèlement, ils sont invités à indiquer leurs données personnelles - prétendument pour enregistrer un compte et accéder aux services correspondants.

Exemples de sites frauduleux téléchargés par les Trojans :

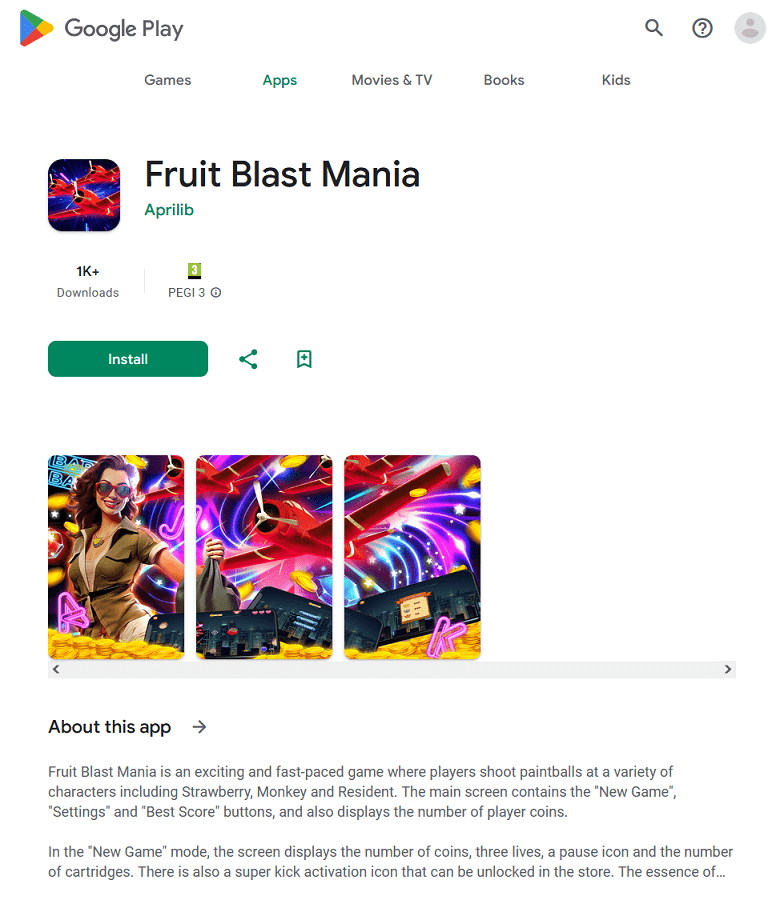

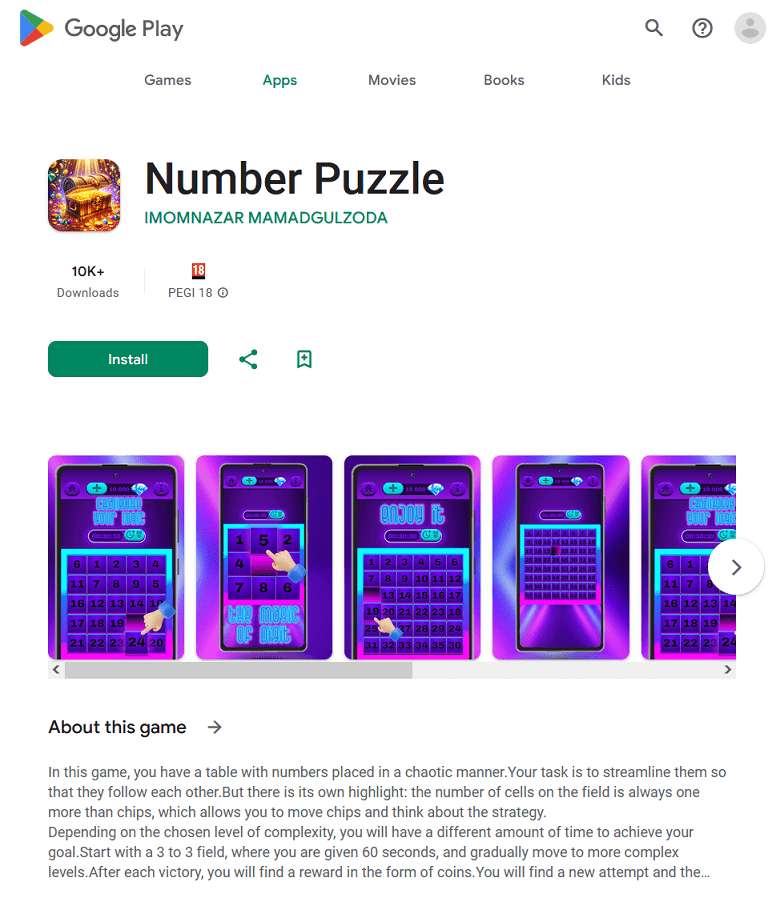

Les applications malveillantes Android.FakeApp.1566, Android.FakeApp.1567 et Android.FakeApp.1568 ont été diffusées sous le couvert de jeux :

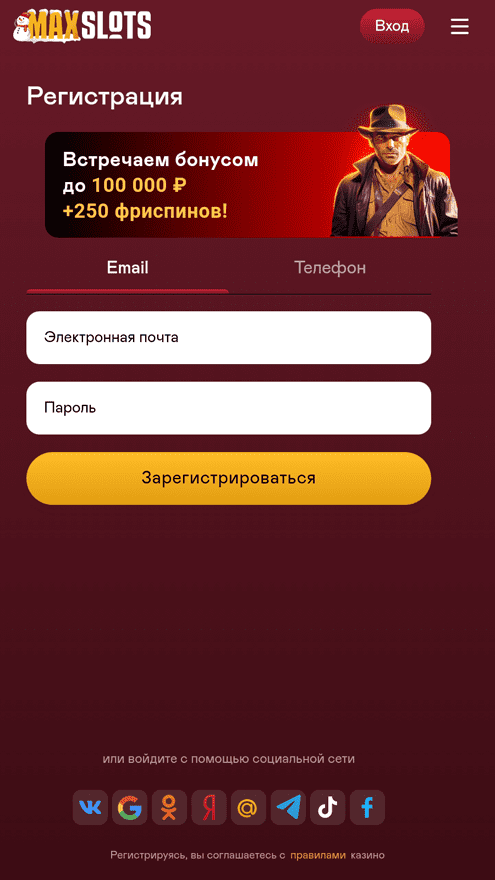

Au lieu de lancer des jeux, ces applis pouvaient télécharger des sites de bookmakers et de casinos en ligne, comme indiqué dans l'exemple ci-dessous.

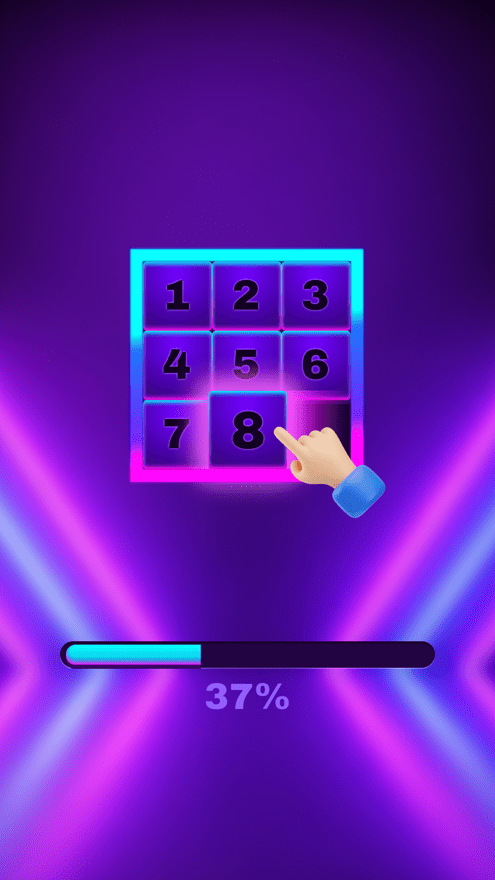

Fonctionnement de l'un de ces chevaux de Troie en mode jeu :

L'un des sites qu'elle a téléchargés :

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Индикаторы компрометации

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers

Télécharger gratuitement