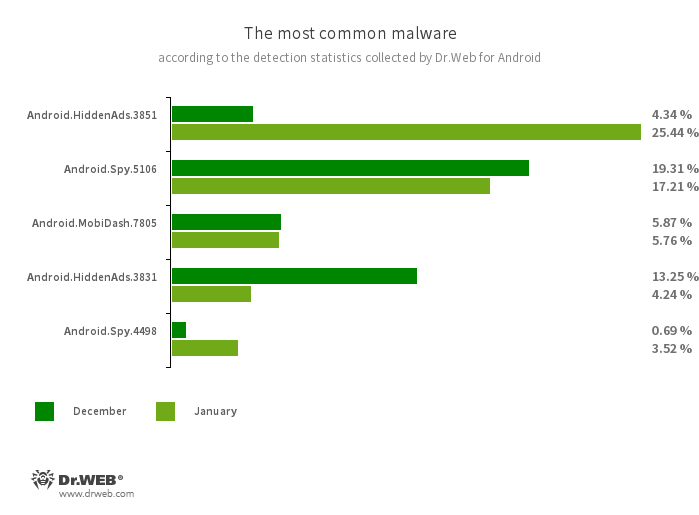

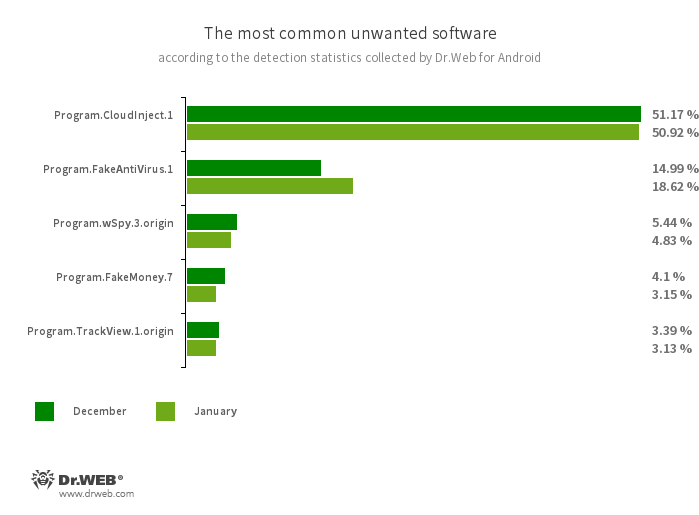

Selon les statistiques de détection de Dr.Web pour les appareils mobiles Android, en janvier 2024, les utilisateurs ont rencontré le plus souvent des chevaux de Troie publicitaires, ces Trojans appartenaient à la famille Android.HiddenAds. Par rapport au mois de décembre 2023, on constate une augmentation de leur diffusion de 50%. Dans le même temps, l'activité d'une autre famille populaire de chevaux de Troie publicitaires, Android.MobiDash, est restée pratiquement inchangée.

Le nombre d'attaques par des Trojans bancaires a augmenté de 17%, les deux familles de malwares les plus répandus étant la famille des espions Android.Spy et celle des rançongiciels Android.Locker.

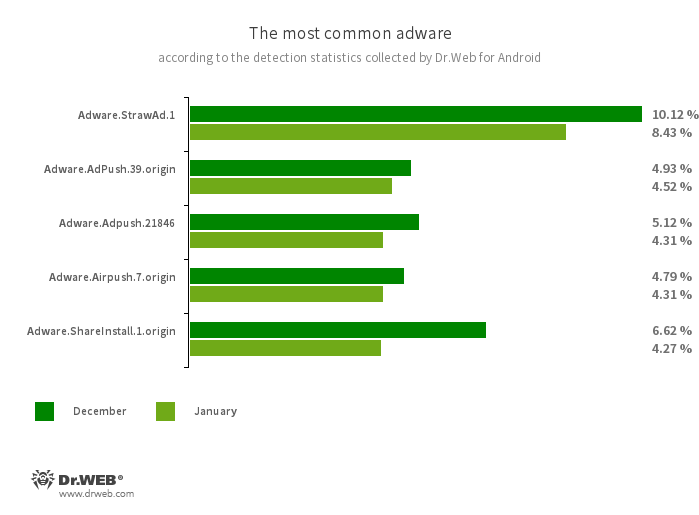

Dans le même temps, nos experts ont identifié de nouvelles menaces dans le catalogue Google Play. Parmi elles, une nouvelle famille de modules publicitaires indésirables Adware.StrawAd, ainsi que des Trojans de la famille Android.FakeApp. Ces derniers sont utilisés par les attaquants pour mettre en œuvre toutes sortes de stratagèmes frauduleux.

TENDANCES CLES DE JANVIER

- Les Trojans publicitaires Android.HiddenAds sont restés les leaders du nombre de détections sur les appareils protégés

- L'activité de nombreuses familles d'applications Android malveillantes a augmenté

- De nouvelles menaces ont été trouvées sur Google Play.

Menaces sur Google Play

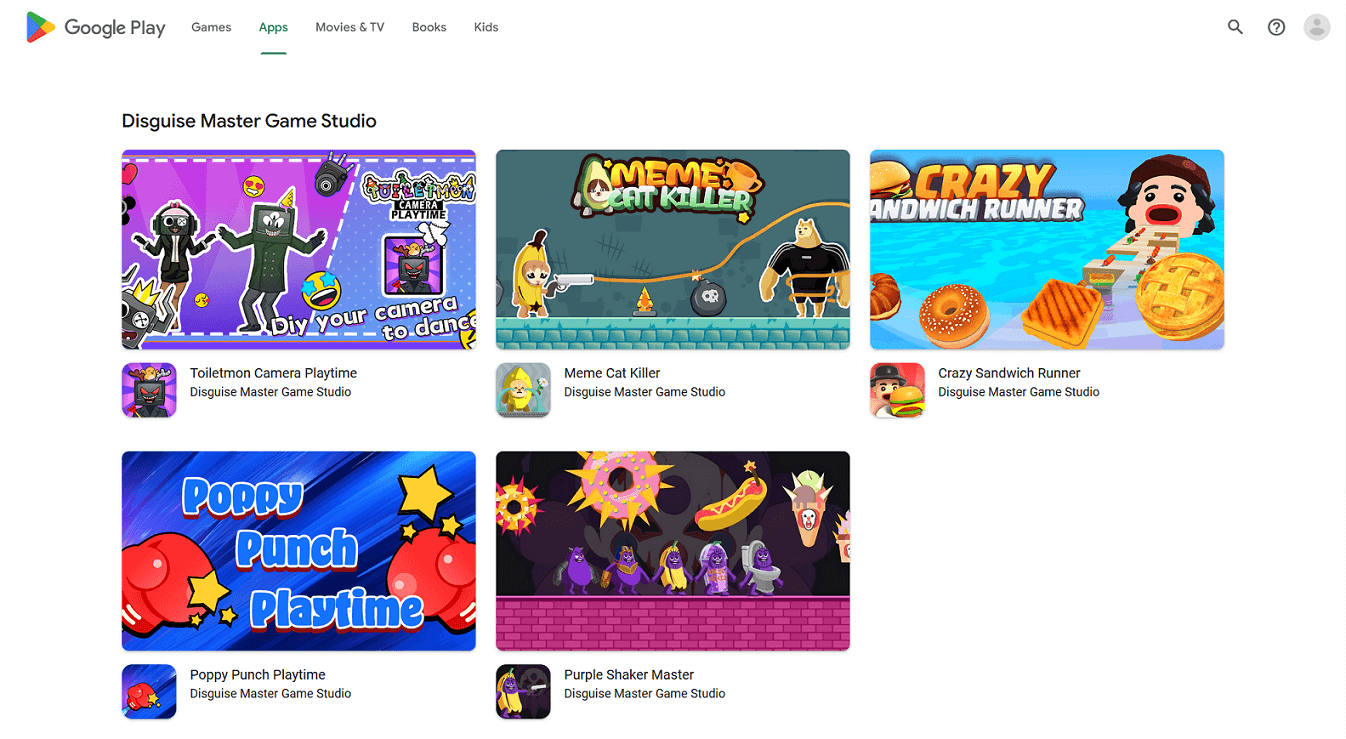

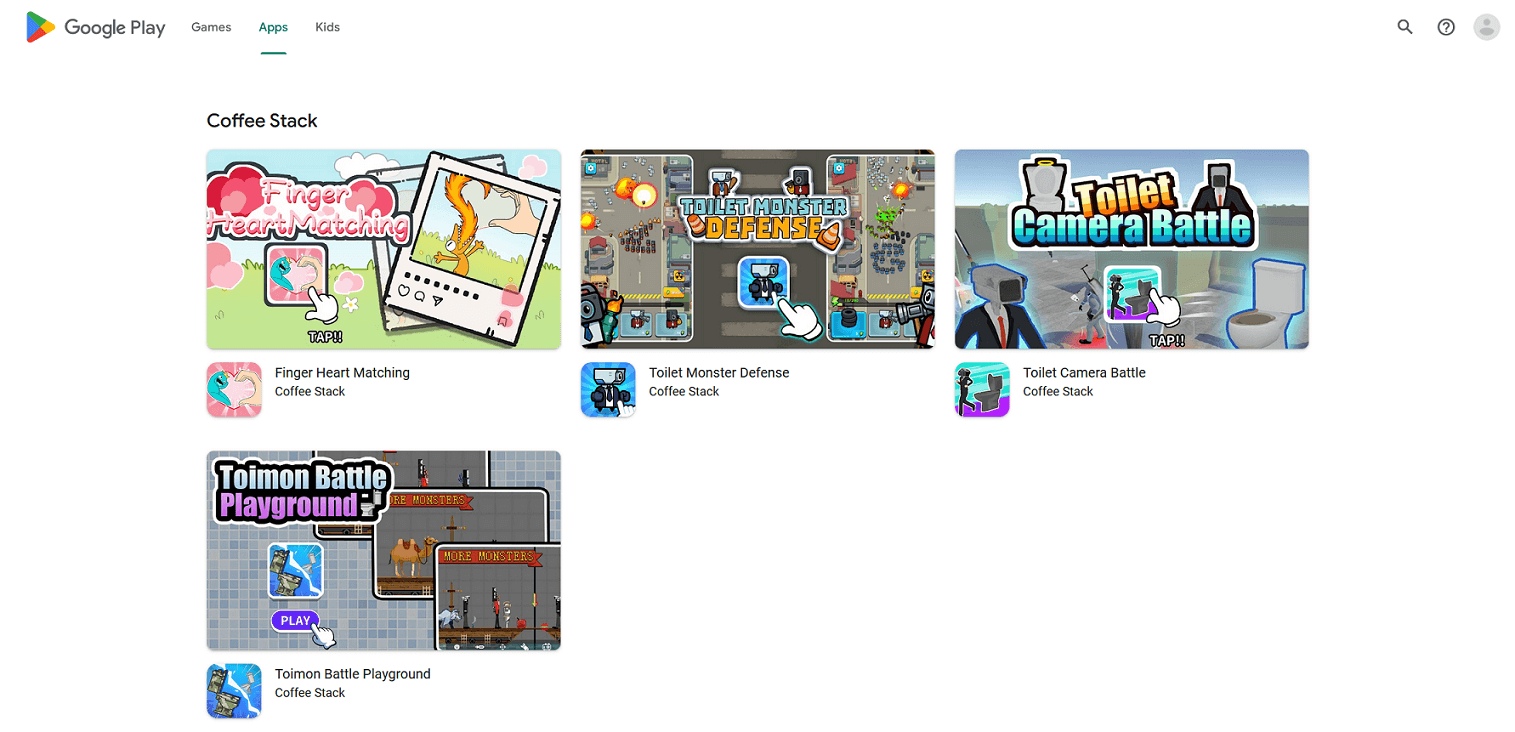

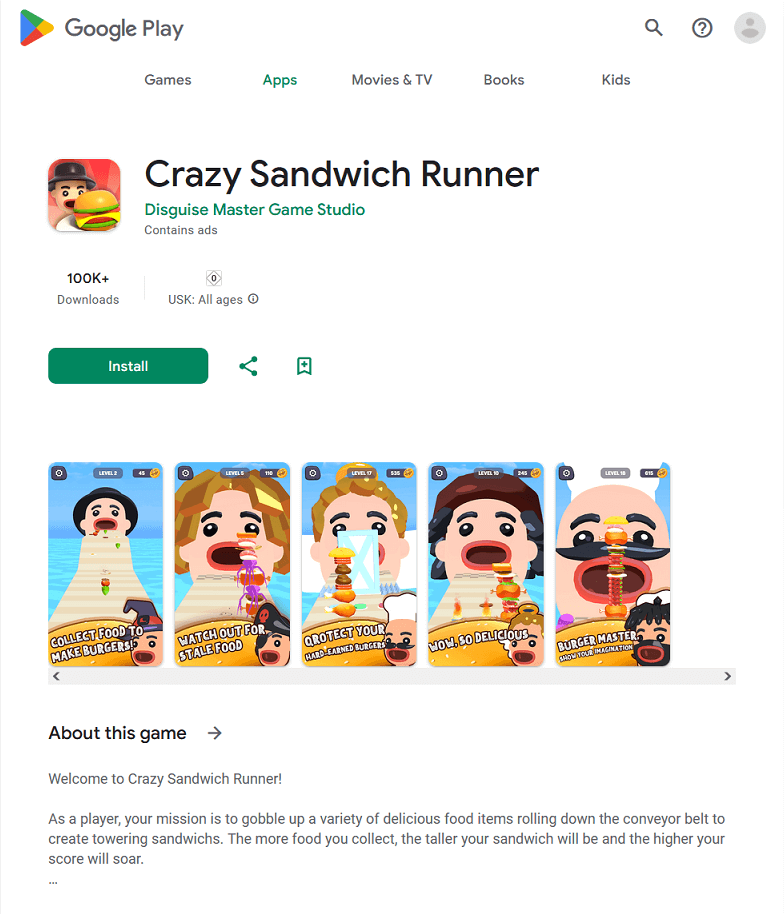

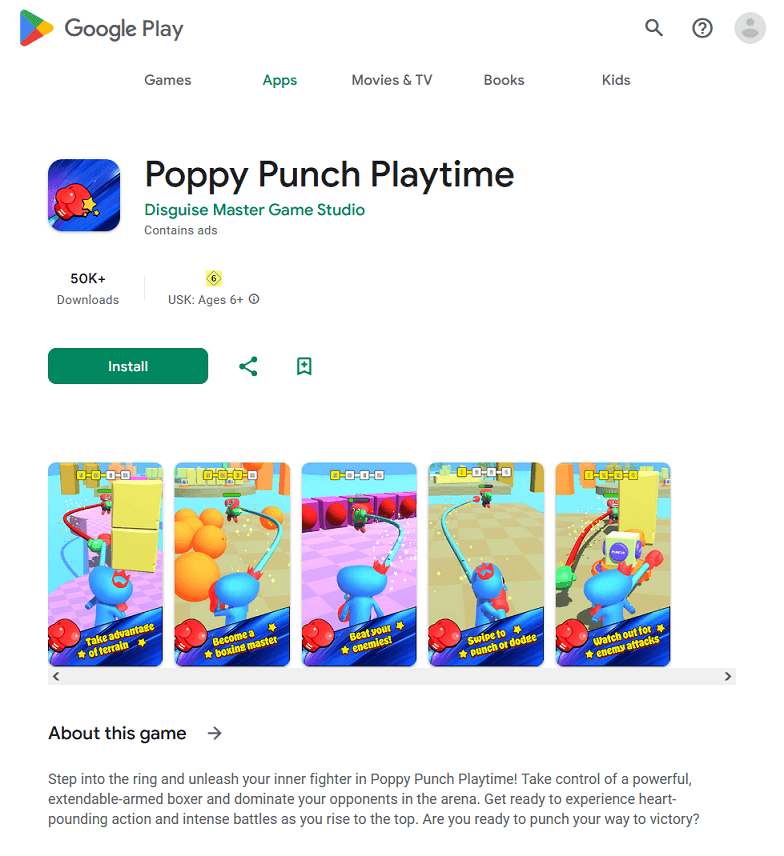

Début janvier 2024, le laboratoire de Doctor Web a identifié un certain nombre de jeux dans le catalogue Google Play qui contenaient une plateforme publicitaire indésirable Adware.StrawAd.1.origin:

- Crazy Sandwich Runner

- Purple Shaker Master

- Poppy Punch Playtime, Meme Cat Killer

- Toiletmon Camera Playtime

- Finger Heart Matching

- Toilet Monster Defense

- Toilet Camera Battle

- Toimon Battle Playground

Cette plateforme est un module spécialisé qui est stocké sous forme cryptée dans un répertoire avec les ressources des programmes porteurs. Lorsque l'écran est déverrouillé, il peut afficher des annonces de différents fournisseurs de services publicitaires. Dr.Web détecte les applications contenant Adware.StrawAd.1.origin comme des représentants de la famille Adware.StrawAd.

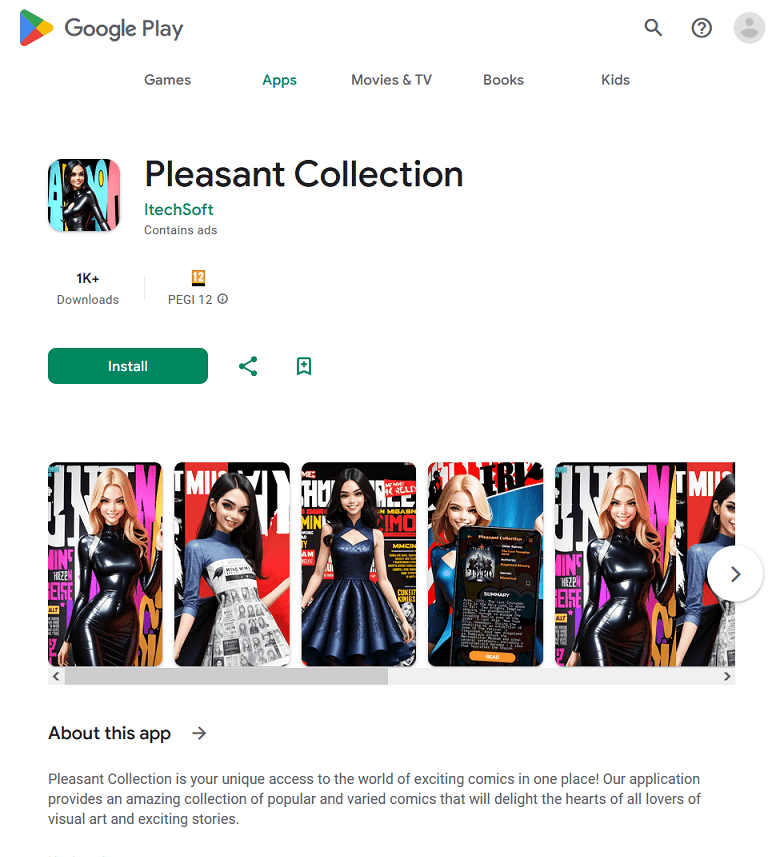

Également en janvier, nos spécialistes ont détecté un certain nombre de programmes malveillants contrefaits de la famille Android.FakeApp. Ainsi, le Trojan Android.FakeApp.1579 a été dissimulé derrière l'application Pleasant Collection, déguisée en lecteur de bandes dessinées.

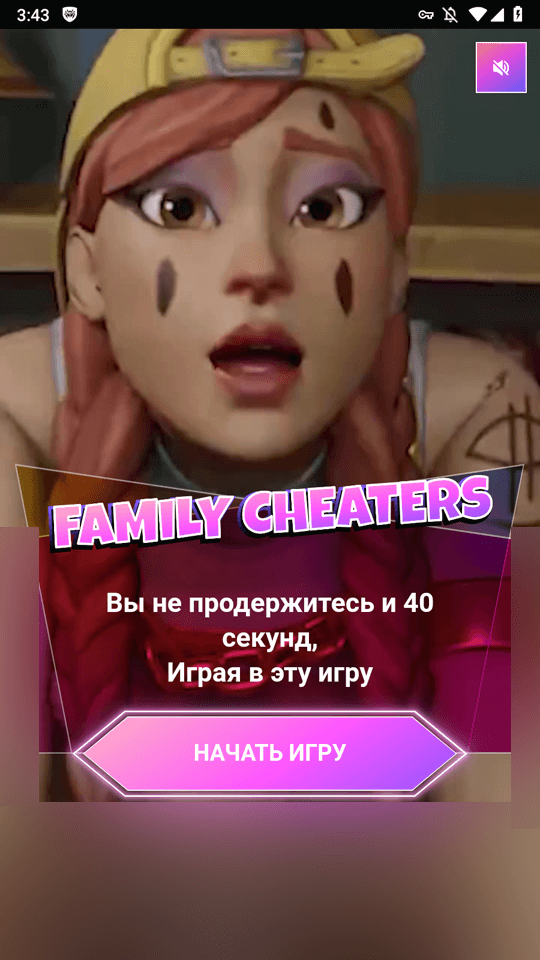

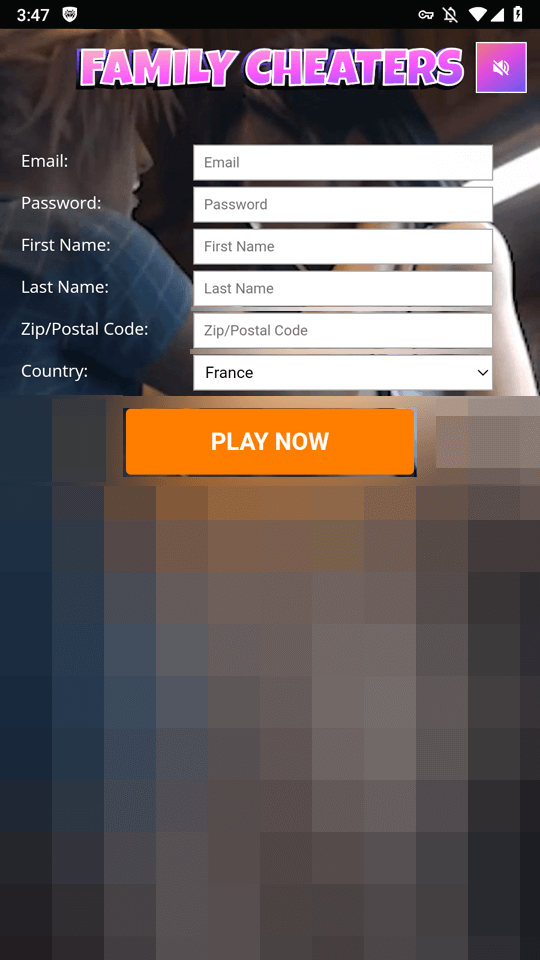

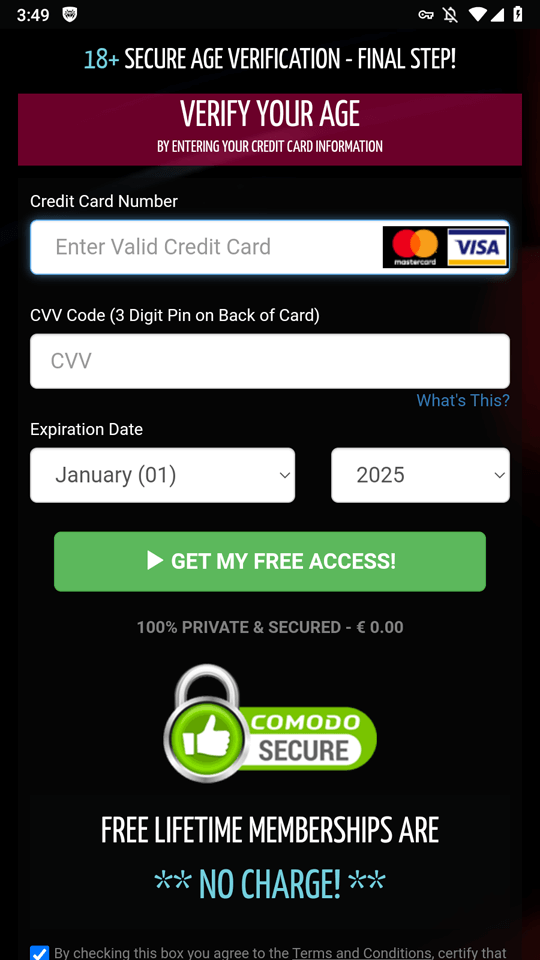

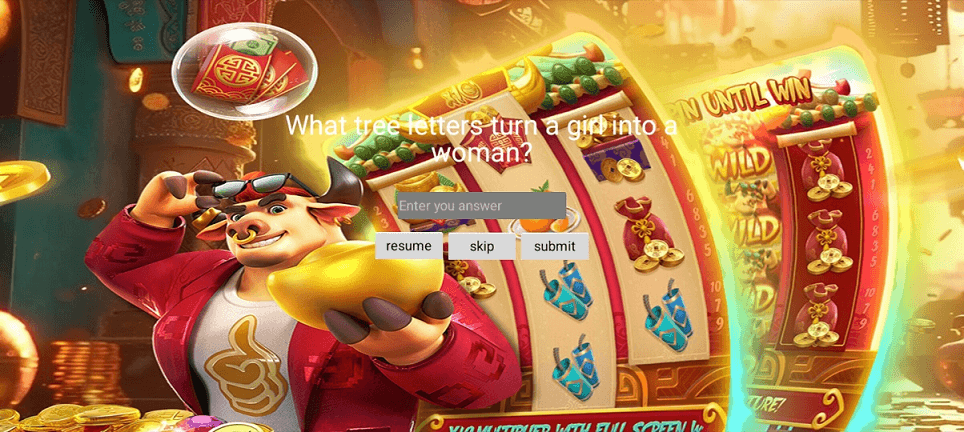

Sa seule tâche, cependant, était de télécharger des ressources Internet frauduleuses. Parmi elles on pouvait trouver des sites donnant prétendument l'accès à certains jeux, y compris, notamment dans la catégorie « adulte ». Un exemple en est présenté ci-dessous.

Dans ce cas, la victime potentielle est invitée à répondre à plusieurs questions avant le « début » du jeu, après quoi elle est invitée à fournir des données personnelles, puis des données de carte bancaire - prétendument pour vérifier son âge.

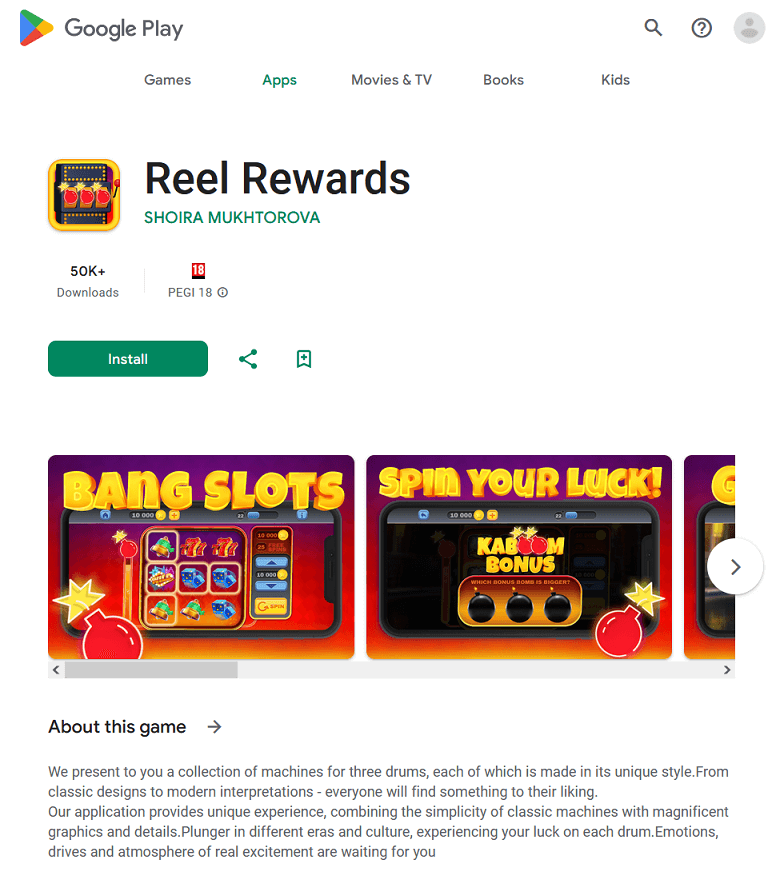

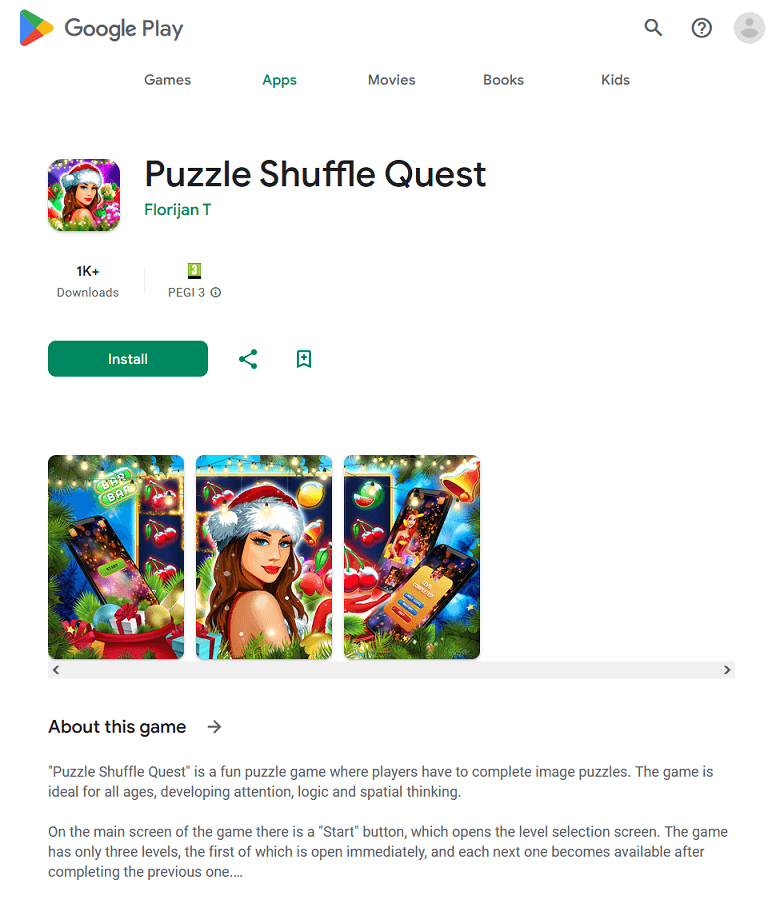

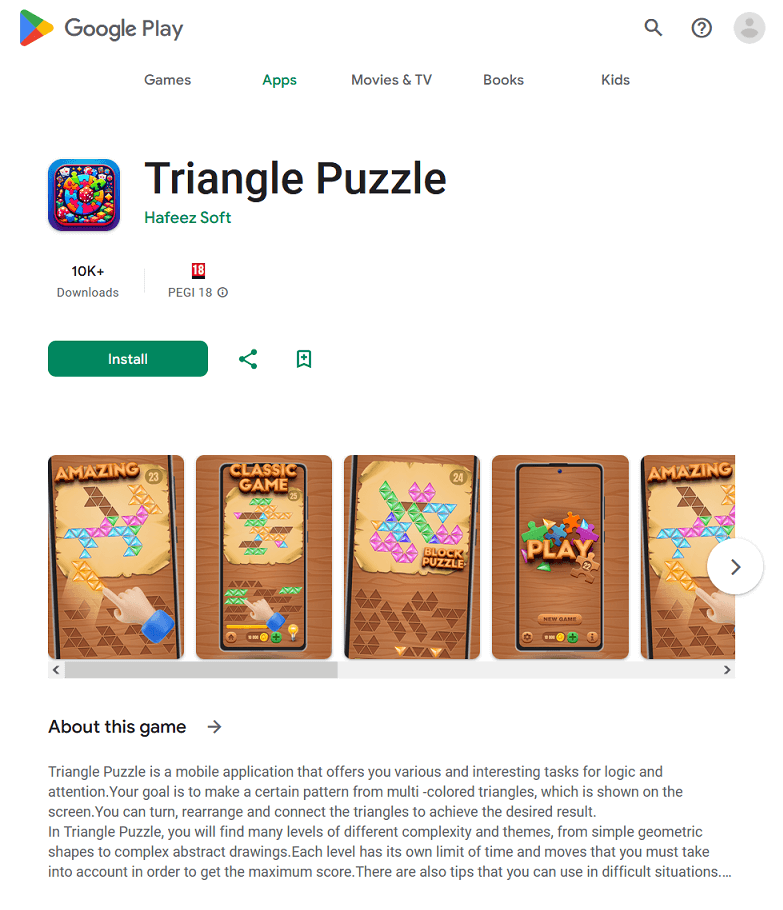

Parmi les représentants identifiés de la famille Android.FakeApp figuraient à nouveau des programmes distribués sous le couvert de jeux. Ils ont été ajoutés à la base de données virales Dr.Web comme Android.FakeApp.1573, Android.FakeApp.1574, Android.FakeApp.1575, Android.FakeApp.1577 et Android.FakeApp.32.origin.

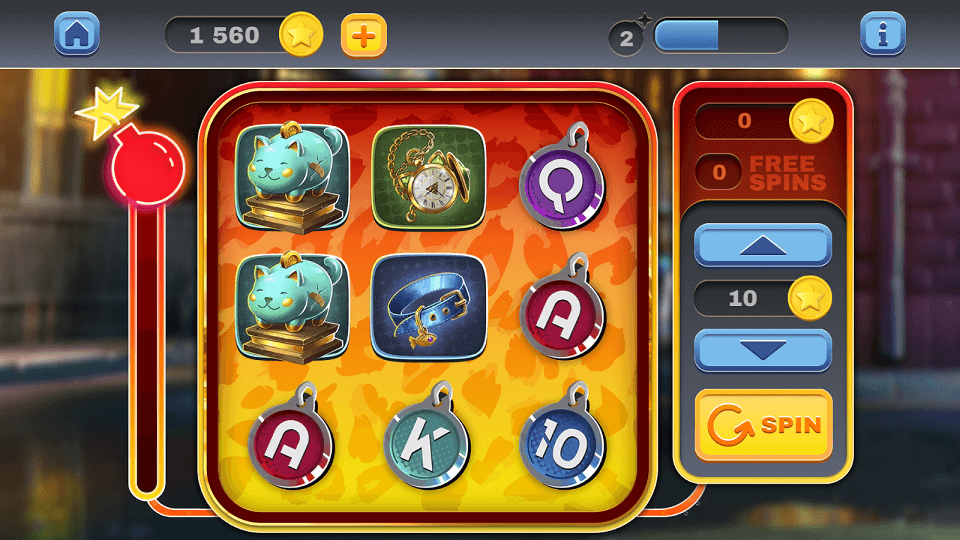

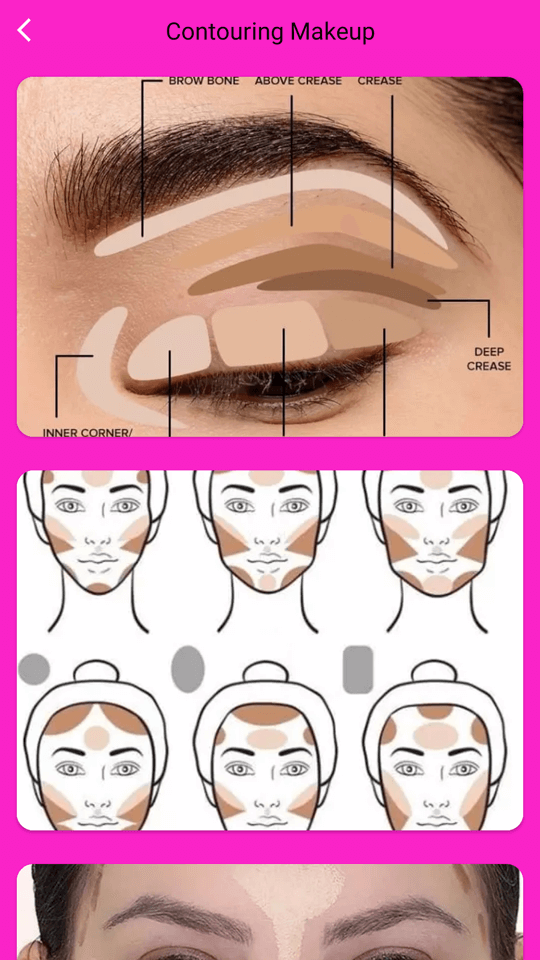

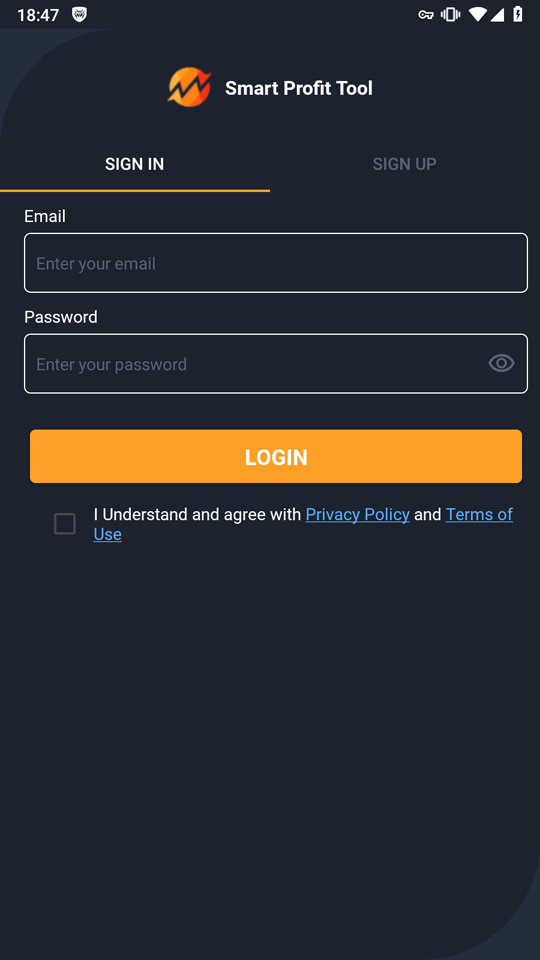

Sous certaines conditions, ces programmes conntrefaits pouvaient télécharger des sites de casinos et de bookmakers en ligne. Un exemple de leur fonctionnement en tant que jeux :

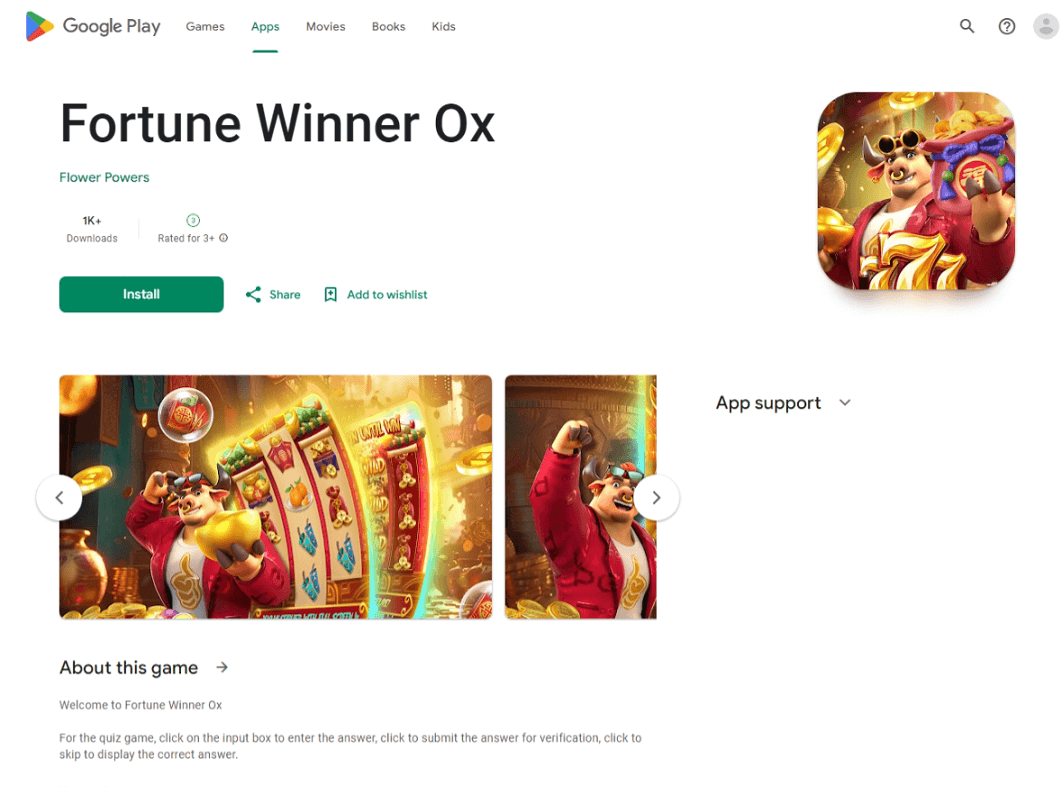

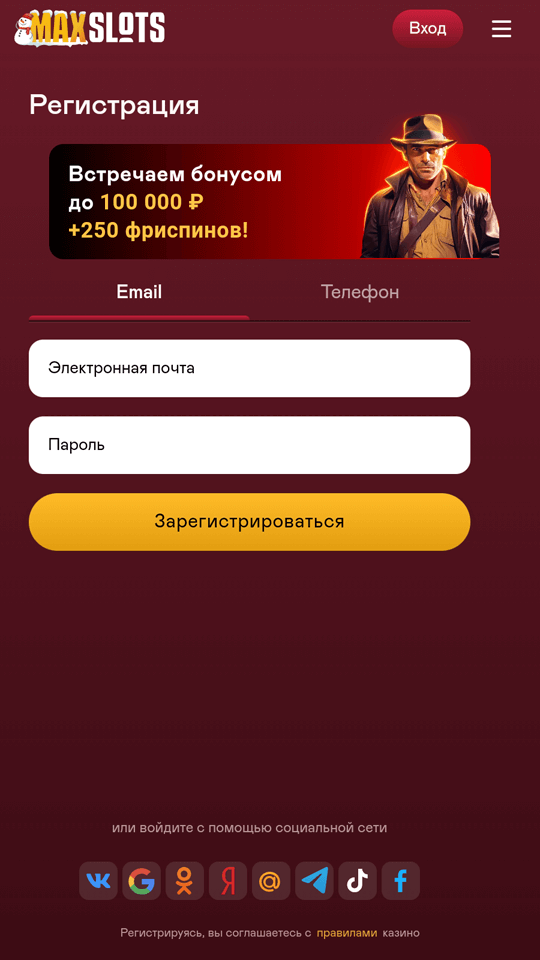

Un exemple de l'un des sites qu'ils ont téléchargés :

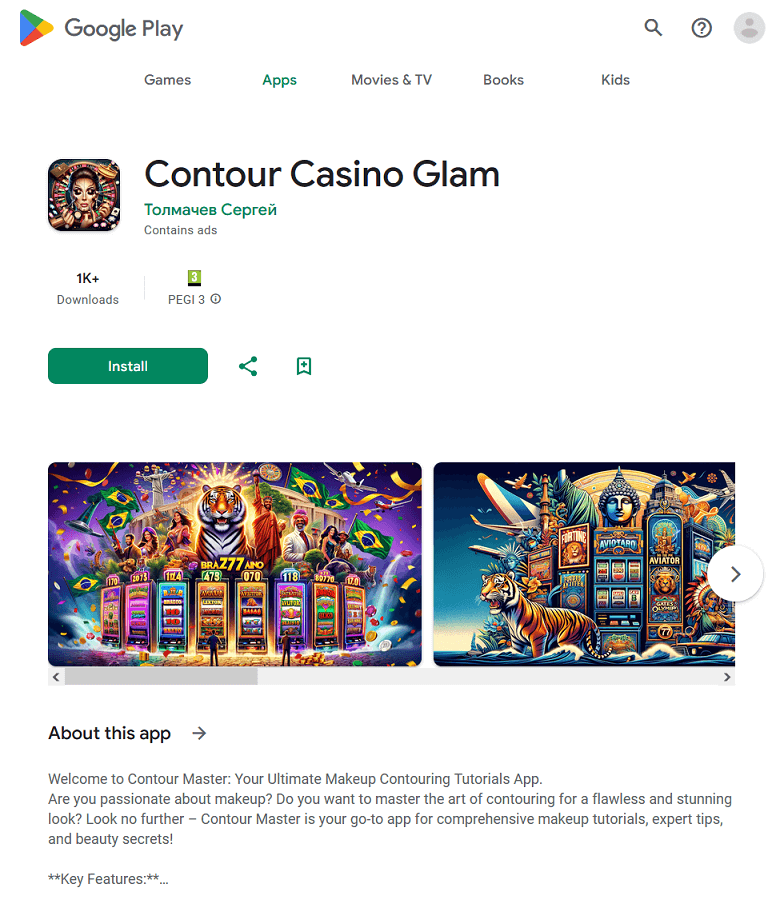

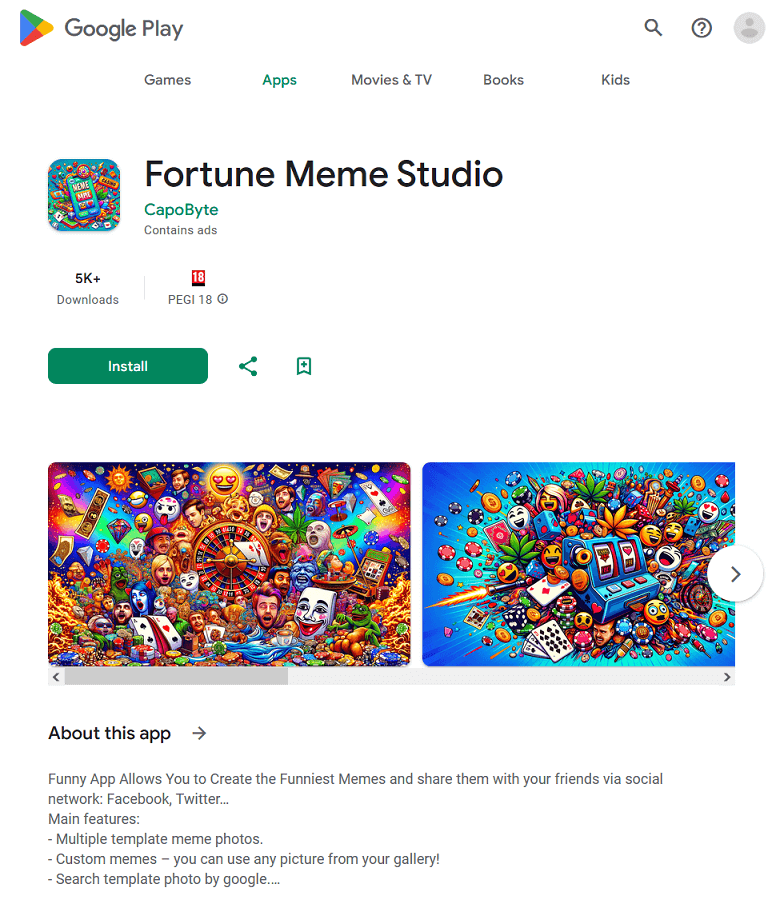

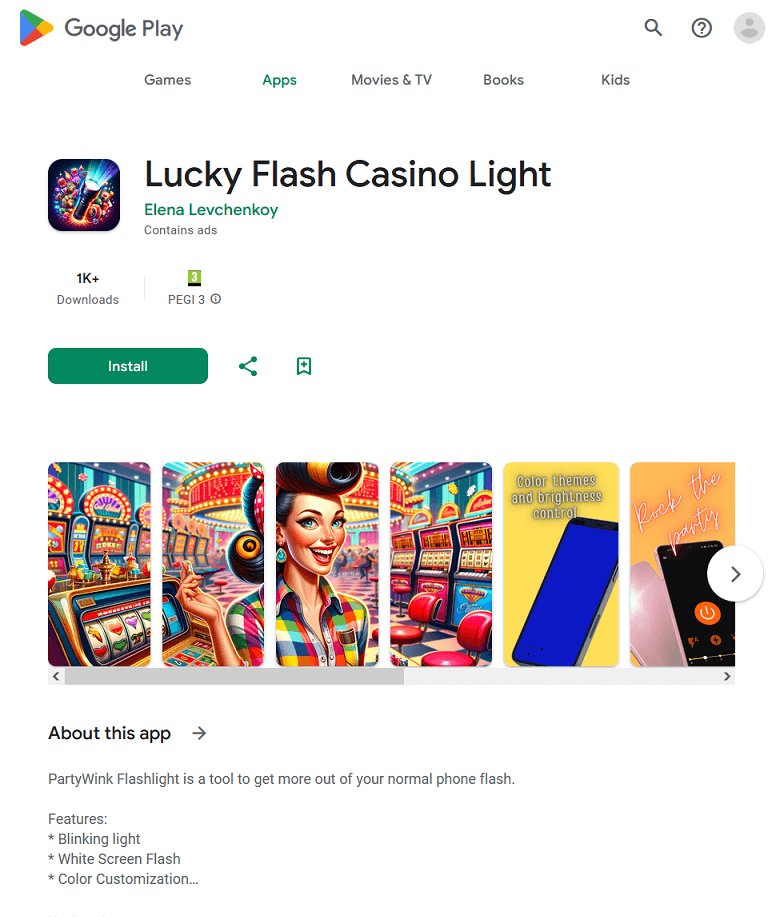

Le téléchargement de sites de casino en ligne et de bookmakers était également la tâche de plusieurs autres chevaux de Troie. Ainsi, Android.FakeApp.1576 a été dissimulé derrière le programme de formation au maquillage Contour Casino Glam et dans l'outil de création de mèmes Fortune Meme Studio. Et Android.FakeApp.1578 a été intégré à une application de lampe de poche appelée Lucky Flash Casino Light.

Après l'installation, ils fonctionnaient comme des applications inoffensives, mais après un certain temps, ils pouvaient commencer à télécharger des sites cibles.

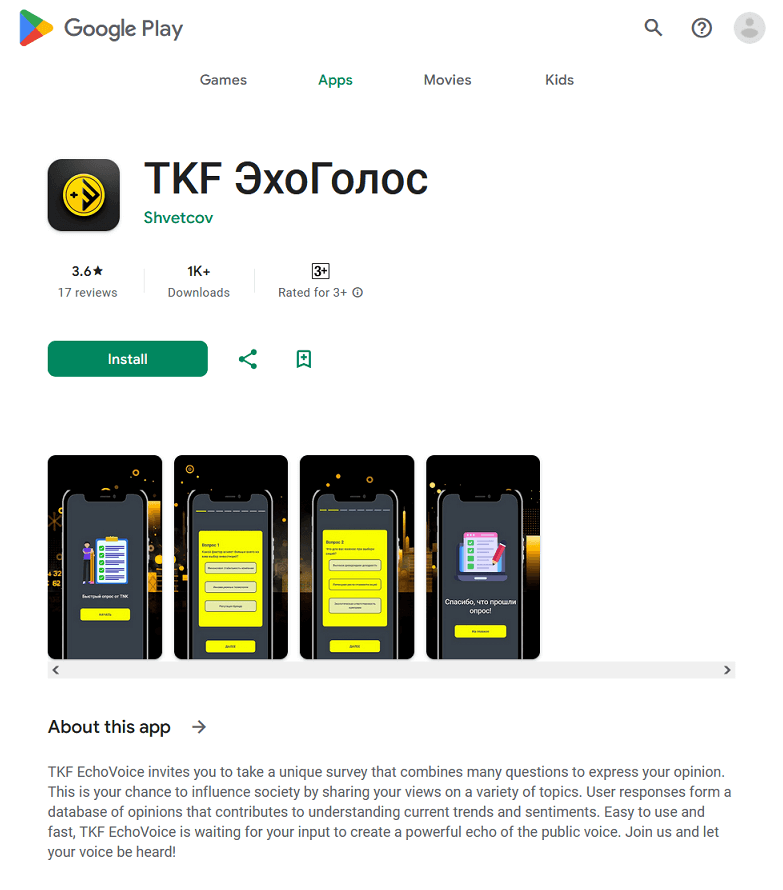

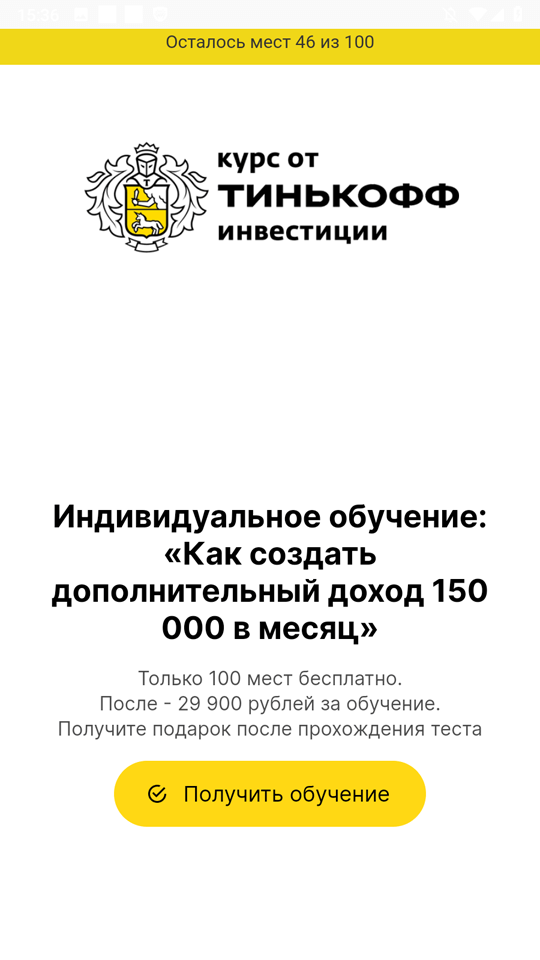

De plus, les attaquants ont distribué des versions de Trojans Android.FakeApp.1564 et Android.FakeApp.1580 sous le couvert d'applications financières, de programmes de participation à des enquêtes, d'annuaires et d'autres applis.

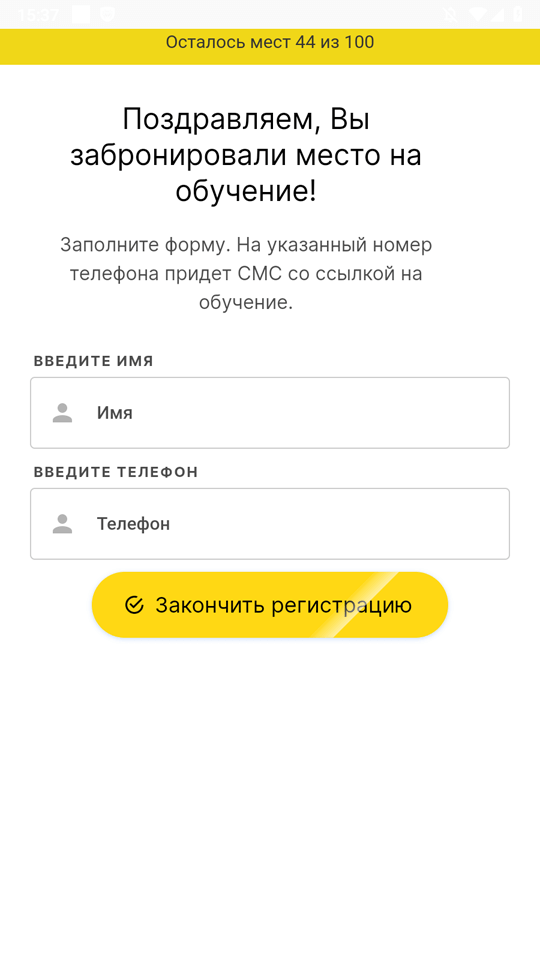

Ces programmes téléchargent des sites Web financiers frauduleux où divers services sont proposés en usurpant le nom de sociétés connues. Pour accéder à un service en particulier, les internautes sont tenus de remplir une enquête et d'enregistrer un compte, en fournissant des données personnelles.

Exemples de sites :

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.

Indicateurs de compromission

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers

Télécharger gratuitement