The activity of banking trojans from various families decreased by 18.77%, while Android.Spy spyware trojan activity decreased by 27.33%. In contrast, the number of Android.Locker ransomware trojan detections increased by 29.85%.

Les tendances principales du mois de février

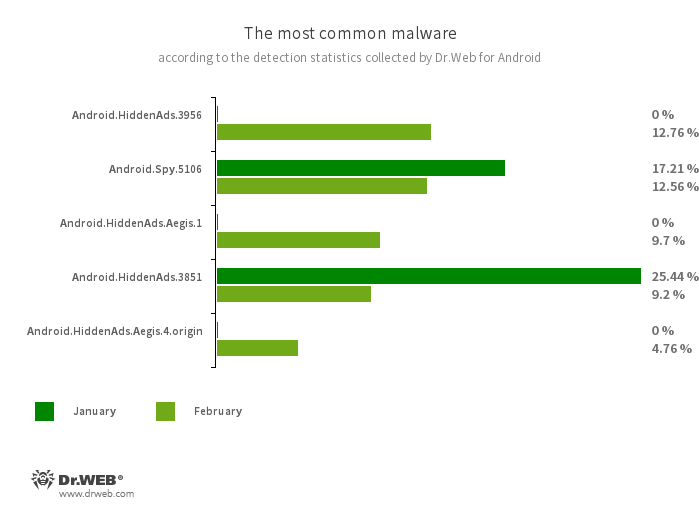

- Activité accrue des Trojans publicitaires Android.HiddenAds

- Diminution du nombre d'attaques de chevaux de Troie bancaires et de logiciels espions malveillants

- Augmentation de la circulation de rançongiciels sur les appareils protégés