Doctor Web : rapport trimestriel sur les menaces mobiles

le 1 juillet 2024

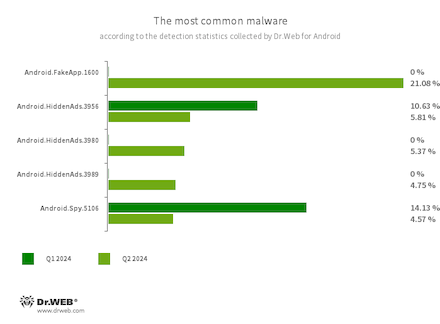

Les malwares espions de type Android.Spy ont également été souvent retrouvés dans les détections.

Au cours du deuxième trimestre, le laboratoire de Doctor Web a révélé de nouvelles menaces sur Google Play dont différents programmes contrefaits Android.FakeApp, ainsi que le programme indésirable Program.FakeMoney.11, qui prétend convertir des récompenses virtuelles en argent réel. De plus, les attaquants ont de nouveau distribué via Google Play un cheval de Troie qui abonnait les victimes à des services payants.

Tendances principales du deuxième trimestre

- Les Trojans publicitaires Android.HiddenAds restent les menaces ciblant Android les plus actives

- Apparition de nouvelles menaces sur Google Play

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.FakeApp.1600

- Cheval de Troie qui télécharge un site Web indiqué dans ses paramètres. Les modifications connues de cette application malveillante téléchargent un site Web de casino en ligne.

- Android.HiddenAds.3956

- Android.HiddenAds.3980

- Android.HiddenAds.3989

- Trojans conçus pour afficher des publicités. Les représentant de cette famille sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares. Une fois sur les appareils Android, ces chevaux de Troie publicitaires masquent généralement leur présence dans le système, notamment, ils « masquent » l'icône de l'application dans le menu de l'écran d'accueil.

- Android.Spy.5106

- Trojans représentant des versions modifiées de versions non officielles de l'application WhatsApp. Ce programme peut voler le contenu des notifications, proposer d'installer des programmes provenant de sources inconnues et, lors de l'utilisation de la messagerie, afficher des boîtes de dialogue avec un contenu personnalisable à distance.

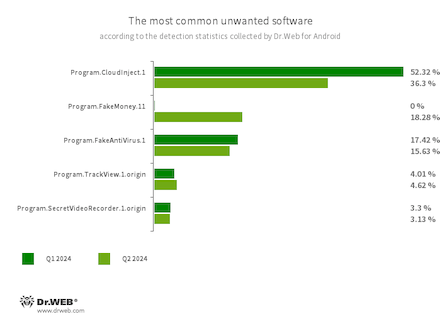

- Program.CloudInject.1

- Applications Android modifiées à l'aide du service CloudInject et de l'utilitaire Android du même nom (ajouté à la base de données de virus Dr.Web sous le nom de Tool.CloudInject). Ces programmes sont modifiés sur un serveur distant, tandis que l'utilisateur (moddeur) intéressé à les changer ne contrôle pas ce qui y sera intégré. De plus, les applications reçoivent un ensemble d'autorisations considérées comme dangereuses. Après la modification, l'utilisateur qui fait du modding (moddeur) reçoit une possibilité de contrôler à distance ces programmes — les bloquer, afficher des boîtes de dialogue personnalisées, suivre le fait d'installation et de désinstaller d'autres logiciels, etc.

- Program.FakeMoney.11

- Applications qui permettent prétendument de gagner de l'argent en effectuant certaines actions ou tâches. Elles imitent l'accumulation de récompenses, alors que pour retirer l'argent « gagné », il est nécessaire d'accumuler un certain montant. Même lorsque les utilisateurs réussissent, ils ne reçoivent rien.

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.TrackView.1.origin

- Application qui permet de surveiller les utilisateurs via des appareils Android. Avec ce programme, les attaquants peuvent déterminer l'emplacement des appareils ciblés, utiliser la caméra pour enregistrer des vidéos et créer des photos, écouter via le microphone, créer des enregistrements audio, etc.

- Program.SecretVideoRecorder.1.origin

- Détection de différentes versions de l'application conçue pour la prise de photos et de vidéos en tâche de fond via les caméras embarquées des appareils Android. Cette appli peut fonctionner discrètement en permettant de désactiver les notifications sur l'activation de l'enregistrement ainsi que modifier l'icône et la description de l'application. Cette fonctionnalité rend ce programme potentiellement dangereux.

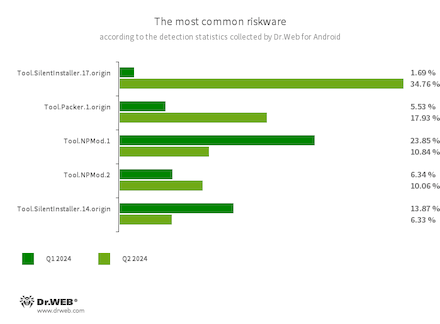

- Tool.SilentInstaller.17.origin

- Tool.SilentInstaller.14.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ces plateformes créent un environnement d'exécution virtuel dans le contexte des applications dans lesquelles elles sont intégrées. Les fichiers APK lancés avec leur aide peuvent fonctionner comme s'ils faisaient partie de ces programmes et recevoir automatiquement les mêmes autorisations.

- Tool.Packer.1.origin

- Utilitaire de compression spécialisé destiné à protéger les applications Android contre la modification et contre le reverse engineering. Cet utilitaire n'est pas malveillant mais il peut être utilisé dans le but de protéger des Trojans.

- Tool.NPMod.1

- Tool.NPMod.2

- Applications Android modifiées à l'aide de l'utilitaire NP Manager. Ces programmes sont dotés d'un module spécialisé qui leur permet de contourner la vérification de la signature numérique après modification.

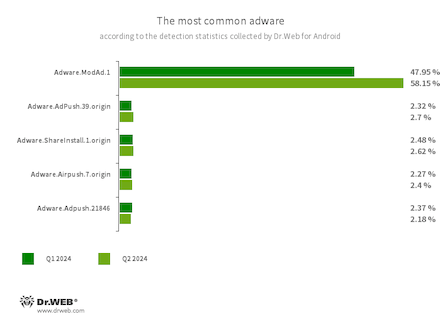

- Adware.ModAd.1

- Détection de certaines versions modifiées (mods) du messenger WhatsApp, dont la fonction comprend un code inséré qui assure le téléchargement de liens indiqués via l'affichage Web lors de l'utilisation du messenger. Ces adresses Internet sont utilisées pour rediriger les internautes vers des sites annoncés dans la publicité, par exemple, des casinos en ligne et des bookmakers, des sites pour adultes.

- Adware.AdPush.39.origin

- Adware.Adpush.21846

- Modules publicitaires intégrables dans les applications Android. Ils affichent des publicités qui induisent les utilisateurs en erreur. Par exemple, ces notifications peuvent ressembler aux messages du système d'exploitation. De plus, ces modules collectent un certain nombre de données confidentielles, et sont également capables de télécharger d'autres applications et d'initier leur installation.

- Adware.ShareInstall.1.origin

- Module publicitaire pouvant être intégré à des applications Android. Il affiche des notifications publicitaires sur l'écran de verrouillage de l'OS.

- Adware.Airpush.7.origin

- Représentant de la famille de modules publicitaires qui sont intégrés dans des applications Android et affichent différentes publicités. Selon leur version et modification, il peut s'agir de publicités, de pop-ups ou de bannières. A l'aide de ces modules, les pirates distribuent souvent des malwares en proposant d'installer des applications. De plus, de tels modules transmettent diverses informations confidentielles à un serveur distant.

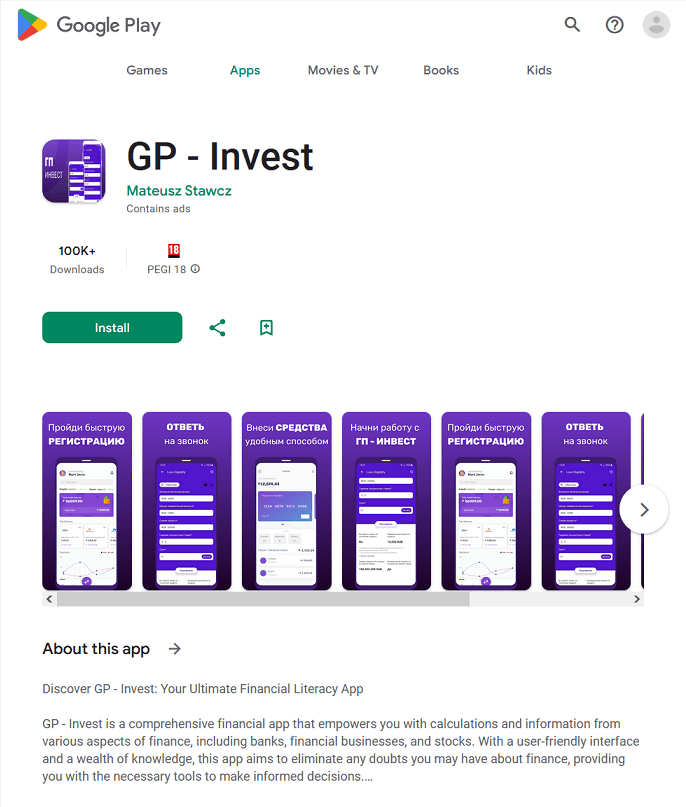

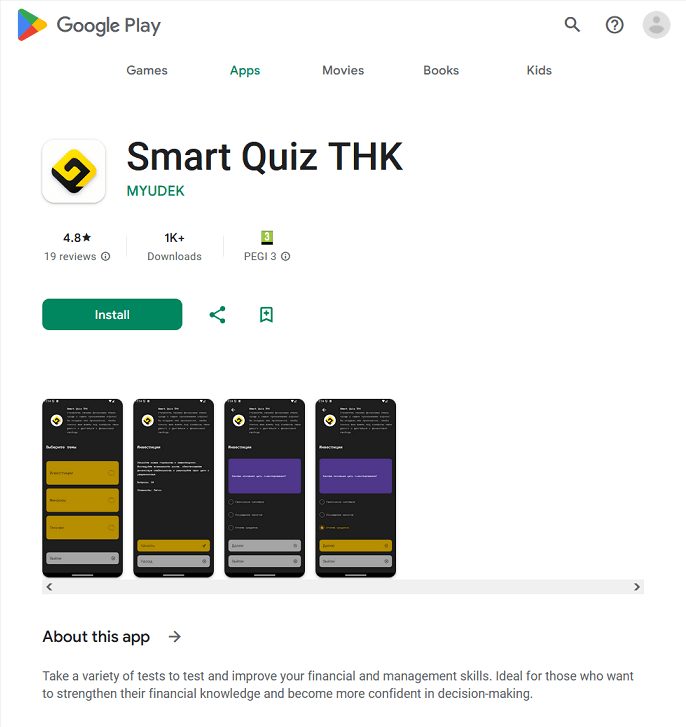

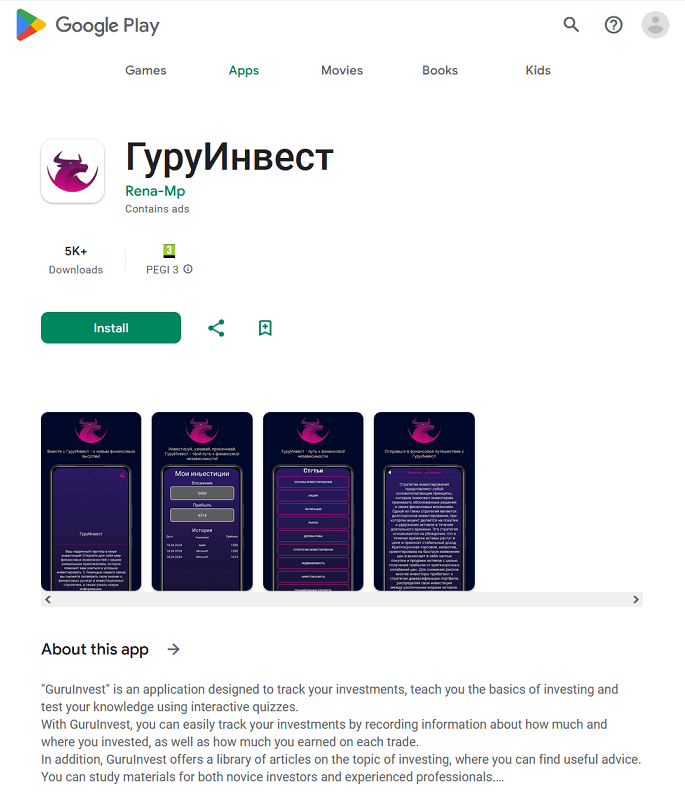

Menaces sur Google Play

Au cours du deuxième trimestre 2024, les analystes de Doctor Web ont de nouveau trouvé sur Google Play des Trojans Android.FakeApp. Certains d'entre eux ont été distribués sous couvert de programmes financiers, ainsi que sous couvert d’applications conçues pour la participation à des enquêtes et à des quiz :

Ces applications pouvaient télécharger des sites Web frauduleux sur lesquels les victimes potentielles se voyaient proposer de suivre une formation financière ou de devenir investisseurs pour le compte d'institutions de crédit et de sociétés pétrolières et gazières bien connues. Pour accéder à un « service » en particulier, les utilisateurs devaient répondre à plusieurs questions, après quoi ils devaient indiquer leurs données personnelles.

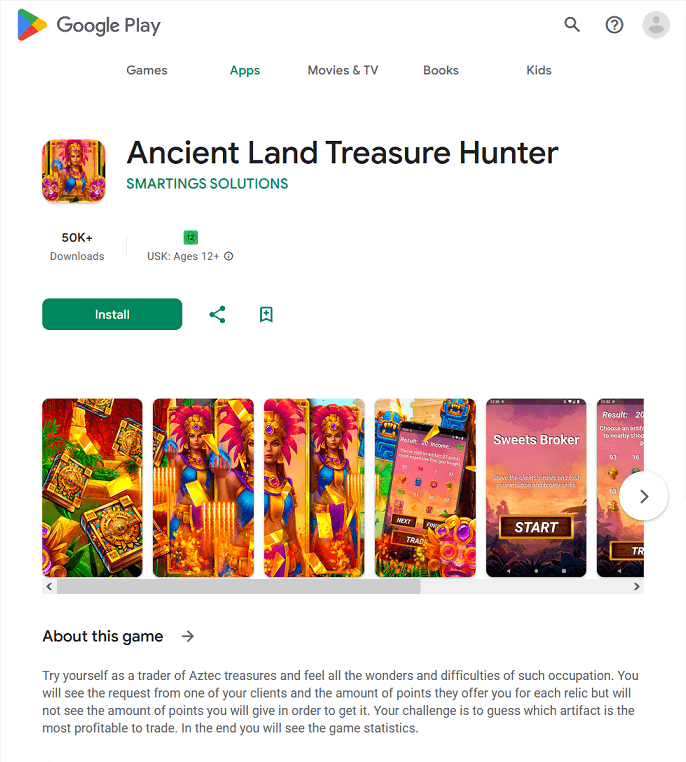

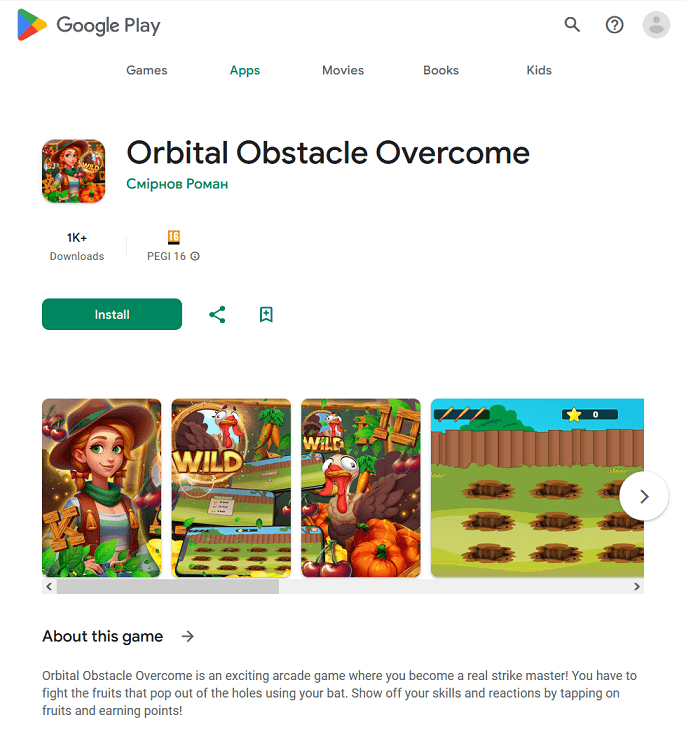

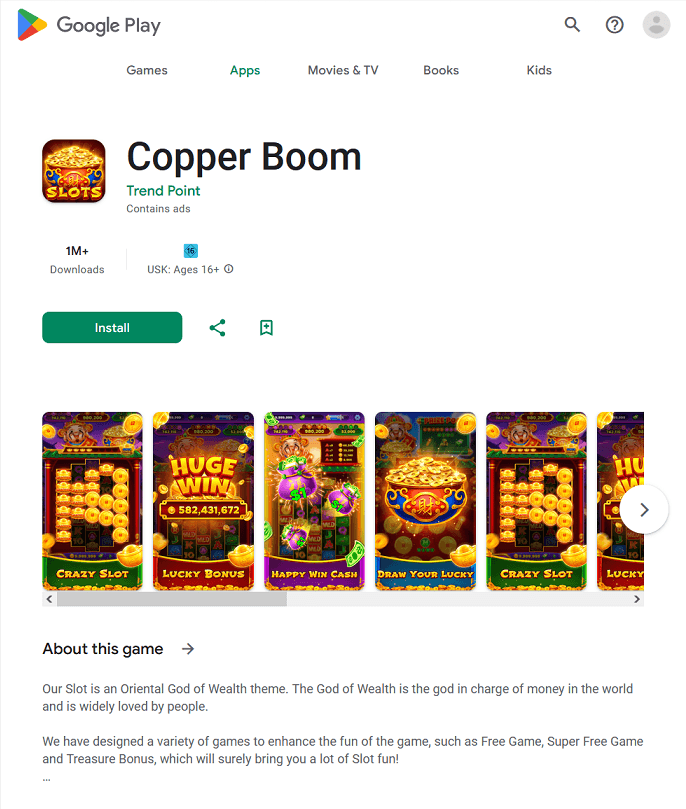

D'autres Trojans Android.FakeApp ont été dissimulés derrière différents jeux. Sous certaines conditions, au lieu de la fonctionnalité déclarée, ils téléchargeaient des sites Web de bookmakers et de casinos en ligne.

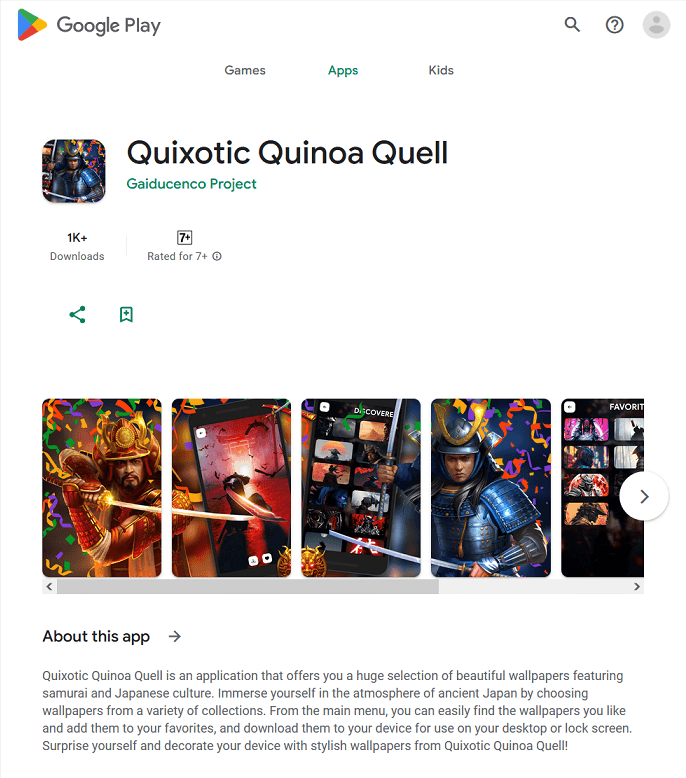

Un autre cheval de Troie de la famille Android.FakeApp — Android.FakeApp.1607 a été caché dans une collection d'images. Il fournissait les fonctionnalités déclarées, mais pouvait également télécharger des sites de casino en ligne.

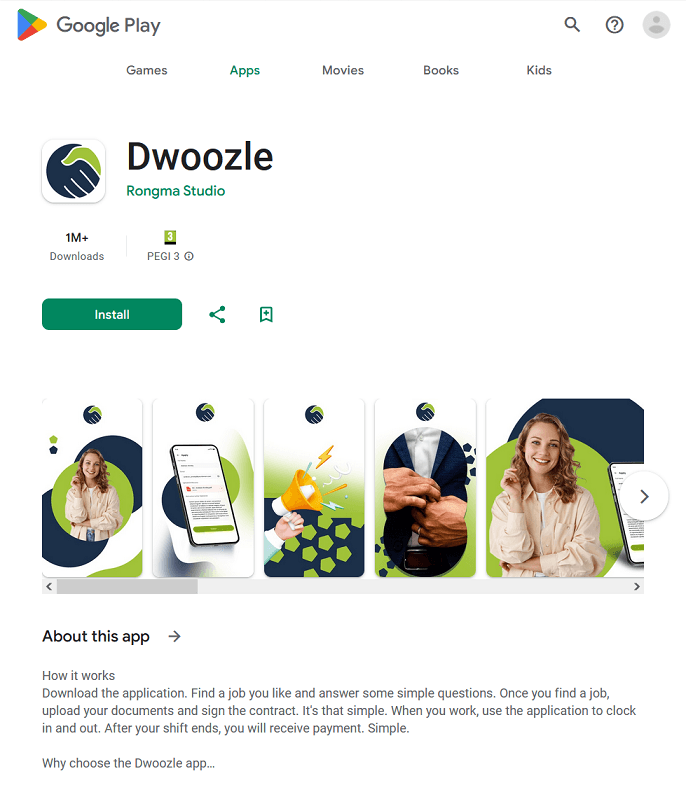

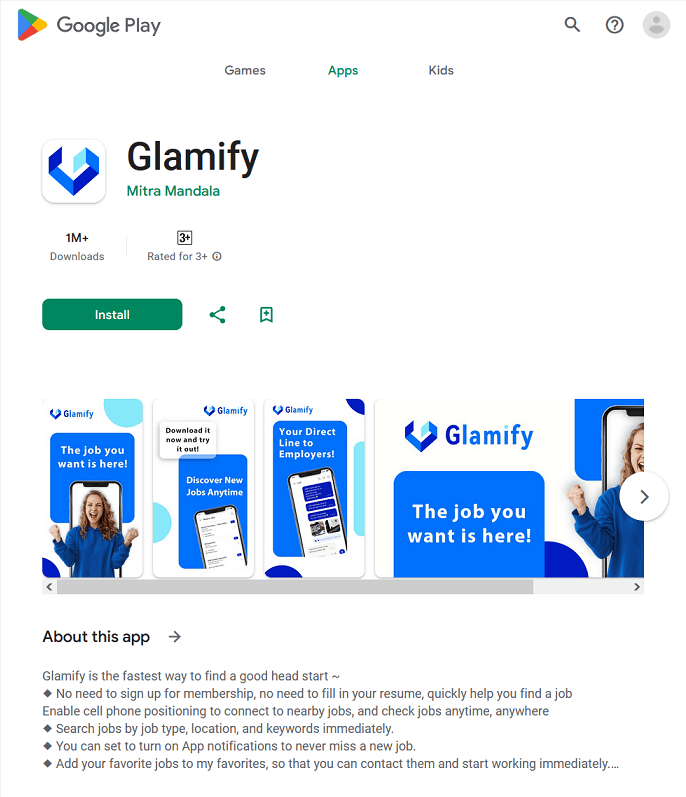

Les pirates ont fait passer plusieurs représentants de la famille Android.FakeApp (Android.FakeApp.1605 et Android.FakeApp.1606) pour des programmes de recherche d'emploi. Ces chevaux de Troie téléchargent de fausses listes d'emplois, où il est proposé de contacter l’employeur via des messengers Internet (par exemple, Telegram), ou d'envoyer un CV. Le stratagème a pour objectif d’attirer les utilisateurs dans divers systèmes de revenus douteux.

Nos analystes ont également détecté sur Google Play un autre programme indésirable appartenant à la famille Program.FakeMoney. De telles applications proposent aux utilisateurs d'effectuer diverses tâches et de recevoir des récompenses virtuelles, en promettant une option pour retirer ultérieurement ces récompenses sous forme d'argent réel, ce qui ne se fait jamais. Le but de ces programmes est d'encourager les utilisateurs à utiliser une application le plus longtemps possible pour leur afficher des publicités qui rapportent de l'argent aux développeurs.

Program.FakeMoney.11 est un de ces programmes, pour lequel les utilisateurs reçoivent des récompenses virtuelles pour avoir visionné des publicités dans l'application. En cas de tentative de retirer l'argent « gagné », le programme retarde cette opportunité autant que possible, en définissant en permanence de nouvelles conditions. Si l'utilisateur soumet finalement « avec succès » une demande de retrait, il sera placé dans une « file d'attente » pour que sa demande soit examinée, comme plusieurs autres milliers de « gagnants ».

Le Trojan de la famille Android.Harly — Android.Harly.87 a également été détecté sur Google Play. Les applications malveillantes de cette famille abonnent les victimes à des services payants.

Pour protéger vos appareils Android contre les applications malveillantes et indésirables, nous vous recommandons d’installer les produits antivirus Dr.Web pour Android.