Alerte : un Trojan contrôlé via le messenger Telegram attaque l'OS Linux

Real-time threat news | Hot news | Toutes les actualités

le 4 juillet 2024

Ce logiciel malveillant appartient à la catégorie des Trojans dits RAT (Remote Access Trojan). Les RAT se présentent comme les outils d'accès et d'administration à distance auxquels nous sommes habitués mais ils sont utilisés à des fins de piratage et doivent agir sans que l'utilisateur attaqué ne soupçonne que quelqu'un d'autre contrôle sa machine.

Initialement, le cheval de Troie TgRat, écrit pour Windows, a été détecté en 2022. Il s'agissait d'un petit programme malveillant conçu pour télécharger des données à partir d'une machine compromise. Les analystes de Doctor Web ont découvert une autre version, adaptée pour fonctionner dans le système d'exploitation Linux.

Une société d’hébergement a adressé une demande d'enquête sur un incident de sécurité à notre Lab. Dr.Web Antivirus a détecté un fichier suspect sur le serveur de l'un des clients. Il s'est avéré être un dropper du Trojan, c'est-à-dire un programme conçu pour installer des logiciels malveillants sur l'ordinateur attaqué. Ce dropper désempaquetait le cheval de Troie Linux.BackDoor.TgRat.2 dans le système.

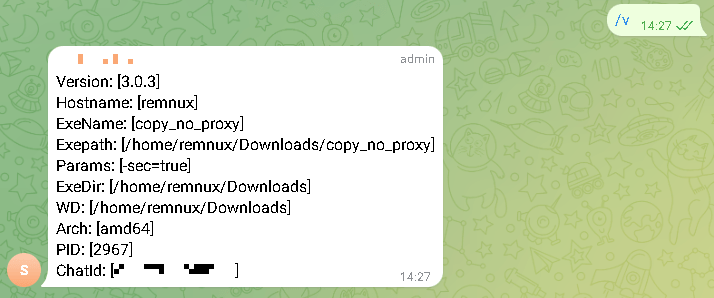

Ce cheval de Troie a également été créé pour attaquer des ordinateurs spécifiques : à son lancement, il compare le hachage du nom de la machine avec une chaîne intégrée dans le corps du cheval de Troie. Si les valeurs ne correspondent pas, TgRat termine son processus. En cas de lancement réussi, le cheval de Troie se connecte au réseau et met en œuvre un schéma d'interaction plutôt inhabituel avec son serveur de contrôle, qui s’avère être un bot Telegram.

Le Telegram messenger est assez souvent utilisé dans les entreprises comme moyen de communication. Par conséquent, il n'est pas surprenant que les attaquants souhaitent l'exploiter comme un canal pour diffuser des logiciels malveillants et voler des informations confidentielles : la popularité du programme et le trafic régulier vers les serveurs de Telegram facilitent la dissimulation d’un malware sur un réseau compromis.

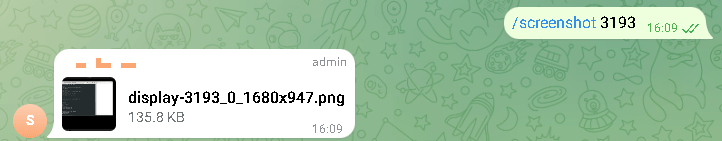

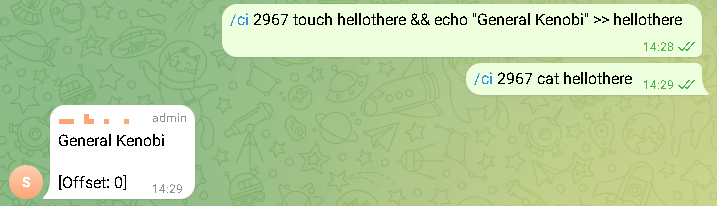

Le cheval de Troie est géré par un groupe fermé sur Telegram, auquel le bot est connecté. À l'aide du messenger, les attaquants peuvent envoyer des commandes au Trojan : par exemple, télécharger des fichiers à partir d'un système compromis, prendre une capture d'écran, exécuter une commande à distance ou télécharger un fichier à l'aide de pièces jointes.

Contrairement à son homologue ciblant Windows, le code de ce cheval de Troie a été crypté avec un chiffrement RSA, et l'interpréteur bash a été utilisé pour exécuter des commandes, ce qui permet d'exécuter des scripts entiers dans le cadre d'un seul message. Chaque instance du cheval de Troie a son propre identifiant, de sorte que les attaquants peuvent envoyer des commandes à plusieurs bots, en les connectant tous à un chat.

Cette attaque, malgré son caractère inhabituel en termes de choix de schéma d'interaction entre le cheval de Troie et le serveur de contrôle, peut être détectée par une analyse minutieuse du trafic réseau : l'échange de données avec des serveurs Telegram peut être tout-à-fait habituel pour des ordinateurs d’utilisateurs, mais pas pour un serveur de réseau local.

Pour prévenir l'infection, nous vous recommandons d'installer un logiciel antivirus sur tous les objets du réseau local. Les solutions antivirus de la gamme Dr.Web Enterprise Security Suite pour les serveurs et les postes de travail basés sur Windows, macOS, Android, Linux et FreeBSD protègent de manière fiable nos clients. Et pour les périphériques NGFW et IDS sur le périmètre du réseau, Doctor Web propose une solution basée sur la technologie de scan du trafic en continu, qui permet d'analyser le trafic réseau avec une latence pratiquement nulle.