Le vide s'est emparé de plus d'un million de décodeurs TV sous Android

Real-time threat news | Hot news | Toutes les actualités | Alertes virales

Le 12 septembre 2024

En août 2024, Doctor Web a été contacté par plusieurs utilisateurs sur les appareils desquels Dr.Web a enregistré des modifications dans la zone de fichier système. Les modèles suivants étaient concernés :

| Modèle de décodeur TV | Version du micrologiciel déclarée |

|---|---|

| R4 | Android 7.1.2; R4 Build/NHG47K |

| TV BOX | Android 12.1; TV BOX Build/NHG47K |

| KJ-SMART4KVIP | Android 10.1; KJ-SMART4KVIP Build/NHG47K |

Dans tous les cas, les signes d'infection étaient similaires, ils seront donc décrits sur l'exemple de l'un des premiers appels. Les objets suivants ont été modifiés sur le décodeur concerné :

- install-recovery.sh

- daemonsu

De plus, 4 nouveaux fichiers sont apparus dans son système de fichiers :

- /system/xbin/vo1d

- /system/xbin/wd

- /system/bin/debuggerd

- /system/bin/debuggerd_real

Les fichiers vo1d et wd sont des composants du cheval de Troie Android.Vo1d que nous avons détecté.

Les auteurs du cheval de Troie ont probablement essayé de déguiser l'un de ses composants en programme /system/bin/vold, l'appelant par le nom similaire « vo1d ». Le logiciel malveillant a été nommé d'après ce fichier. En même temps, une telle orthographe se marie avec le mot « void » (en traduction de l'anglais — vide).

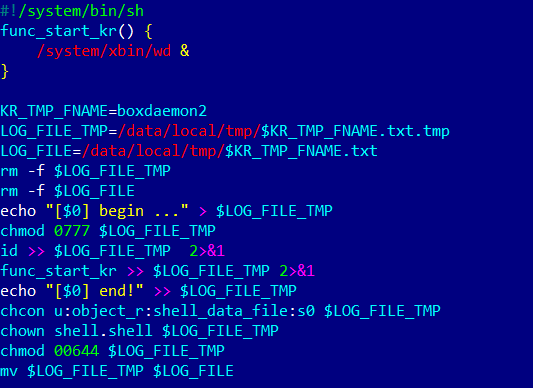

Le fichier install-recovery.sh est un script présent sur la plupart des appareils Android. Il se lance au démarrage du système d'exploitation et contient des données pour l'exécution automatique des éléments qui y sont spécifiés. Si un programme malveillant a un accès root et une possibilité d'écrire dans le répertoire système/system , il peut prendre pied sur le périphérique infecté en s'ajoutant à ce script (ou en le créant en cas d'absence dans le système). Android.Vo1d y a enregistré l'auto-démarrage du composant wd.

Le fichier modifié install-recovery.sh

Le fichier daemonsu est présent sur de nombreux appareils Android avec accès root. Il est lancé par le système au moment du démarrage et est chargé de fournir des privilèges root à l'utilisateur. Android.Vo1d s'est enregistré dans ce fichier, en configurant également l'auto-démarrage du module wd.

Le fichier debuggerd est un daemon qui est généralement utilisé pour générer des rapports d'erreur. Mais lorsque le décodeur a été infecté, ce fichier a été remplacé par un script qui exécute le composant wd.

Dans ce cas, le fichier debuggerd_real est une copie du script par lequel le fichier d'origine debuggerd a été remplacé. Les experts de Doctor Web estiment que le fichier d'origine debuggerd aurait dû être déplacé vers debuggerd_real pour maintenir son opérabilité. Cependant, en raison du fait que l'infection s'est probablement produite deux fois, le cheval de Troie a déplacé le fichier déjà substitué (c'est-à-dire le script). En conséquence, il y avait deux scripts de cheval de Troie sur l'appareil et aucun fichier réel de programme debuggerd.

Dans le même temps, les autres utilisateurs qui nous ont contactés avaient sur des appareils infectés une liste de fichiers légèrement différente :

- daemonsu (analogue du fichier vo1d — Android.Vo1d.1);

- wd (Android.Vo1d.3) ;

- debuggerd (similaire au script décrit ci-dessus) ;

- debuggerd_real (le fichier d'origine de l'utilitaire debuggerd ) ;

- install-recovery.sh (un script qui charge les objets qui y sont spécifiés).

L'examen de tous ces fichiers a révélé que ses créateurs ont utilisé au moins trois méthodes différentes pour ancrer Android.Vo1d dans le système : modification des fichiers install-recovery.sh et daemonsu , ainsi que re remplacement du programme debuggerd . Ils s'attendaient probablement à ce qu'au moins un des fichiers cibles soit présent dans le système infecté, car la manipulation d'un seul d'entre eux pouvait assurer l'exécution automatique réussie du cheval de Troie lors des redémarrages ultérieurs de l'appareil.

La fonctionnalité principale de Android.Vo1d est cachée dans ses composants vo1d (Android.Vo1d.1) et wd (Android.Vo1d.3), qui fonctionnent conjointement. Le module Android.Vo1d.1 est responsable du démarrage d'Android.Vo1d.3 et il contôle son activité, si nécessaire, il redémarre le processus. Egalement, sur commande du serveur de contrôle, il peut télécharger et exécuter des fichiers exécutables. A son tour, le module Android.Vo1d.3 installe sur le periphérique et lance le daemon qui est chiffré dans son corps (Android.Vo1d.5), ce dernier est également en mesure de télécharger et de lancer des fichiers exécutables. De plus, il surveille l'apparence des fichiers APK des applications dans les répertoires indiqués et en installe.

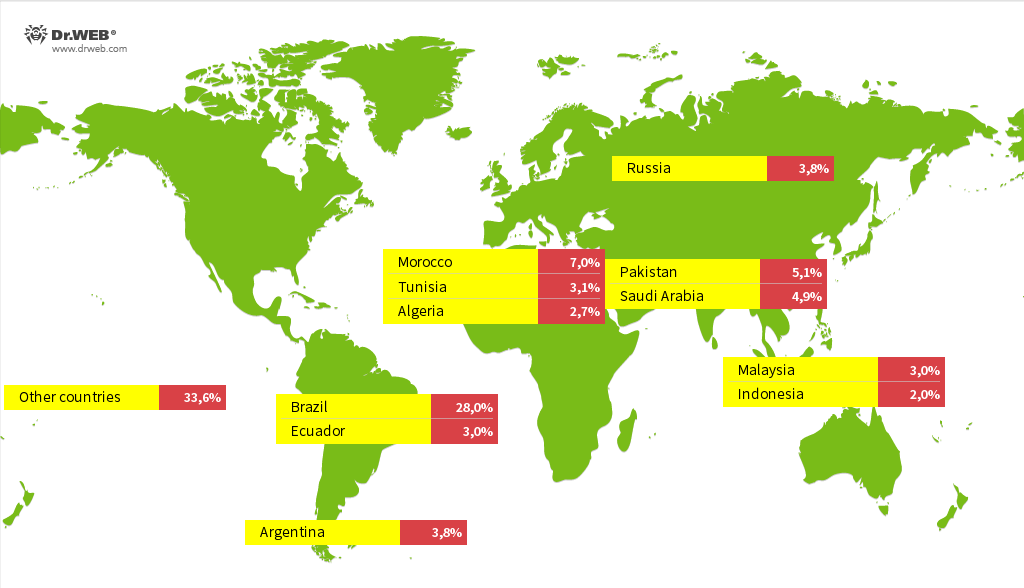

Une étude menée par des analystes de Doctor Web a montré que la porte dérobée Android.Vo1d avait infecté environ 1 300 000 appareils et que sa géographie couvrait près de 200 pays. La plupart des infections ont été détectées au Brésil, au Maroc, au Pakistan, en Arabie saoudite, en Russie, en Argentine, en Équateur, en Tunisie, en Malaisie, en Algérie et en Indonésie.

Pays avec le plus grand nombre de periphériques infectés détectés

Une des raisons pouvant expliquer que les attaquants aient choisi de cibler les décodeurs TV est que ces appareils fonctionnent souvent sur la base de versions obsolètes d'Android, dans lesquelles les vulnérabilités ne sont pas corrigées et pour lesquelles les mises à jour ne sont plus disponibles. Par exemple, les modèles des utilisateurs qui nous ont contactés fonctionnent sous Android 7.1, malgré le fait que pour certains d'entre eux des versions beaucoup plus récentes sont indiquées dans la configuration — Android 10 et Android 12. Malheureusement, il s'agit d'une pratique courante lorsque les fabricants d'appareils bon marché utilisent des versions plus anciennes du système d'exploitation et les font passer pour plus pertinentes afin d'accroître leur attractivité.

De plus, les utilisateurs eux-mêmes peuvent percevoir à tort les décodeurs TV comme des appareils plus protégés que les smartphones. Pour cette raison, ils sont moins susceptibles d'installer un antivirus pour les protéger et courent le risque de rencontrer des logiciels malveillants lors du téléchargement d'applications tierces ou de l'installation de micrologiciels non officiels.

Pour le moment, la source d'infection des décodeurs par la porte dérobée reste inconnue. Une attaque de malware intermédiaire qui exploite les vulnérabilités du système d'exploitation pour obtenir des privilèges root peut être considérée comme l'un des vecteurs possibles. Un autre peut être l'utilisation de versions non officielles de firmware avec accès root.

Dr.Web Security Space pour les appareils mobiles détecte avec succès toutes les variantes connues du cheval de Troie Android.Vo1d et, s'il existe un accès root, traite les gadgets infectés.

Plus d'info sur Android.Vo1d.1

Plus d'info sur Android.Vo1d.3

Plus d'info sur Android.Vo1d.5