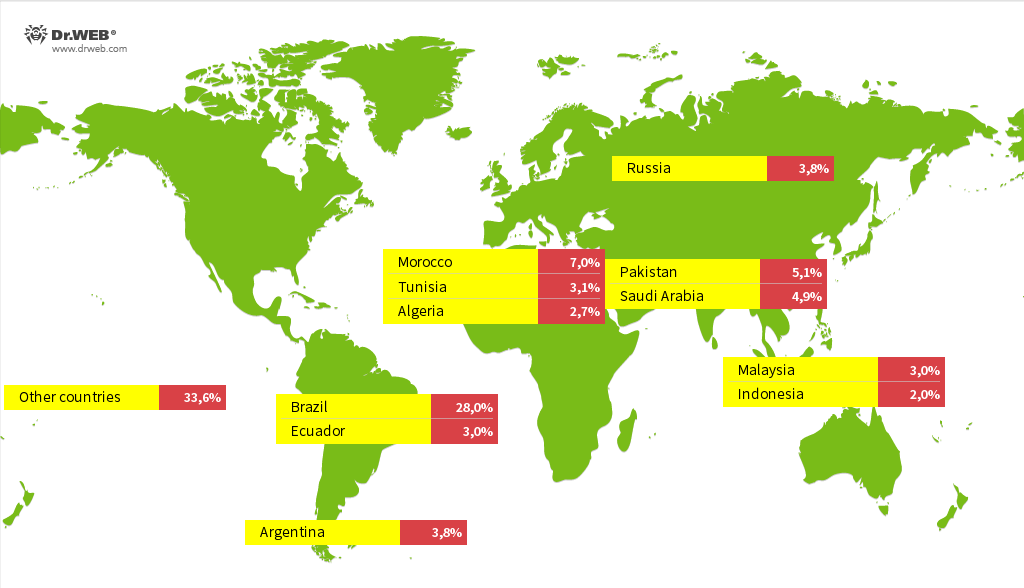

Rapport Doctor Web sur les menaces ayant ciblé les mobiles au 3e trimestre 2024

Le 1 octobre 2024

Au mois d’août, une vague d’infection massive de box TV tournant sous Android est découverte. La porte dérobée responsable de l’infection d’environ 1 300 000 box est référencée comme Android.Vo1d. Cette appli malveillante intègre ses composants à la zone de stockage du système sur les appareils infectés et, sur commande, peut télécharger et installer d’autres programmes.

En Indonésie, ce sont des malwares bancaires qui émergent. Notamment, Android.SmsSpy.888.origin. Protégé par un packer (empaqueté), il est détecté comme Android.Siggen.Susp.9415 et diffusé en se faisant passer pour l’appli de support client de la banque BRI, BRImo Support.

Une fois lancé, le trojan charge le site réel de la banque sur WebView : https://bri.co.id. Il utilise, en parallèle, une API de bot Telegram pour envoyer des données techniques sur les appareils infectés au Chat Telegram créés par les cybercriminels.

Android.SmsSpy.888.origin intercepte les SMS entrants et les envoie sur ce chat. Lorsqu’ils sont réceptionnés sous la forme 55555, <number>, <text>, il les interprète comme des commandes et envoie les messages correspondants avec le texte <text> au numéro <number>. Ainsi, le maware peut à la fois envoyer du spam par SMS et se propager.

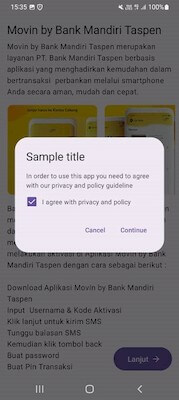

Un autre exemple de malware actif en Indonésie est Android.SmsSpy.11629. Il représente un espion SMS diffusé sous le couvert de multiples applications. La version analysée par nos équipes cible les clients de la banque Mandiri Taspen en se faisant passer pour une de ses applis officielle, Movin. Le malware affiche des notifications et demande aux utilisateurs d’accepter le contrat d’utilisation. Si c’est le cas, le trojan requiert la permission de « travailler » avec les SMS.

Ensuite, le malware charge la page officielle de la banque : https://mail.bankmantap.co.id/: dans WebView

Android.SmsSpy.11629 intercepte tous les SMS entrants. Puis il utilise l’API d’un bot Telegram pour envoyer ces messages au chat Telegram des attaquants. Il ajoute le texte developed by : @AbyssalArmy à tous les messages.

TENDANCES MAJEURES DE Q3 2024

- Android.Vo1d infecte des millions de box TV Android

- Android.FakeApp : une famille de malwares toujours aussi active

- Les adware de la catégorie Android.HiddenAds également encore très actifs

- Google Play toujours ciblé

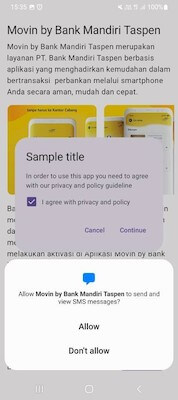

D’après les statistiques récoltées par Dr.Web Security Space pour les appareils mobiles

- Android.FakeApp.1600

- Trojan qui charge des sites web codés en dur (hardcoded) dans leurs paramètres.

- Android.HiddenAds.3994

- Appli intrusive qui affiche des publicités intempestives. Les membres de la famille Android.HiddenAds sont régulièrement diffusés sous couvert d’applis inoffensives et connues.

- Android.MobiDash.7815

- Android.MobiDash.7813

- Trojans qui affichent des publicités intempestives sans accord de l’utilisateur. Ce sont souvent des modules qui sont intégrés aux applis par les développeurs.

- Android.Click.1751

- Ce cheval de Troie est intégré aux mods de messagerie WhatsApp tiers et camouflé en classes de bibliothèque Google. Pendant l’utilisation de l’application hôte, Android.Click.1751 se connecte à un serveur C&C qui lui envoie deux URLs. L’une d’entre elles s’adresse à des utilisateurs russophones et l’autre est universelle. Le malware affiche ensuite une boîte de dialogue dont le contenu lui a également été transmis par un serveur distant. Lorsqu’un utilisateur clique sur le bouton de confirmation, le malware télécharge un lien dans son navigateur.

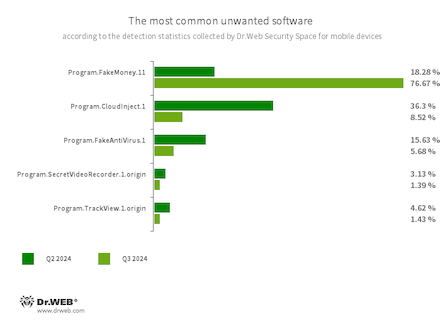

- Program.FakeMoney.11

- Ces programmes consistent en des applis Android sensées permettre aux utilisateurs de gagner de l’argent. Elles simulent l’accumulation de récompenses et indiquent qu’un certain montant doit être récolté pour en bénéficier. Ces applis présentent une liste de systèmes de paiement connus qui peuvent être soi-disant utilisés pour récupérer l’argent accumulé. Même si l’utilisateur peut voir les récompenses s’accumuler, il ne touchera bien évidemment jamais l’argent. Cette signature virale est utilisée pour détecter d’autres logiciels indésirables basés sur le code source de ces types d’applis.

- Program.CloudInject.1

- Série de programmes qui ont été modifiés en utilisant le service cloud CloudInject et l’utilitaire Android éponyme (ce dernier étant ajouté aux bases Dr.Web sous la nomenclature Tool.CloudInject). Ces programmes sont modifiés sur un serveur distant mais les utilisateurs (modders) intéressés par ces modifications ne peuvent pas contrôler ce qui sera exactement ajouté aux applis concernées. De plus, ces programmes reçoivent un certain nombre de permissions système assez dangereuses. Une fois les modifications apportées, les utilisateurs peuvent gérer ces applis à distance. Ils peuvent les bloquer, afficher des boîtes de dialogue et effectuer un traçage de l’installation ou de la suppression d’autres applis sur l’appareil.

- Program.FakeAntiVirus.1

- Programmes dits “adwares” qui imitent les applis antivirus. Ces malwares informent les utilisateurs de menaces non existantes et les incitent à acheter une version soi-disant complète du logiciel.

- Program.SecretVideoRecorder.1.origin

- Cette entrée dans la base regroupe une série de modifications d’une application destinée à l’enregistrement de vidéos et à la prise de photos en background en utilisant les appareils photos intégrés des mobiles Android. Ces types d’applis peuvent opérer de manière cachée en autorisant la désactivation des notifications sur les enregistrements en cours. Elles permettent également le remplacement des nom et icône d’autres applis.

- Program.TrackView.1.origin

- Applications qui permettent de surveiller les utilisateurs via leur mobile Android via le traçage de la localisation de l’appareil, l’utilisation de l’appareil photo, l’écoute de l’environnement, l’enregistrement d’audios etc.

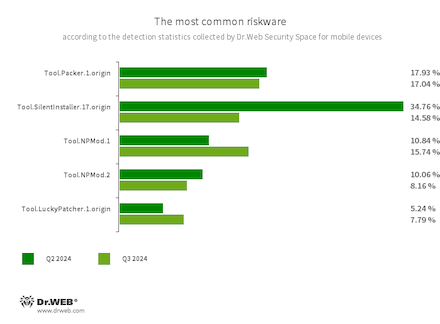

- Tool.Packer.1.origin

- Cet outil de packing permet de protéger des applications contre leur modification. IL n’est pas dangereux en soi, mais il pourrait être utilisé par des personnes malintentionnées pour protéger des malwares.

- Tool.SilentInstaller.17.origin

- Cette entrée désigne une plateforme de riskwares rendant possible le lancement de fichiers APK sans les installer. Ceci créé un environnement d’exécution virtuel au sein des applications dans lesquelles ces riskwares sont installés. Les fichiers APK, lancés à l’aide de cette plateforme peuvent opérer comme s’ils faisaient partie intégrante des applications et obtenir les mêmes permissions.

- Tool.NPMod.1

- Tool.NPMod.2

- Programmes modifiés via l’utilitaire NP Manager. Un module en particulier est embarqué dans ces apps qui leur donne la possibilité d’outrepasser la vérification de leur signature.

- Tool.LuckyPatcher.1.origin

- Cet outil permet de modifier des applications installées sur un appareil en créant des patchs pour celles-ci afin de modifier leur logique de fonctionnement ou d’outrepasser certaines restrictions. Par exemple, cet outil rend possible la désactivation de la vérification de l’accès root dans les applis bancaires ou l’obtention de ressources illimitées dans les jeux. Pour ajouter des patchs, l’utilitaire télécharge des scripts qui peuvent être ajoutés par n’importe qui à la base de données partagée, sur Internet. Les fonctionnalités de ces scripts peuvent s’avérer malveillantes, ce qui rend les patchs créés via cet outil potentiellement dangereux.

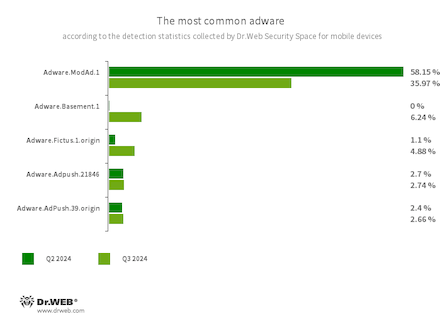

- Adware.ModAd.1

- Versions modifiées de certains mods de WhatsApp dont les fonctions sont injectées via un code spécifique qui prévoit le chargement d’URLs en affichant du contenu web (via WebView) lors de l’utilisation de WhatsApp. Ces URLs redirigent vers des sites publicitaires pour, notamment, des casinos en ligne, des sites de bookmakers ou des sites pour adultes.

- Adware.Basement.1

- Série d’applis qui affichent des publicités non désirées menant souvent vers des sites vérolés ou frauduleux. Ces applis partagent une base de code commune avec les applis Program.FakeMoney.11.

- Adware.Fictus.1.origin

- Module d’adware embarqué dans des versions copiées de jeux et applications Android populaires. Leur intégration est facilitée par un packer net2share. Les copies ainsi créées sotn distribuées via des catalogues d’apps. Une fois installées, ces applis affichent des publicités intempestives.

- Adware.Adpush.21846

- Adware.AdPush.39.origin

- Modules d’adwares qui peuvent être intégrés à des applis Android et qui affichent des notifications trompeuses contenant des pubs. Par exemple, ces notifications peuvent ressembler à des message de l’OS. De plus, ces modules récupèrent des données confidentielles et sont en capacité de télécharger et d’installer d’autres apps.

Menaces sur Google Play

Au 3e trimestre 2024, les analystes de Doctor Web ont découvert de nouvelles menaces se glissant dans les applis du Store. Ce sont les mêmes familles de malwares qui reviennent inlassablement, notamment Android.FakeApp et Android.HiddenAds. La tendance du trimestre est aux applis qui promettent des gains financiers.

Dans ces exemples, les applis présentent des fonctionnalités de chat et de rencontre, mais vont tout de même amener l’utilisateur vers la promesse de gagner de l’argent.

Ces applis se présentent également sous la forme d’applis de jeux et vont, sous certaines conditions, charger des sites de casino en ligne ou de bookmakers.

Les arnaques aux faux sites d’emploi sont également encore présentes via certaines apps qui invitent l’utilisateur à contacter un employeur ou à envoyer son CV.

Enfin, de nombreux malwares se dissimulent dans des applis graphiques proposées sur GP.

Pour protéger votre mobile Android, installez Dr.Web Security Space pour les appareils mobiles.