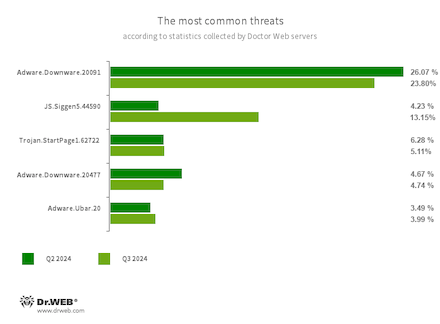

D’après les statistiques récoltées par les antivirus Dr.Web, le nombre total de menaces au 3e trimestre 2024 a augmenté de presque 11% par rapport au trimestre précédent.

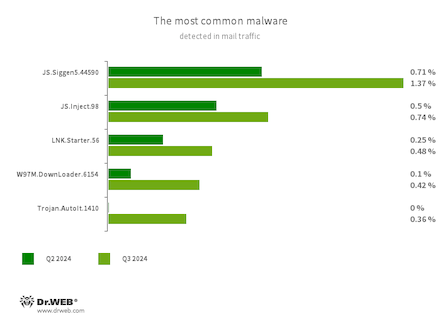

Le nombre de menaces uniques a baissé de 4,7%. La majorité des détections concernent des adwares. Nous trouvons également des scripts malveillants, des Trojans qui affichent des publicités non désirées et des trojans faisant partie d’autres malwares et rendant ces derniers plus difficiles à détecter. Dans le trafic e-mail, ce sont des scripts malveillants et des programmes qui exploitent les vulnérabilités de documents Micosoft Office qui sont le plus souvent détectés.

Du côté des appareils tournant sous Android, nous retrouvons toujours les trojans de la famille Android.FakeApp, les adwares de la catégorie Android.HiddenAds, et les applis malveillantes Android.Siggen. Au mois d’août, nos analystes ont mis en lumière un malware infectant les box TV tournant sous Android, Android.Vo1d. En Indonésie, une vague de malwares bancaires a été notée.

Enfin, le Lab de Doctor Web a, ce trimestre encore, détecté plusieurs meances sur Google Play.

Tendances principales pour Q3 2024

- Les programmes dits “adwares” restent les menaces les plus courantes

- Les scripts malveillants inondent le trafic e-mail

- Plus d’un million de box TV Android infectées par la porte dérobée Android.Vo1d

- Nouvelles menaces sur Google Play

Fraude en ligne

Le 3e trimestre 2024 ne fait pas exception dans l’abondance de fraudes en ligne ciblant en permanence les internautes imprudents, notamment via du spam les incitant à cliquer sur des liens rediregenat vesr des ressources malveillantes.

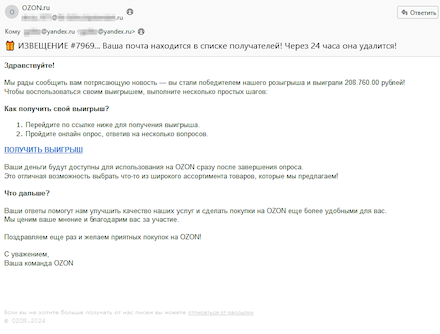

Les internautes russophones ont notamment été ciblés par des messages sensés provenir de boutiques en ligne connues et leur proposant de participer à des tirages au sort pour gagner des prix ou recevoir des cadeaux. Le procédé est maintenant bien connu de nos services d’analyse. Les utilisateurs sont amenés à cliquer sur un lien qui les redirige vers une page web sur laquelle ils doivent payer une « commission » pour recevoir leur prix/cadeau.

Ici, les scammers agissent soi-disant au nom d’une boutique en ligne et “offrent” un prix de of 208 760 roubles (environ 2000€)

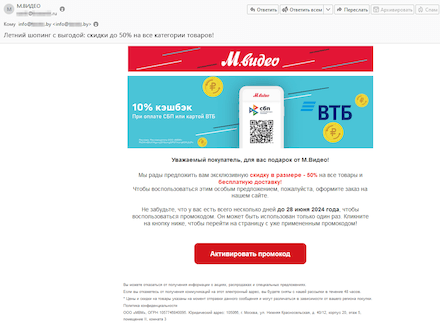

Dans d’autres e-mails, les personnes ciblées se voient octroyer une remise pour l’achat de matériel électronique dans un grand magasin en ligne. Les liens indiqués dans ces messages redirigent vers un site web frauduleux dont le design ressemble fortement à des sites officiels de magasins connus. Lorsque l’internaute « passe commande » sur ce site malveillant, il est invité à entrer ses données personnelles et bancaires.

E-mail fruduleux invitant à “activer un code promo” pour l’achat de matériel électronique

Le spam ayant pour thème des opérations financières destinées à obtenir un gain ou à aider d’autres personnes est le plus répandu dans la « fraudosphère ».

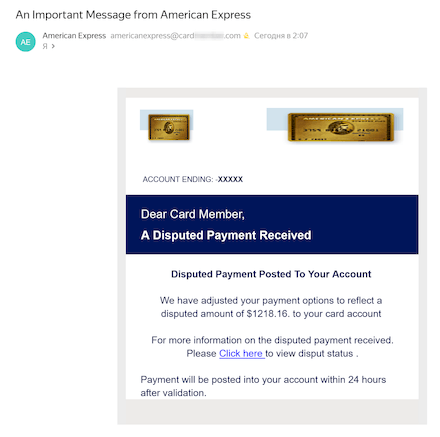

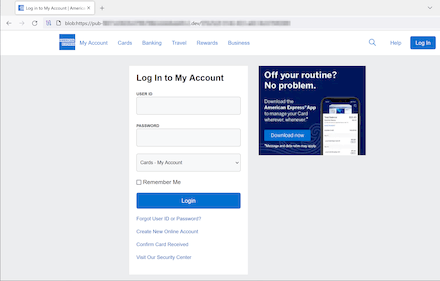

Un exemple parmi tant d’autres, touchant ici des internautes anglophones, qui invitait les utilisateurs ciblés à « confirmer » un transfert d’argent. Le message contient un lien redirigenat vers un formulaire de connexion à une banque en ligne dont le design est très proche de celui d’une banque en ligne réelle.

L’utilisateur est sensé confirmer la réception d’un virement de 1218,16$

Site et formulaire de connexion très simiaire au vrai site de la banque.

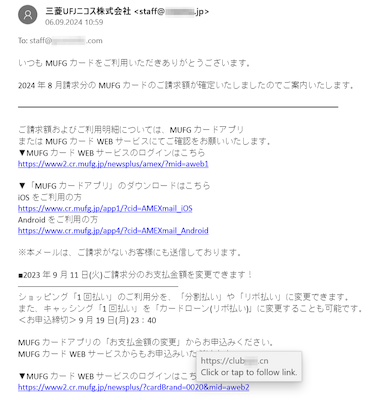

Les utilisateurs au Japon sont également touchés par ce type de fraudes en ligne, plutôt via des notifications bancaires alertant sur les montants dépensés dans le mois. Les fraudeurs placent dans leurs messages des liens avec l’adresse réelle de sites de banques, mais lorsuq’ils sont cliquésn ces liens redirigent vers de faux sites.

Tous les liens de ce message redirigent vers des sits de phishing

Les utilisateurs franophones, quant à eux, plus particulièrement en Belgique, ont reçu des messages les informant que leur compte en banque était bloqué. Pour le débloquer, ils étaient invités à suivre un lien les faisant atterrir, bien évidemment, sur unsite frauduleux.

Le message ici, est rédigé de façon à effrayer l’utilisateur sur le fait que son compte bancaire est bloqué.

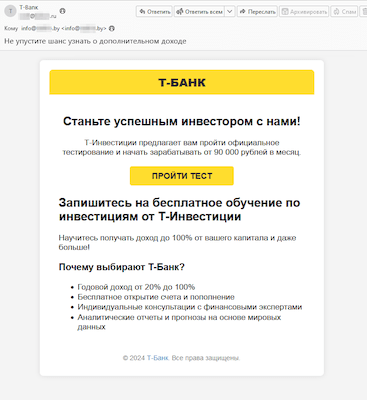

Enfin, les utilisateurs russophones se sont vus ciblés par des spams sensés provenir de banques connues leur proposant de devenir “investisseurs”. Une fois sur les sites frauduleux, les internautes sont invités à entrer leurs données personnelles.

Ici, l’utilisateur est invité à passer un test pour devenir investisseur.

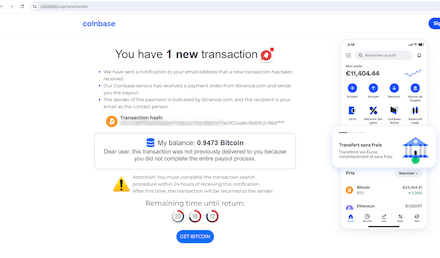

Dnas le milieu de la cryptomonnaie, la fraude n’est pas en reste. Les utilisateurs sont ciblés par des messages les informant qu’un important transfer de Bitcoin n’a pas pu être effectué et que pour ce faire, il convient de payer une « commission ».

On pourrait se demander comment ou pourquoi certains internautes se font avoir. Si je n’ai aucun transfert d’argent prévu, pourquoi vais-je cliquer sur des liens dans un message que je n’attends pas ? Le fonctionnement de ces fraudes repose sur deux facteurs. Le premier est le nombre d’internautes ciblés, autant dire des millions. Le second est que les fraudeurs misent justement sur le fait que certains internautes se sentiront concernés par le message. Je suis en train d’effectuer des transactions financières, j’attends un transfert et ce message arrive. Il est fort probable que beaucoup se feront avoir. Quant aux messages annonçant le blocage de mon compte en banque, la peur reste un levier majeur de la réussite de ces fraudes en ligne.

Ici, le site malveillant informe de l’échec du transfert de Bitcoin

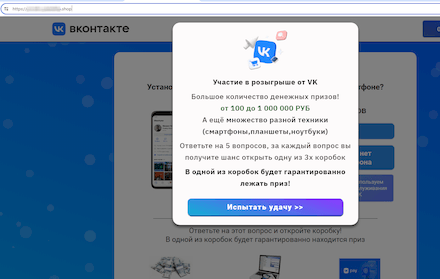

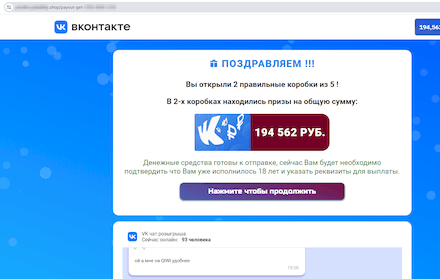

En Russie encore, des sites web imitant le design du réseau social Vkontakte proposaient aux utilisateurs de participer à un tirage au sort en ouvrant des « paquets cadeaux » virtuels. Si la victime potentielle cliquait sur le « bon » paquet, elle était sensée recevoir un gain financier important pour la réception duquel elle devait payer une commission.

Sites frauduleux proposant aux internautes de « tenter leur chance »

Ici, l’internaute a soi-disant remporté un prix de 194 562 roubles (1880€)