Un appât pour les attaquants : un serveur contenant une version vulnérable de la base de données Redis a permis de révéler une nouvelle modification de rootkit conçu pour dissimuler le processus de minage de crypto-monnaies.

Real-time threat news | Hot news | Toutes les actualités | Alertes virales

le 3 octobre 2024

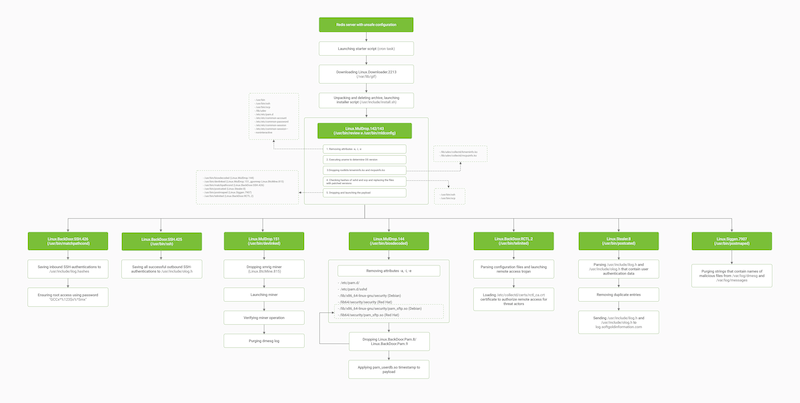

Le système de gestion de base de données Redis est l'un des plus populaires au monde : les serveurs Redis sont utilisés par de grandes entreprises telles que X (anciennement Twitter), AirBnB, Amazon, etc. Les avantages du système sont évidents : performances maximales, exigences minimales en matière de ressources, prise en charge de divers types de données et de langages de programmation. Cependant, ce produit présente des inconvénients : puisque l'utilisation de Redis n’implique pas son installation sur la périphérie du réseau, seules les fonctionnalités de sécurité de base sont prises en charge dans la configuration par défaut, et dans les versions jusqu'à 6.0, il n'y a pas de mécanismes de contrôle d'accès et de cryptage. De plus, chaque année, il y a des rapports dans les médias spécialisés sur des vulnérabilités trouvées dans Redis. Par exemple, en 2023, 12 ont été enregistrées, dont trois avaient le statut de « sérieuse ». Les rapports fréquents de serveurs compromis suivis de l'installation de logiciels de minage ont attiré l'intérêt des experts du laboratoire Doctor Web, qui souhaitaient observer directement une telle attaque. Pour ce faire, il a été décidé de lancer notre propre serveur Redis avec la protection désactivée et d'attendre les invités non invités. Au cours de l'année, il y a eu de 10 à 14 000 attaques sur le serveur chaque mois, et récemment, la présence de logiciels malveillants Skidmap a été détectée, ce que nos analystes attendaient. Cependant, il était inattendu que dans ce cas, les cybercriminels utilisent une nouvelle méthode pour dissimuler l'activité du mineur et installent en même temps quatre portes dérobées à la fois.

Les premiers messages concernant l'apparition du Trojan Skidmap sont apparus en 2019. Ce Trojan mineur a une certaine spécialisation et se trouve principalement dans les réseaux d'entreprise, car c'est dans le segment des entreprises qu'il est possible de tirer un maximum de l'exploitation minière secrète. Malgré le fait que cinq ans se soient écoulés depuis l'apparition du cheval de Troie, le principe de son fonctionnement reste inchangé : il est installé dans le système par l'exploitation de vulnérabilités ou de paramètres logiciels incorrects. Dans le cas de notre serveur de leurre, les pirates ont ajouté des tâches au planificateur système cron, dans lequel un script était lancé toutes les 10 minutes qui téléchargeait le compte-gouttes Linux.MulDrop.142 (ou une autre modification de celui-ci — Linux.MulDrop.143). Cet exécutable vérifie la version du noyau du système d'exploitation, désactive le module de sécurité SELinux, puis déballe dans l'OS les fichiers du rootkit Linux.Rootkit.400, du mineur Linux.BtcMine.815, ainsi que les fichiers des portes dérobées Linux.BackDoor.Pam.8/9, Linux.BackDoor.SSH.425/426 et les fichiers du Trojan Linux.BackDoor.RCTL.2 pour l'accès distant. Une caractéristique distinctive du compte-gouttes est qu'il est assez volumineux, car il contient des fichiers exécutables pour diverses distributions Linux. Dans ce cas, environ 60 fichiers ont été insérés dans le corps du compte-gouttes pour différentes versions des distributions Debian et Red Hat Enterprise Linux, qui sont le plus souvent installées sur des serveurs.

Après l'installation, le rootkit intercepte un certain nombre d'appels système, ce qui lui permet d'émettre de fausses informations en réponse à des commandes de diagnostic entrées par l'administrateur. Parmi les fonctions interceptées, il y a celles qui rapportent la valeur moyenne de l'utilisation du processeur, l'activité réseau sur un certain nombre de ports et affichent une liste de fichiers dans des dossiers. Le rootkit vérifie également tous les modules du noyau chargeables et empêche le lancement de ceux qui peuvent détecter sa présence. Tout cela permet de dissimuler complètement tous les aspects de l’activité d'extraction de crypto-monnaies d'un mineur : calculs, envoi de hachages et réception de tâches.

Le but des portes dérobées installées par le dropper dans le cadre de cette attaque est de sauvegarder et d'envoyer des données sur toutes les autorisations SSH aux attaquants, ainsi que de créer un mot de passe principal pour tous les comptes du système. Il est à noter que tous les mots de passe envoyés sont en plus cryptés avec un chiffre César avec un décalage de 4 lettres.

Pour étendre la possibilité de contrôler un système compromis, les attaquants installent le cheval de Troie RAT Linux.BackDoor.RCTL.2. Ce Trojan permet d'envoyer des commandes à un serveur compromis et de recevoir toutes les données de celui-ci via une connexion cryptée que le cheval de Troie initie lui-même.

Le programme xmrig est installé en tant que mineur, il permet d'extraire un certain nombre de crypto-monnaies, dont la plus connue est Monero, qui a gagné en popularité sur le darknet en raison de son anonymat complet au niveau des transactions. Il convient de dire que la détection d'un mineur couvert par un rootkit dans un cluster de serveurs est une tâche plutôt ardue. En l'absence de données fiables sur la consommation des ressources, la seule chose qui peut conduire à l'idée de compromis est la consommation excessive d'énergie et l'augmentation de la production de chaleur. Les pirates peuvent également modifier les paramètres du mineur de manière à assurer un équilibre optimal entre les performances minières et le maintien des performances de l'équipement, ce qui attirera moins l'attention sur le système compromis.

L'évolution de la famille de logiciels malveillants Skidmap se manifeste par la complexité du schéma d'attaque : les programmes lancés se font des appels, désactivent les systèmes de protection, interfèrent avec le fonctionnement d'un grand nombre d'utilitaires et de services système, téléchargent des rootkits, etc., ce qui complique grandement la réponse à de tels incidents.

Les menaces mentionnées sont répertoriées dans la base de données virales Dr.Web et ne représentent pas de danger pour les utilisateurs de nos produits antivirus.

Plus d'info sur Linux.MulDrop.142

Plus d'info sur Linux.MulDrop.143

Plus d'info sur Linux.MulDrop.144

Plus d'info sur Linux.Rootkit.400